Целью работы является изучение современного состояния средств защиты информации в беспроводных сетях на основе групп протоколов IEEE 802.11, а также разработка комплекса мер для усиления безопасности на основе практических пошаговых рекомендаций. Данное исследование может представлять интерес как для специалистов в области разработки средств защиты беспроводных сетей, так и для технических сотрудников, выполняющих непосредственное администрирование беспроводных сетей.

Ключевые слова: IEEE 802.11, беспроводные сети, защита информации, шифрование, безопасность.

Защита беспроводных сетей по технологии групп протоколов IEEE 802.11 (известных под торговой маркой Wi-Fi) является одной из важных задач, стоящих перед разработчиками и администраторами коммуникаций. В общем случае, защита должна обеспечивать невозможность доступа в сеть без разрешения администратора сети, выражаемого в выдаче кодов доступа или специальных устройств доступа. Особенность беспроводных сетей на базе протоколов IEEE 802.11 приводит к следующим сложностям защиты, по сравнению с проводными компьютерными сетями [1]:

1) Для подключения к беспроводной сети, не требуется физический доступ к кабелю витой пары или оптоволокну — достаточно находиться в зоне приёма сигнала маршрутизатора;

2) Сама передача данных по беспроводному каналу может быть перехвачена и обработана даже без устройства доступа, специальными аппаратными или программными средствами.

Основные стандартные меры по защите информации в Wi-Fi сетях.

К стандартным мерам защиты относятся программные и аппаратные средства, предназначенные для решения следующих задач:

1) Предотвращение несанкционированного подключения к беспроводной сети пользователей;

2) Предотвращение доступа к запрещенным ресурсам уже подключившихся пользователей;

3) В случае уже произошедшего доступа, выполнить меры по сбору информации для предотвращения следующего инцидента доступа.

Как правило, в большинстве случаев выполняются следующие стандартные меры по повышению уровня защиты беспроводной сети [2]:

1) Замена ключей доступа на более комплексные;

2) Смена протоколов шифрования на более современные и устойчивые к взлому методом перебора;

3) Установка программного обеспечения для протоколирования доступа пользователей к ресурсам внутри сети.

Отдельными средствами являются меры, направленные на противодействие социальным методам взлома, таким, как доступ легальными техническими мерами с нелегальными целями, или подменой лица доступа из-за удаленности терминала. В общем случае, противодействие таким методам не является задачей технических мероприятий, однако, предлагаемая система аппаратно-программной защиты несколько снижает вероятность взлома за счет «обезличенности» мер защиты и независимости от линейного персонала, обеспечивающего безопасность сети.

Реализация аппаратно-программной защиты.

Для администраторов беспроводной сети, предлагается расширенный комплекс мер на основе автоматизированного контроля за доступом к сети, программируемой смены ключа доступа и перехода на последние стандарты шифрования. Комплекс предназначен для повышения всех уровней защиты беспроводной сети. Перечислим каждый шаг по усилению защиты.

Шаг 1: Контроль доступа за ресурсами.

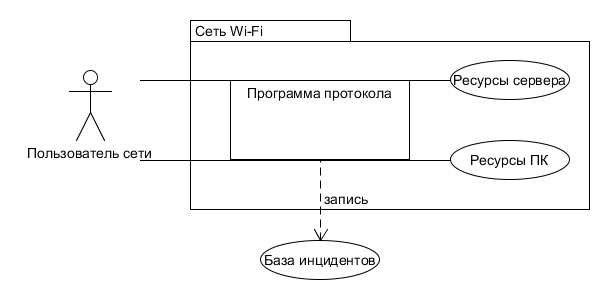

На компьютеры, доступ к которым осуществляется через сеть, устанавливается дополнительное «проксирующее» программное обеспечение, которое записывает в базу данных сведения о случаях доступа к ресурсам, как одобренные, так и отклоненные системой. Схематично, организация такой контролирующей прослойки показана на рисунке 1.

Рис. 1. Установка контролирующего программного обеспечения для отслеживания доступа к ресурсам

Как видно, запись инцидентов доступа ведется за пределы защищаемой сети, что даже в худшем случае совершенного несанкционированного доступа, позволит сохранить и расследовать историю инцидента.

Шаг 2: Замена протоколов шифрования и доступа

Традиционным алгоритмом шифрования данных в сети Wi-Fi является WEP (Wired Equivalent Privacy) [3]. Он повсеместно распространен и легко конфигурируется, однако существенно уязвим, особенно к методам силового перебора. Обязательной мерой для повышения безопасности беспроводной сети является перевод всех маршрутизаторов и клиентских терминалов на протоколы шифрования данных WPA и WPA2, которые представляют собой следующее поколение алгоритмов шифрования [3].

Помимо установки новых алгоритмов для оборудования, необходимо также усиление собственной сети за счет введения виртуальной внутренней сети, известной как технология VPN (Virtual Private Network). Создание VPN вводит дополнительное шифрование поверх уже используемых уровней [4], что на порядок повышает сложность взлома и делает практически невозможным силовой подбор ключей и паролей.

Шаг 3: Автоматическая регенерация ключей доступа внутри беспроводной сети.

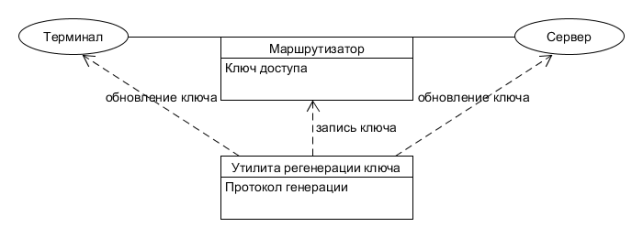

Наконец, исключительной по своей эффективности мерой является автоматическая регенерация ключей доступа, производимая по расписанию и заданному алгоритму на всех устройствах доступа и клиентских терминалах. Такая мера требует разработки и установки специального программного обеспечения, которое выполняет следующие действия:

1) Создает новый ключ доступа в соответствии с правилами, заданными администратором сети;

2) Устанавливает этот ключ на все устройства, используя для подключения еще действующий предыдущий ключ;

3) Повторяет действия не реже периода, заданного администратором сети.

Ведение собственной базы ключей позволит избежать повторного использования ранее примененной последовательности, а использование аппаратно-программного генератора случайных чисел сделает создаваемый ключ статистически непредсказуемым [3]. При правильной настройке такого комплекса, силовой подбор ключа доступа становится практически невозможен, даже при полном доступе злоумышленника к каналу связи. На рисунке 2 показана архитектура такого решения.

Рис. 2. Архитектура система автоматизированной смены ключей доступа в сети Wi-Fi

Рассмотренные меры позволяют сделать невозможным чисто силовые методы взлома беспроводной сети Wi-Fi и существенно затрудняют прочие способы, такие, как социальные и логические. Для обеспечения максимальной степени защиты, рекомендуется комбинировать предложенные меры с другими, например, контролем доступа персонала и расширенные методы идентификации пользователей с использованием электромагнитных карт или датчиков отпечатков пальцев.

Литература:

- Пролетарский А. В., Баскаков И. В.,Чирков Д. Н., Федотов Р. А., Бобков А. В., Платонов В. А. Беспроводные сети Wi-Fi. — М.: Интернет-университет информационных технологий — ИНТУИТ.ру, 2013. — 216 с.

- Пол Беделл. Сети. Беспроводные технологии. — М.: НТ Пресс, 2008. — 448 с.

- Kshitiz Saxena, Juhi Sharma. Performance Evaluation Of Security Algorithms In A Wi-Fi Testbed: A comparative study of Wi-Fi security protocols. —: LAP LAMBERT Academic Publishing, 2012. — 108 с.

- Чефранова А. О. Технология построения VPNViPNet — Сети, Наука и учеба, 2009–180 c.