В статье рассмотрены основные способы нарушения информационной безопасности предприятия, связанные с непреднамеренными действиями сотрудников, их анализ, способы борьбы с ними.

Ключевые слова: информационная безопасность, психология, работа с персоналом, безопасность, аналитика.

Практически любая информация подлежит защите, для обеспечения ее безопасности руководством организации, как правило, привлекаются имеющиеся сотрудники, отвечающие за вопросы информатизации. Такой подход позволяет организации сэкономить средства на привлечении специалистов в области информационной безопасности. Необходимо отметить, что несмотря на то, что в целом IT-специалисты достаточно квалифицированы для установки межсетевых экранов, антивирусов и разграничения прав доступа пользователей, это является серьезным упущением со стороны руководителей, которые считают, что технических мер безопасности будет достаточно, не учитывая человеческий фактор.

Российское правительство уделяет большое внимание правовой части информационной безопасности государственных структур и организаций, издавая соответствующие федеральные законы и постановления. Регуляторы в данной сфере, такие как Федеральная служба безопасности, Федеральная служба по техническому и экспортному контролю, Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций обеспечивают соблюдение установленных требований, также усиливая безопасность обрабатываемой информации, подлежащей защите.

К сожалению, ничего из выше указанного не исключает возможность обхода системы информационной безопасности, так как зачастую не рассматриваются угрозы безопасности, обусловленные человеческим фактором, а именно:

нарушение правил эксплуатации автоматизированных рабочих мест;

утрата носителей информации, содержащих ценные для организации сведения;

утечка информации через сеть Интернет;

разглашение защищаемой информации третьим лицам.

Существуют и другие типы угроз, связанные с недопустимой деятельностью сотрудников организации, но вышеперечисленные угрозы имеют наибольшую популярность. На сегодняшний день невозможно точно оценить вероятность осуществления какой-либо угрозы, возникающей из-за действий сотрудника, так как большинство организаций намеренно скрывают свои инциденты, защищая свою репутацию.

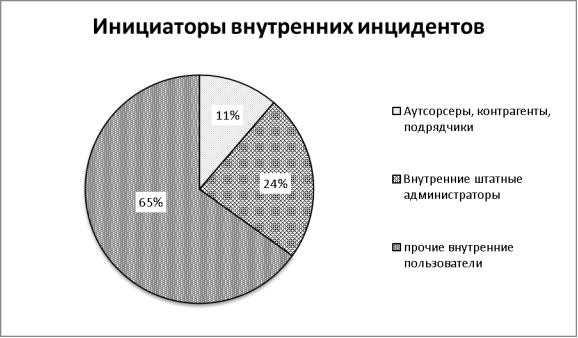

Компания Solar Security, занимающаяся выявлением, устранением, а также анализом нарушений в сфере информационной безопасности, регулярно получает данные о произошедших инцидентах в организациях, которые используют ее продукты. На основе данной информации коммерческий центр мониторинга JSOC (Jet Security Operation Center) ежеквартально предоставляет отчет ([1]), отражающий основные источники угроз и цели злоумышленников. К примеру, распределение источников внутренних инцидентов в компаниях за третий квартал 2015 года показано на диаграмме 1:

Рис. 1. Распределение источников внутренних инцидентов

В данном примере видно, что большинство угроз исходят от обычных пользователей организации. Существует мнение, что наибольший вред организации наносят так называемые инсайдеры — люди, которые специально внедряются или вербуются на предприятие с целью хищения или нарушения целостности информации. Однако, в соответствии со статистикой, большинство инцидентов происходят в результате недостаточной подготовленности и халатности работников.

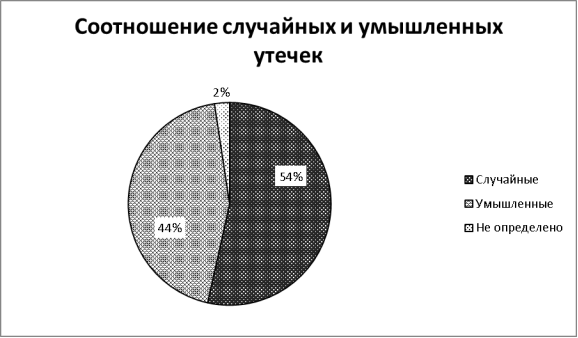

Согласно отчету компании InfoWatch ([2]), обеспечивающей информационную безопасность организаций с 2003 года, в первом полугодии 2015 года распределение случайных и умышленных утечек имело вид, представленный на диаграмме 2:

Рис. 2. Распределение случайных и умышленных утечек

Из диаграммы видно, что наибольшую долю имеют случайные утечки. Это связано с не регламентированным доступом пользователей в интернет, посещением нежелательных сайтов сомнительного содержания, избыточными правами пользователей, использованием компаниями ненадежных почтовых серверов. Большое количество конфиденциальной информации теряется вместе с flash-накопителями, потерянными мобильными устройствами. Всё это негативно влияет репутацию организации, снижая ее конкурентоспособность.

Растет число случаев, в которых серьезный ущерб компании был нанесен из-за того, что один из сотрудников получил на электронную почту письмо, содержащее скрипт с шифратором файлов системы, которое было пропущено спам-фильтром. Сотрудником, уверенным, что письмо поступило из надежного источника, осуществляется запуск приложенного файла. Запущенная программа начинает проводить шифрование файлов на сетевых дисках, подключенных к рабочему месту, и заканчивает на системном диске пользователя. После этого пользователю выводится информационное сообщение, содержащее данные счета злоумышленника, с предложением перевести деньги для расшифровки файлов. Несмотря на то, что в подобных случаях пользователь виновен в нарушении установленных инструкций, имеющаяся судебная практика показывает, что обычной росписи в листе ознакомления с инструкциями может быть недостаточно для привлечения его к ответственности (допустивший нарушение сотрудник может аргументировать это тем, что было дано указание расписаться за инструкции, а их изучение не проводилось).

Из подобных происшествий следует, что отделу информационной безопасности нельзя ограничиваться одними инструкциями, а необходимо осуществлять обучение и регулярный контроль знаний сотрудников посредством проведения экзаменов, результаты которых отражали бы реальную осведомленность аттестуемых об угрозах безопасности. На основе полученных данных можно было бы выявить потенциальные уязвимости системы защиты информации, провести разъяснительные беседы с сотрудниками, которые позволили бы избежать подобных инцидентов.

Эксперты из компании Trend Micro считают, что в 2016 году хакеры также будут воздействовать на сотрудников организаций ([3]). Злоумышленники будут использовать механизмы онлайн вымогательства, причем в 2016 году будет упор на психологический аспект. Точно такие же схемы использовались и ранее, но теперь атаки будут иметь направленный характер, а также будут учитывать поведение конкретной жертвы.

Таким образом, можно судить о том, что информационные отделы многих организаций не обеспечивают должный контроль своих пользователей. Данную проблему можно решить путем проведения с сотрудниками занятий по информационной безопасности предприятия, для более четкого понимания ценности информации, с которой они работают, и существующих угрозах. Целесообразно периодическое проведение конференций, в ходе которых были бы рассмотрены потенциальные угрозы, произошедшие инциденты и их анализ. Проведение данных мероприятий повысит подготовленность сотрудников, что, в свою очередь, приведет к снижению частоты инцидентов безопасности.

Литература:

- Отчет JSOC Security flash report Q3 2015 // ООО «СОЛАРСЕКЬЮРИТИ» — URL: http://solarsecurity.ru/upload/pdf/JSOC %20Reports %20Q3 %202015.pdf

- Глобальное исследование утечек конфиденциальной информациив I полугодии 2015года // Аналитический центр InfoWatch — URL: http://www.infowatch.ru/sites/default/files/report/analytics/russ/InfoWatch_Global_Report_2015_half_year.pdf

- Прогнозы в области ИБ на 2016 год // Аналитический центр Anti-Malware.ru — URL: https://www.anti-malware.ru/news/2015–11–02/17158