Ключевые слова: искусственный интеллект, вредоносные программы, базы данных, распределенные системы, защита информации.

На сегодняшний день одним из основных средств противодействия вредоносным программам является сигнатурный анализ — выявление участков кода, принадлежащих определенным вирусам. Сигнатурный подход является достаточно эффективным, но в связи с тем, что объемы информации постоянно увеличиваются возникает ряд сложностей, связанных с анализом обрабатываемых данных, что сказывается на производительности системы. Решение таких проблем требует необходимости разработки новых методов обнаружения и уничтожения вредоносных программ, к таким можно отнести методы, которые основываются на технологиях биологических систем. В предлагаемом методе используется подход, аналогичный механизмам борьбы с вирусами в живых организмах, то есть на примере обнаружения вирусов и выработки антител, представить возможность компьютерным системам обучаться в процессе работы, выявлять новые угрозы и вырабатывать средства борьбы с ними. В связи со способностью к обучению такие системы относятся к системам искусственного интеллекта.

На сегодняшний день все большую популярность приобретают технологии искусственного интеллекта, основанные на модели функционирования иммунной системы живых организмов, главным принципом работы которых является уничтожение лимфоцитами вирусов. Лимфоциты генерируются спинным мозгом и тимусом (вилочковой железой) на основе содержащейся в ДНК информации. Далее лимфатические узлы регулируют движение лимфоцитов по всему организму. Каждый тип лимфоцита обнаруживает определенный вид инородных тел, в случае обнаружения им инородного тела, в соответствии с заданной программой ДНК вырабатываются антитела для уничтожения вируса. Однако, лимфоцит может не распознать вирус и начать бороться с живыми клетками организма, в этом случае в нем происходит аутоиммунная реакция, то есть начинается процесс самоуничтожения. Информация о сгенерированных антителах хранится в генной библиотеке, то есть генная база хранит только ту информацию, которая позволяет наиболее эффективно бороться с угрозами организму, таким образом иммунная система человека имеет ряд особенностей: способность к самоорганизации, параллелизм и распределенность в работе компонентов системы.

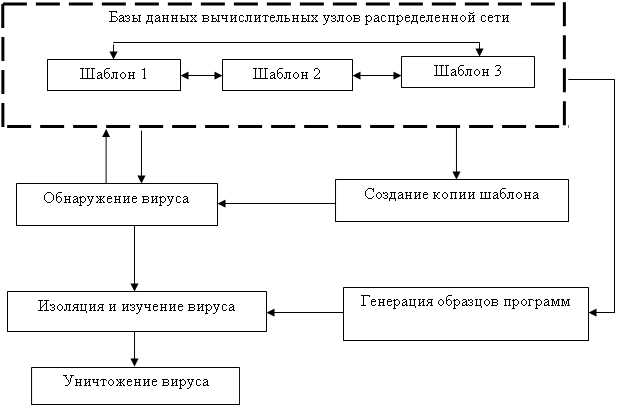

Предлагаемая технология обнаружения и уничтожения вредоносных программ, основанная на работе иммунной системы живых организмов, представляет собой алгоритм защиты распределенных вычислений, который является весьма эффективным решением для борьбы с вредоносным кодом (рисунок 1):

Рис. 1. Алгоритм работы системы защиты распределенных вычислений

Распределенные сети содержат базы данных, которые являются хранилищами шаблонов вредоносного кода. Данная база является распределенной, то есть в каждом вычислительном узле хранится только часть шаблонов вредоносных программ (шаблон 1, шаблон 2 и т. д.). Между узлами периодически происходит обмен шаблонами. При обнаружении системой вирусов создается копия необходимого шаблона и передается в базы данных рабочих узлов системы. Обнаруженный вирус изолируется и изучается. Далее генерируются образцы программ, из которых отсеиваются неподходящие, что необходимо для предотвращения реакции системы защиты на собственную систему как на угрозу. После этого образцы программ осуществляют поиск вирусов и их уничтожение их. Данные о вирусах регистрируются в базе.

К особенностям предлагаемой технологии относятся:

большое количество детекторов, оперативно обеспечивающих отказоустойчивость и надежность системы;

повышение уровня защищенности системы при увеличении количества рабочих узлов среды распределенных вычислений;

возможность обучения детекторов за счет записи в базы данных информации об уничтожении ими вредоносных программ.

Информационные системы, использующие технологии нейронных сетей живых организмов, являются довольно перспективным направлением при создании защищенной информационной системы при обнаружении вторжений и борьбе с компьютерными вирусами и весьма эффективны в использовании для защиты сред распределенных вычислений.

Литература:

- М. Эндрю. Реальная жизнь и искусственный интеллект // «Новости искусственного интеллекта», РАИИ, 2000.

- Рассел Стюарт, Норвиг Питер. Искусственный интеллект: современный подход. — 2-е изд.: Пер. с англ. — М.: «Вильямс». — 2006.