В статье рассматриваются проблемы информационной безопасности компьютерных сетей и основные функции системы защиты информации.

В связи с “многопользовательским” режимом работы в компьютерной сети возникает целый набор взаимосвязанных вопросов по защите информации, хранящейся в компьютерах или серверах компьютерной сети [1, 2]. Следует отметить, что сами сетевые операционные системы также представляют мощные средства защиты от несанкционированного доступа к сетевым ресурсам. Однако, нередки случаи, когда даже такая защита не срабатывает. Практика показывает, что несанкционированный пользователь, имеющий достаточный опыт в области системного и сетевого программирования, задавшийся целью подключиться к сети, даже имея ограниченный доступ к отдельным ресурсам, рано или поздно все равно может получить доступ к некоторым защищенным ресурсам сети. Поэтому возникает необходимость в создании дополнительных аппаратных и программных средств защиты сетевых ресурсов.

К аппаратным средствам защиты относятся различные сетевые экраны, фильтры, устройства шифрования протокола и т. д. К программным средствам защиты можно отнести: программы шифрования данных; программы слежения сетевых подключений (мониторинг сети); программы аутентификации и идентификации и т. д.

При разработке крупномасштабных компьютерных сетей возникает проблема обеспечения взаимодействия большого числа компьютеров и серверов, т. е. проблема поиска оптимальных топологий. Важнейшим компонентом локальных и корпоративных сетей является их системная топология, которая определяется архитектурой межкомпьютерных связей [3–4].

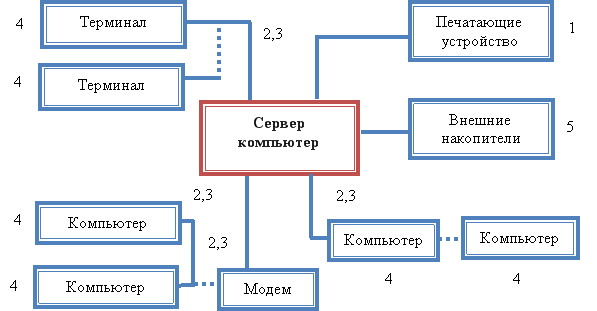

Известно, что в компьютерных сетях для обеспечения безопасности подлежит обработке критическая информация. Под термином «критическая информация» понимается информация: с различными грифами секретности; информация для служебного пользования; информация, составляющая коммерческую тайну или тайну фирмы; информация, являющаяся собственностью некоторой организации или частного лица. На рис.1. представлены типичные уязвимые места компьютерных сетей.

Рис. 1. Типичные уязвимые места компьютерных сетей (1-кража результатов выдачи, 2-неразрешенное подключение, 3-неправильная работа линии связи, 4-неправильная работа пользователя, 5-кража внешних носителей информации).

Приведем несколько основных определений.

Экспозицией называется форма возможной потери или ущерба для компьютерной сети. Например, экспозициями считаются неавторизированный доступ к данным или противодействия авторизированному использованию компьютерной сети.

Уязвимостью называется некоторая слабость системы безопасности, которая может послужить причиной нанесения ущерба компьютерной сети.

Атакой называется действие некоторого субъекта компьютерной сети, использующего уязвимость компьютерной сети для достижения целей, выходящих за пределы авторизации данного субъекта в компьютерной сети.

Угрозой для компьютерной сети является условия, представляющие потенциальную возможность нанесение ущерба компьютерной сети.

Управлением в терминологии безопасности называется защитный механизм (действие устройство, процедура, технология и т. д.) уменьшающий уязвимость компьютерной сети.

Каждый узел сети является самостоятельной компьютерной системой со всеми присущими ей проблемами добавляются еще проблемы, связанные с линиями связи и процедурой передачи информации.

С точки зрения безопасности компьютерные сети обладают следующими недостатками:

– разделение ресурсов. Поскольку ресурсы и загрузка распределяются по различным узлам сети, многие пользователи имеют потенциальную возможность доступа к сети как к единой компьютерной системе. Иными словами, получив доступ к одной из систем, входящих в сеть, пользователь (или захватчик) имеет реальную возможность атаковать другие системы сети;

– сложность системы. Во всякой компьютерной системе имеется операционная система, представляющая сложный комплекс взаимодействующих программ. В силу этого обстоятельство трудно сформулировать четкие требования безопасности, особенно к общецелевым сетям, разрабатывавшимся без учета безопасности;

– неопределенная периферия. На уязвимость сети сильно влияет невозможность определения, в большинстве случаев, точных пределов сети. Один и тот же узел может одновременно работать в нескольких сетях, и, следовательно, ресурсы одной сети вполне могут использоваться с узлов, входящих в другую сеть. Такое широкомасштабное разделение ресурсов, несомненно, преимущество. Однако, неопределенное количество потенциально неподготовленных пользователей и потенциальных захватчиков значительно осложняет обеспечение безопасности как сети в целом, так и большинства ее отдельных узлов;

– множественность точек атаки. В отдельной компьютерной системе, можно контролировать доступ к системе пользователей, поскольку этот доступ осуществляется с терминалов компьютерной системы. Ситуация в сети совершенно иная: к одному и тому же файлу может быть затребован так называемый удаленный доступ с различных узлов сети. Поэтому, если администратор отдельной системы может проводить четкую политику безопасности в отношении своей системы, то администратор узла сети лишен такой возможности;

– неизвестная траектория доступа. Пользователь или захватчик может затребовать доступ к ресурсам некоторого узла сети, с которым данный узел не связан на прямую. В таких случаях доступ осуществляется через некоторый промежуточный узел, связанный с обоими узлами, или даже через несколько промежуточных узлов. В условиях сети весьма непросто точно определить, откуда именно пришел запрос на доступ, особенно если захватчик приложит немного усилий к тому, чтобы скрыть это;

– слабая защищенность линии связи. Сеть тем и отличается от отдельной системы, что непременно включает в себя линии связи, по которым между узлами передаются данные. Это может быть элементарный провод, а может быть линия радиосвязи, в том числе и спутниковый канал. При наличии определенных условий (и соответствующей аппаратуры) к проводу можно незаметно (или почти незаметно) подсоединиться, радиолинию можно успешно прослушивать — т. е. ничто не препятствует тому, чтобы «выкачивать» передаваемые сообщения из линий связи и затем выделять из всего потока требуемые.

На основе анализа угроз безопасности компьютерных сетей можно сделать выводы о свойствах и функциях, которые должна обладать система обеспечения безопасности корпоративной сети (КС).

- Идентификация защищаемых ресурсов, т. е. присвоение защищаемым ресурсам идентификаторов- уникальных признаков, по которым в дальнейшем система производит аутентификацию.

- Аутентификация защищаемых ресурсов, т. е. установление их подлинности на основе сравнения с эталонными идентификаторами.

- Применение парольной защиты ресурсов.

- Разграничение доступа пользователей к КС.

- Разграничение доступа пользователей по операциям (чтение, запись, модификация и т. п.) над ресурсами (программы, файлы, каталоги, диски, сервера и т. д.) с помощью программных средств администрирования.

- Регистрация событий: вход пользователя в сеть, выход из сети, нарушение прав доступа к защищаемым ресурсам и т. д.

- Реакция на факты нарушения прав доступа к защищаемым ресурсам сети несанкционированного подключения к КС.

- Обеспечение защиты информации при проведении ремонтно-профилактических работ.

Литература:

- Широчин В. П., Мухин В. Е., Кулик А. В. Вопросы проектирования средств защиты информации в компьютерных системах и сетях. Киев; «ВЕК+». 2000. — 111 с.

- Ганиев С. К., Каримов М. М. «Вопросы оптимального сегментирования топологии локальных компьютерных сетей».-Ташкент, Проблемы информатики и энергетики, 2001,№ 2.-С.20–25.

- В. Г. Олифер, Н. А. Олифер.Компьютерные сети. Принципы, технологии, протоколы 4 издание — Питер-2010. 944с.

- Платонов В. В. Программно-аппаратные средства защиты информации: учебник для студ. Учреждений выс. Образования/ — М.: Издательский центр «Академия», 2014.