Статья посвящена процессу управления рисками информационной безопасности. Описываются основные компоненты безопасности, их взаимодействие, а также возможные сценарии реализации инцидента информационной безопасности. Рассматриваются этапы процесса управления рисками и их особенности.

Ключевые слова: процесс управления рисками информационной безопасности, компоненты безопасности, оценка риска, обработка риска, определение уровня риска.

Деятельность любых организаций связана с риском. Это означает, что невозможно точно определить какие нежелательные события обязательно произойдут в будущем, а какие нет. Так как информация является важным активом, то вопросы обеспечения информационной безопасности выходят на первый план. Организации может быть нанесен ущерб, включающий в себя непредвиденные расходы и возможную потерю клиентов, в случае реализации инцидента информационной безопасности. Для критически важных объектов последствия могут быть куда более серьезными. Таким образом, для обеспечения безопасности организации от информационных угроз необходимо управлять рисками информационной безопасности [1].

Компоненты безопасности

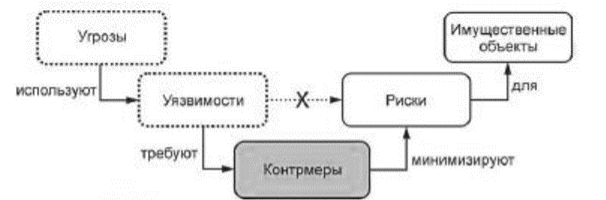

Для того, чтобы управлять рисками информационной безопасности, необходимо понять концепцию взаимодействия основных компонентов безопасности данного процесса (Рис.1) [2].

Рис. 1. Модель угроз-рисков

Исходя из данной модели, можно сделать следующие выводы:

– Угрозы используют уязвимости

– Без контрмер наличие уязвимостей может представлять недопустимый риск

– Для минимизации риска необходимы контрмеры

Компонентом, в отношении которого осуществляется внедрение комплекса мер по обеспечению информационной безопасности, выступает имущественный объект или актив. Данный компонент представляет ценность для организации и должен быть защищен. Активами могут быть:

– Материальные активы (вычислительные средства, средства связи)

– Информация (документы, базы данных)

– Программное обеспечение

– Услуги

– Люди

– Нематериальные ресурсы (репутация)

Успешность обеспечения информационной безопасности зависит от полноты идентификации активов. Можно разработать и внедрить эффективную программу безопасности, но упустить какой-либо актив из виду, в результате чего фактическая защищенность организации от угроз информационной безопасности будет отличаться от установленной. Степень детализации данного этапа осуществляется исходя из целей безопасности.

Следующим рассматриваемым компонентом безопасности является угроза. Данный компонент наносит ущерб организации, используя уязвимости его активов. Существует большое количество различных классификаций угроз, однако, важно понимать, что они могут быть не только целенаправленными, но и случайными. Основные особенности, характеризующие угрозу: источник, частота возникновения, вредоносное воздействие.

Уязвимость представляет собой «слабость» актива, которой может воспользоваться угроза. Данный компонент сам по себе не причиняет ущерб, равно как и угроза без уязвимости не опасна для организации. Однако, необходимо осуществлять мониторинг уязвимостей, чтобы своевременно выявить те, которые смогут использовать новые угрозы в случае функциональных изменений внутри защищаемого объекта.

Как компонент безопасности, риск — это способность угрозы использовать уязвимость актива для нанесения ущерба организации. Риск характеризуется комбинацией вероятности наступления инцидента информационной безопасности и последствиями от такого инцидента. Важно понимать, что риск никогда не устраняется полностью. Принятие остаточного риска является частью заключения о соответствии уровня безопасности потребностям организации.

Последним рассматриваемым компонентом безопасности являются контрмеры, то есть действия, способные обеспечить безопасность от реализации угрозы. Выбор необходимых контрмер определяет эффективность мероприятий по обеспечению информационной безопасности.

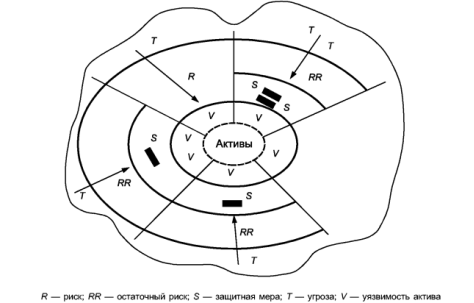

Взаимосвязь компонентов безопасности показывает, как активы могут подвергаться воздействию угроз (Рис.2). Данные взаимосвязи представляют собой пять наиболее распространенных сценариев [3]:

- Существует уязвимость актива, но не известны угрозы, которые могут ее использовать.

- Защитная мера может быть эффективна для снижения рисков, связанных с угрозой, способной использовать уязвимость актива.

- Защитная мера может быть эффективна для снижения рисков, связанных с угрозой, использующей группу уязвимостей актива.

- Риск считают приемлемым, и никакие меры не реализуются даже в присутствии угрозы и при наличии уязвимости актива.

- Группа защитных мер может быть эффективна в снижении рисков, связанных с группой угроз, использующих уязвимость актива.

Рис. 2. Модель безопасности

Процесс управления рисками информационной безопасности

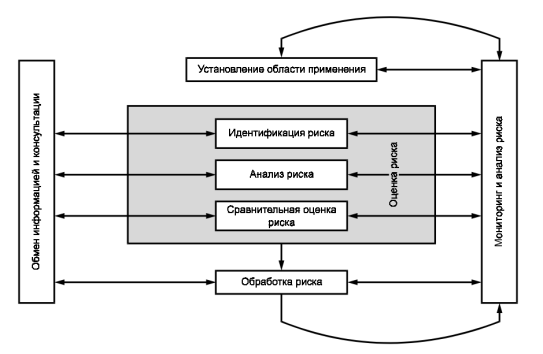

Процесс управления рисками информационной безопасности может быть применен как ко всей организации, так и к любой ее части (подразделению или информационной системе). Данный процесс должен быть непрерывным, так как со временем защищенность объекта ослабевает вследствие изменения функциональных возможностей компонентов и появления новых угроз. Поэтому на всех этапах процесса управление рисками необходимо осуществлять документирование полученных результатов. В целом, под управлением рисками понимается процесс, включающий контекст, оценку, обработку и мониторинг рисков (Рис.3) [4].

Рис. 3. Процесс управления рисками

Результативность управления рисками зависит от эффективности обмена информацией и консультаций с причастными сторонами, то есть с теми, кто заинтересован в обеспечении информационной безопасности защищаемого объекта. Важность данного этапа заключается в том, что причастные стороны принимают участие в процессе управления рисками, а, значит, существует понимание причин необходимости определенных действий. Информационный обмен происходит на всех этапах процесса управления рисками и может быть полезен при:

Определении области применения

Анализе требований причастных сторон

Сборе информации о рисках информационной безопасности

Разработке плана обработки рисков

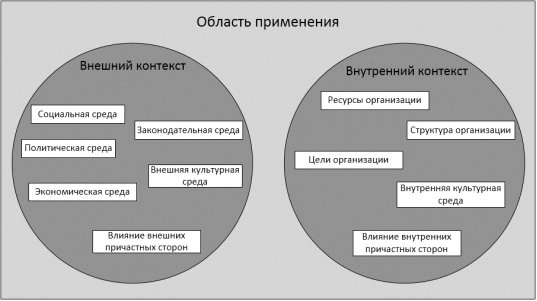

Установление области применения (контекст управления рисками) впервые осуществляется тогда, когда проводится высокоуровневая оценка рисков. Контекст определят основные параметры управления, область применения и критерии. В первую очередь, описываются внешние и внутренние условия, в которых функционирует организация (Рис.4).

Рис. 4. Внешняя и внутренняя среда организации

Следующим шагом является установление целей управления рисками. На этом этапе распределяются обязанности, определяется объем рассматриваемого проекта, а также необходимые действия. Кроме того, выбирается подходящий метод оценки рисков, исходя из особенностей функционирования организации и глубины проводимого анализа. На основании полученной информации определяются критерии оценки и приемлемости риска.

Оценка риска — процесс, объединяющий идентификацию, анализ и сравнительную оценку риска. В целом, оценка риска обеспечивает понимание причин и последствий инцидентов информационной безопасности, а также вероятности их возникновения. Способ реализации данного этапа зависит от выбранного метода оценки рисков.

Идентификация риска представляет собой процесс определения элементов риска, составления их перечня и описания каждого из элементов риска. В первую очередь, осуществляется идентификация активов и их владельцев. Владелец может и не обладать правами собственности на актив, но он несет ответственность за его безопасность. Как правило, владелец лучше других сможет определить реальную ценность актива для организации. Определение ценности осуществляется на основе разработанной шкалы, которая может иметь разное количество значений. Распространенным вариантом является шкала с пятью значениями, которые могут быть как количественными, так и качественными. Поскольку цель данной работы заключается в описании общих принципов управления рисками информационной безопасности, а не оценки рисков конкретного объекта, то в качестве примера рассмотрен типовой вариант с качественными значениями (таблица 1).

Таблица 1

Шкала ценности активов

|

Значение шкалы |

Название |

Качественное описание |

|

1 |

Очень малая |

От актива не зависят критически важные задачи |

|

2 |

Малая |

От актива зависят некоторые задачи, но может быть восстановлен с небольшими затратами времени |

|

3 |

Средняя |

От актива зависит ряд важных задач, но может быть восстановлен за время, не превышающее критически допустимое |

|

4 |

Высокая |

От актива зависят критически важные задачи, но может быть восстановлен за время, не превышающее критически допустимое |

|

5 |

Очень высокая |

От актива зависят критически важные задачи, а время восстановления превышает критически допустимое |

В качестве критериев определения ценности активов, как правило, выступают требования законодательства и причастных сторон, установленных в контексте управления рисками. Для каждого из свойств актива, таких как конфиденциальность, целостность и доступность, должно быть определено отдельное значение ценности, так как они являются независимыми. На основании полученных результатов составляется таблица ценности активов (таблица 2). Определяется общее значение ценности актива, которое будет учитываться в дальнейшем анализе при оценке тяжести последствий. Зачастую общее значение определяется экспертным путем, минуя определение ценности для каждого из свойств. Однако, такой подход менее точен.

Таблица 2

Таблица ценности активов

|

Название актива |

Свойства актива |

Требования законодательства |

Требования причастных сторон |

Ценность актива |

|

Актив 1 |

Конфиденциальность |

2 |

2 |

3 |

|

Целостность |

3 |

2 |

||

|

Доступность |

4 |

4 |

||

|

Актив 2 |

Конфиденциальность |

1 |

2 |

2 |

|

Целостность |

1 |

1 |

||

|

Доступность |

2 |

3 |

||

|

Актив 3 |

Конфиденциальность |

3 |

4 |

4 |

|

Целостность |

3 |

2 |

||

|

Доступность |

5 |

5 |

Следующим шагом является идентификация существующих средств управления. Формируется понимание того, что уже есть в организации и насколько это эффективно. Затем осуществляется идентификация угроз и уязвимостей. Результаты оформляются в виде двух документов: перечня угроз и перечня уязвимостей. Последним элементом данного этапа является идентификация последствий, которая заключается в составлении перечня сценариев инцидентов информационной безопасности с их последствиями для организации. Зачастую, при проведении высокоуровневой оценки рисков по результатам совещания с причастными сторонами формируется данный перечень сценариев, на основании которого осуществляется детальная оценка рисков.

Анализ риска — процесс изучения характера риска и определение уровня риска. Данный этап включает в себя оценку тяжести последствий и соответствующих им вероятностей. В свою очередь, значение вероятности включает в себя как вероятность реализации угрозы, так и вероятность того, что угроза использует уязвимость актива для нанесения ущерба. Данное выражение может быть представлено следующей формулой:

P = PT* PV,

где P — вероятность наступления инцидента, PT — вероятность реализации угрозы, а PV — вероятность использования уязвимости.

Исходя из этого, уровень риска будет определяться следующей формулой:

R = PT* PV * L,

где R — уровень риска, а L — тяжесть последствий.

Методы, используемые при анализе риска, могут быть количественными, качественными, смешанными. В зависимости от потребностей организации и доступности достоверных данных определяется степень детализации анализа. На практике качественная оценка часто используется первой для получения общих сведений об уровне риска. Позднее может возникнуть необходимость в осуществлении более углубленного анализа, в результате чего будет применяться количественная оценка риска. При оценке тяжести последствий учитываются данные таблицы ценности активов, а также результаты оценки ущерба. В первую очередь, на основании определенной в контексте управления рисками шкалы последствий, строится таблица оценки ущерба. Для примера рассмотрим шкалу последствий, основанную на пяти качественных значениях (таблица 3).

Таблица 3

Шкала последствий

|

Значение шкалы |

Название |

Качественное описание |

|

1 |

Очень низкое |

Может привести к незначительному ущербу |

|

2 |

Низкое |

Может привести к ущербу без нарушения обязательств организации |

|

3 |

Среднее |

Может привести к нарушению обязательств организации, в результате чего будет нанесен значительный ущерб |

|

4 |

Высокое |

Может привести к частичной остановке выполнения основных процессов организации |

|

5 |

Очень высокое |

Может привести к полной остановке выполнения основных процессов организации |

На основании данной шкалы и выбранных критериев осуществляется построение таблицы оценки ущерба. Наиболее очевидным критерием являются финансовые потери, которые понесет организация в случае успешной реализации инцидента информационной безопасности. Однако, важно понимать, что данный критерий отражает лишь часть «общей картины» последствий. Например, для критически важных объектов помимо финансовых потерь, необходимо учитывать также последствия для окружающей среды. В связи с этим, на данном этапе в таблицу оценки ущерба включаются все необходимые критерии, чтобы всеобъемлюще охватить основные виды последствий для организации, учитывая ее деятельность. В качестве примера рассмотрим наиболее распространённые критерии: финансовые потери и потеря репутации организации. Для включения их в таблицу оценки ущерба необходимо обратиться к шкале критериев оценки ущерба, установленной на этапе контекста управления рисками (таблица 4). Значения данной шкалы в приведенном примере условны и зависят от особенностей организации.

Таблица 4

Шкала критериев оценки ущерба

|

Категория последствий |

Финансовые потери (тыс. рублей) |

Потеря репутации |

|

1 |

50 000 |

Незначительная |

|

2 |

100 000 |

Потеря партнера |

|

3 |

500 000 |

Частичная потеря доверия клиентов |

|

4 |

1 000 000 |

Потеря доверия клиентов |

|

5 |

> 5 000 000 |

Потеря имиджа брэнда |

Опираясь на шкалу критериев оценки ущерба, осуществляется построение таблицы оценки ущерба (таблица 5). Для каждого актива определяются значения последствий относительно определенных критериев. Результатом является значение рейтинга последствий, который будет учитываться в таблице тяжести последствий.

Таблица 5

Таблица оценки ущерба

|

Название актива |

Финансовые потери |

Потеря репутации |

Рейтинг последствий |

|

Актив 1 |

3 |

1 |

2 |

|

Актив 2 |

1 |

1 |

1 |

|

Актив 3 |

4 |

3 |

4 |

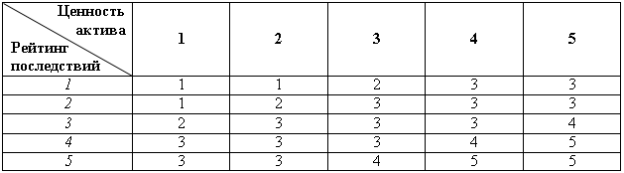

С целью определения тяжести последствий для организации от реализации инцидентов информационной безопасности, строится таблица, объединяющая значения ценности активов и последствий (таблица 6). В приведенном примере полученное значение тяжести последствий лежит в диапазоне от 1 до 5. Данное значение учитывается в определении уровня риска. Зачастую, значение тяжести последствий близко к значению ценности актива и определяется экспертами. Безусловно, такой метод прост в реализации, однако, более субъективен. Он будет уместен в случае проведения высокоуровневой оценки риска. Между тем, при детальном анализе важно понимать, что существует большая разница между определением ценности актива и оценкой ущерба. Так, в частности, в случае внедрения дополнительных контрмер повышается защищенность объекта, в результате чего ущерб от реализации той же угрозы будет значительно меньше, при этом ценность актива для организации не меняется.

Таблица 6

Таблица тяжести последствий

Значение вероятности наступления инцидента включает в себя два параметра: вероятность угрозы и уровень уязвимости, которые определяются относительно установленных в контексте шкал. Шкала вероятности угроз, состоящая из трех условных значений, представлена в таблице 7. Определение вероятности угроз является довольно субъективным процессом, так как на практике существует проблема недостатка статистических данных для точной оценки. Поэтому на данном этапе важно понять, как часто гипотетически может реализовываться угроза. Очевидно, что данная оценка вероятности условна, однако, определить, что угроза может реализоваться раз в год, но никак не раз в 10–15 лет, вполне возможно.

Таблица 7

Шкала вероятности угроз

|

Значение вероятности угрозы |

Характеристика угрозы |

|

Низкая |

Раз в десять лет |

|

Средняя |

Раз в год |

|

Высокая |

Еженедельно |

Вторым параметром для определения вероятности наступления инцидента является уровень уязвимости. Как правило, данный параметр имеет три качественных значения (таблица 8). При подсчете вероятности наступления инцидента важно учитывать аспект простоты использования уязвимости, а не только вероятность реализации угрозы, поскольку сама по себе угроза не нанесет ущерб организации без уязвимости. Очевидно, что угроза может реализовываться довольно часто. Однако, при наличии эффективных контрмер, успешность реализации инцидента информационной безопасности будет сводится к нулю. В связи с этим, для более точной оценки необходимо учитывать простоту использования уязвимости.

Таблица 8

Шкала уязвимостей

|

Уровень уязвимости |

Характеристика уязвимости |

|

Низкий |

Угрозе сложно будет использовать уязвимость. Существует хорошая защита. |

|

Средний |

Угроза может использовать уязвимость. Существует определенная защита. |

|

Высокий |

Угроза легко может использовать уязвимость. Существует слабая защита, либо отсутствует. |

Для определения вероятности наступления инцидента информационной безопасности необходимо выбрать подходящее значение, учитывая вероятность реализации угрозы и простоту использования уязвимости (таблица 9).

Таблица 9

Таблица вероятности наступления инцидента

|

Значение вероятности угрозы |

Низкая |

Средняя |

Высокая |

||||||

|

Уровень уязвимости |

Н |

С |

В |

Н |

С |

В |

Н |

С |

В |

|

Значение вероятности наступления инцидента |

1 |

2 |

3 |

2 |

3 |

4 |

3 |

4 |

5 |

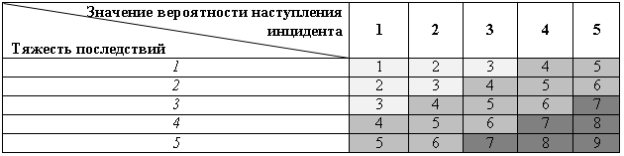

Для определения уровня риска осуществляется агрегирование значений вероятности наступления инцидента и тяжести последствий (таблица 10). Приведенный метод оценки риска является наиболее распространенным в связи с его простотой. В зависимости от целей проводимого анализа могут выбираться другие, более уместные для организации методы. Однако, для общего понимания структуры и процесса управления рисками описанный метод является наиболее подходящим.

Таблица 10

Таблица уровня риска

В данном примере величина рисков определяется по шкале от 1 до 9:

Величина риска в диапазоне от 1 до 3 соответствует низкому уровню риска, который может быть принят без дальнейшей обработки.

Величина риска в диапазоне от 4 до 6 соответствует среднему уровню риска, который требует обработки.

Величина риска в диапазоне от 7 до 9 соответствует высокому уровню риска, который должен быть обработан в первую очередь.

Сравнительная оценка рисков представляет собой процесс сопоставления уровня риска с критериями риска, установленными в области применения процесса управления рисками, для определения его значимости. Принимаемые решения на данном этапе включают в себя, как правило, вопросы необходимости обработки риска и расстановки приоритетов обработки риска.

На основе результатов оценки риска осуществляется обработка риска [5]. Данный этап представляет собой процесс модификации риска посредством выбора соответствующего варианта его обработки. В первую очередь, рассматриваются результаты оценки рисков и выполняется более детальная оценка в случае, если это необходимо. Данное решение принимается в точке принятия решений № 1. Затем выбирается соответствующий вариант обработки риска и оценивается остаточный риск. Если организация в соответствии с установленными критериями готова принять потери и выгоды от достигнутого уровня риска, то осуществляется сохранение риска и дальнейший его мониторинг. В противном случае, описанные процессы оценки и обработки риска повторяются до тех пор, пока не будет достигнут приемлемый для организации уровень риска. Этот этап является точкой принятия решения № 2 (Рис.5). Существует четыре основных варианта обработки риска: снижение риска, сохранение риска, избегание риска, перенос риска.

Рис. 5. Этап обработки риска

Снижение риска представляет собой вариант выбора определенных средств управления. В отношении конкретной угрозы может быть выбрано несколько контрмер. Сохранением риска является решение принять риск, не предпринимая дальнейших действий. Избегание риска представляет собой прекращение определенной деятельности, вызывающей конкретный риск. Данный способ является самым эффективным средством обеспечения безопасности, однако, в случае, если данная деятельность крайне важна для организации, и она не может от нее отказаться, этот вариант не рассматривается. Перенос риска представляет собой передачу определенной деятельности на аутсорсинг, в результате чего риски от этой деятельности будет нести другая организация. Важно подробно осветить вопрос ответственности за разглашение третьей стороной информации, полученной в ходе принятия на себя обязанности по аутсорсингу. Кроме того, еще одним видом переноса риска является страхование. Страховые компании принимают на себя риски и получают за это страховую премию. Компенсация убытков осуществляется в том случае, если происходит инцидент, входящий в рамки страхового покрытия.

Мониторинг и анализ риска являются составной частью процесса управления рисками. Данный этап необходим для поддержания защищенности объекта на должном уровне. В связи с функциональными изменениями внутри организации, а также внешними изменениями, касающимися политической, экономической обстановки в стране, со временем появляются новые угрозы и уязвимости. Необходимо осуществлять непрерывный мониторинг и учитывать соответствующие изменения.

Вывод

Любая организация осуществляет свою деятельность ради достижения конкретных целей. Но для того, чтобы достичь намеченных результатов, необходимо, в том числе, обеспечить безопасность организации. Учитывая интеграцию информационных технологий в деятельность современных компаний, вопросы обеспечения информационной безопасности выходят на первый план. В данной работе подробно рассмотрен процесс управления рисками информационной безопасности. Внедрение данного процесса в деятельность организации позволит поддерживать защиту от информационных угроз на должном уровне.

Литература:

1. Астахов А. М. Искусство управления информационными рисками. — М.:

2. ДМК Пресс, 2010. — 314 с.

3. ГОСТ Р 56498–2015 Сети коммуникационные промышленные. Защищенность (кибербезопасность) сети и системы. Часть 3. Защищенность (кибербезопасность) промышленного процесса измерения и управления.

4. ГОСТ Р ИСО/МЭК 13335–1-2006 Информационная технология. Методы и средства обеспечения безопасности. Часть 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий.

5. ГОСТ Р ИСО/МЭК 31010–2011 Менеджмент риска. Методы оценки риска.

6. ГОСТ Р ИСО/МЭК 27005–2010 Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности.