В статье рассмотрены основные факторы, которые влияют на эффективность управления информационной безопасностью.

Ключевые слова: управление ИБ, Политика информационной безопасности, экономическое обоснование, внутренний аудит.

В наши дни трудно представить работу современной организации без информационных технологий. Информация представляет собой актив, который имеет ценность для организации и поэтому должен быть защищен. Гипотетически могут быть реализованы конкретные контрмеры, нейтрализующие основные, на первый взгляд, информационные угрозы. Однако, в этом случае, ошибочно полагать, что защищаемый объект в безопасности. Это связано, в первую очередь, с тем, что не учитываются все возможные угрозы. У людей, далеких от безопасности, может сложиться впечатление, что угрозы, приносящие незначительный для организации ущерб, можно не рассматривать. Однако, в случае реализации нескольких таких угроз в совокупности организация может «пострадать», причем значительно. Кроме того, со временем защищенность объекта ослабевает. Появляются новые угрозы и уязвимости, что снижает эффективность внедрённых средств защиты при отсутствии изменений. В связи с этим, важно осознать, что реализация контрмер не является последним этапом защиты объекта. Понимание необходимости внедрения мероприятий по обеспечению информационной безопасности организации, как непрерывного процесса, обуславливает потребность в управлении данной деятельностью.

Уровни управления информационной безопасностью

При проектировании информационных систем вопросы обеспечения безопасности не всегда принимаются во внимание [1]. Однако, последующее встраивание системы безопасности в информационную систему может быть трудным и дорогостоящим. Кроме того, важно понимать, что вопросы управления информационной безопасностью (ИБ) включают в себя не только техническую составляющую. Без поддержки руководства и выделения необходимых ресурсов невозможно обеспечить эффективную защиту от информационных угроз.

Процесс управления ИБ носит циклический характер и заключается в следующем:

– описание защищаемых активов

– выявление и формализация возможных угроз информационной безопасности

– анализ рисков информационной безопасности

– разработка контрмер

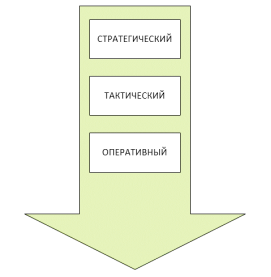

Управление ИБ включает в себя 3 уровня (Рис.1). Стратегический уровень характеризует обеспечение интересов организации в области безопасности. На данном уровне определяются стратегия и основные мероприятия по обеспечению информационной безопасности. На тактическом уровне осуществляется планирование и обеспечение выполнения Политики информационной безопасности. Разрабатываются необходимые регламенты, правила и инструкции. Проводятся расследования и анализ инцидентов информационной безопасности. Наконец, уровень оперативного управления включает в себя реализацию конкретных контрмер, нейтрализующих информационные угрозы.

Рис. 1. Уровни управления ИБ

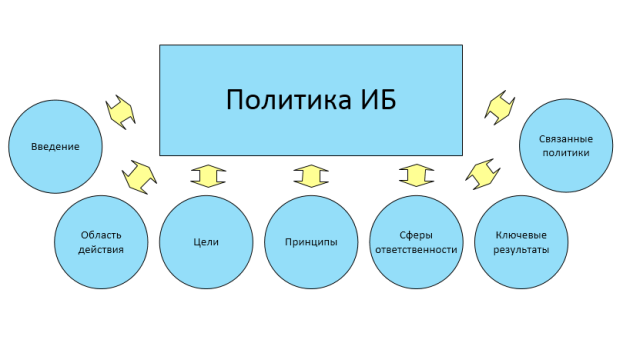

Приверженность руководства

Основополагающим аспектом, без которого бессмысленно говорить об управлении ИБ, является понимание руководством необходимости обеспечения информационной безопасности организации. Руководство должно демонстрировать поддержку мероприятий по обеспечению информационной безопасности посредством разработки Политики информационной безопасности. Данный документ должен быть утвержден руководством и доведен до сведения сотрудников организации. Политика представляет собой документ, описывающий общие намерения, официально выраженные руководством. Организация может иметь несколько политик для каждой сферы деятельности. В области безопасности, политики, как правило, иерархически организованы. Обычно Политика безопасности организации является политикой высшего уровня. Она подкрепляется более конкретными политиками, включая Политику информационной безопасности. В свою очередь, Политика информационной безопасности может подкрепляться более детальными политиками по конкретным предметам, относящимся к аспектам информационной безопасности [2]. Типовая структура Политики информационной безопасности представлена на рисунке 2.

Рис. 2. Структура Политики информационной безопасности

Все обязанности по обеспечению информационной безопасности должны быть распределены в соответствии с Политикой информационной безопасности. При необходимости обязанности дополняются более детальными руководствами. Лица, на которых возложена обязанность по обеспечению безопасности могут делегировать определенные задачи другим лицам, однако, они остаются ответственными за их выполнение.

Роль экономического обоснования

В рамках мероприятий по обеспечению информационной безопасности организации должно осуществляться управление рисками с целью защиты от информационных угроз. Данный процесс позволяет определить необходимый размер вложений в информационную безопасность для обеспечения максимального возврата инвестиций. Это осуществляется путем оценки рисков и выбора оптимального по эффективности варианта защиты.

Самым большим препятствием на пути принятия каких-либо мер по обеспечению информационной безопасности в компании являются две причины: ограничение бюджета и отсутствие поддержки со стороны руководства [3]. Обе причины возникают из-за непонимания руководством серьезности вопроса. Зачастую, основная проблема заключается в том, что специалисты по информационной безопасности и руководители разговаривают на разных языках — техническом и финансовом. Для преодоления этой преграды специалистам по информационной безопасности необходимо четко представлять, сколько компания может потерять денег в случае реализации угроз, какие места в системе наиболее уязвимы, какие меры можно предпринять для повышения уровня защищенности и при этом не потратить лишних денег. В случае, если всё это подтверждено документально, то решение задачи убедить руководство выделить средства на обеспечение информационной безопасности становится более реальным.

Первым шагом реализации программы информационной безопасности является разработка экономического обоснования с учетом потребностей организации. Этот документ подтверждает, что организация понимает важность информационной безопасности. Как правило, состав экономического обоснования будет зависеть от высокоуровневой оценки рисков, которая позволит выявить основные угрозы. Экономическое обоснование может включать следующие основные компоненты, но не ограничиваться ими [4]: приоритетные последствия, приоритетные угрозы, ожидаемое годовое влияние на деятельность организации, стоимость контрмер. Понимание этих компонентов основывается на статистических данных о прошлых инцидентах, а также на знаниях о роли рассматриваемой системы в деятельности организации, учитывая ее особенности и имеющиеся ресурсы.

В зависимости от требований принятия решений в конкретной организации экономическое обоснование может быть, как детальным, так и кратким. Однако, оно не является результатом детальной оценки рисков, а, скорее, содержит такое описание рисков, которого будет достаточно для оправдания необходимости проведения мероприятий по обеспечению информационной безопасности. В экономическом обосновании могут быть приведены также преимущества, которые вытекают из управления ИБ. Основные из них включают в себя: минимизацию рисков, сокращение возможных потерь от реализации инцидентов информационной безопасности, а также непрерывное обеспечение защищенности организации от информационных угроз.

Мониторинг внедренных контрмер

Комплекс мер по обеспечению информационной безопасности должен оцениваться с постоянным интервалом путем внутреннего и независимого аудита [3]. Внутренний аудит проводится для определения эффективности внедренных контрмер. Такие проверки, прежде всего, должны быть направлены на устранение недостатков. Они должны тщательно подготавливаться для обеспечения как можно более эффективного достижения их целей, в то же время, не вызывая нарушения штатной работы организации. По результатам действий по мониторингу руководству должен быть представлен отчет. Данный документ должен содержать перечень рекомендуемых действий, с четко определенными приоритетами, вместе с реальной оценкой предполагаемых затрат на выполнение каждого из этих действий. Это обеспечивает возможность принятия руководством решений без лишних задержек.

Выбор аудиторов для внутреннего аудита может оказаться сложным для небольших компаний. Дело в том, что для проведения проверочных мероприятий важно назначить сотрудников, не участвовавших в планировании и разработке мер по обеспечению информационной безопасности в силу необъективности такой проверки. Необходимо также учитывать субъективность принятия решений при оценке деятельности своих коллег по работе. В этом отношении, если руководство готово выделить деньги, можно привлечь внешних аудиторов. Взгляд со стороны всегда позволяет выявить определённые аспекты, которые могут быть упущены при проведении проверок собственными силами. Важно отметить, что внешние аудиторы компетентны в своей области, однако, могут учесть не все особенности организационной среды проверяемой компании. Безусловно, собственные сотрудники лучше знают «тонкости» процессов, протекающих в организации. Поэтому для эффективного мониторинга защищенности объекта от информационных угроз полезно чередовать периодические проверки, проводимые собственными силами, с проверками, осуществляемыми внешними аудиторами.

Вывод

В статье обосновывается необходимость рассмотрения мероприятий по обеспечению информационной безопасности, как непрерывного процесса, которым надо управлять. На эффективность управления влияет позиция руководства организации в отношении безопасности. В первую очередь, необходимо разработать Политику информационной безопасности для того, чтобы официально задокументировать намерения руководства в этой области. Все остальные документы, которые будут разрабатываться в организации и затрагивать вопросы информационной безопасности должны быть согласованы с Политикой. После этого важно обосновать необходимость реализации определенных мероприятий по обеспечению информационной безопасности посредством разработки экономического обоснования. Данный документ является основным средством для того, чтобы убедить руководство в финансировании предлагаемых мероприятий. Также необходимо уделять особое внимание мониторингу внедренных контрмер. С целью повышения эффективности проведения проверочных мероприятий важно периодически привлекать внешних аудиторов для внутренних проверок.

Литература:

- ГОСТ Р ИСО/МЭК 27000-2012 Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология.

- ГОСТ Р ИСО/МЭК 27003-2012 Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Руководство по реализации системы менеджмента информационной безопасности.

- Современные методы и средства анализа и управление рисками информационных систем компаний // Digital Security. URL: http://dsec.ru/ipm-research-center/article/modern_methods_and_means_for_analysis_and_risk_management_of_information_systems_of_companies/

- ГОСТ Р МЭК 62443-2-1-2015 Сети коммуникационные промышленные. Защищенность (кибербезопасность) сети и системы. Часть 2-1. Составление программы обеспечения защищенности (кибербезопасности) системы управления и промышленной автоматики.