Технология IPTV— цифровое телевидение в сетях передачи данных по протоколу IP. Цифровое телевидение — это новый тип технологии вещания, особенностью которого является передача сжатых цифровых видео и аудио данных. Сегодня системы IPTV становятся все более популярными среди операторов телевизионных и телекоммуникационных сетей, и сегодня уже миллионы абонентов получают телевидение по IP протоколу. Среди достоинств этой системы отмечают гибкость, простоту внедрения, интерактивность и удобство предоставления триединой услуги.

Однако при столь позитивных отзывах технология IPTV на данном этапе развития имеет ряд недоработок, которые требуют дальнейшего научного усовершенствования. Так, например, операторы IPTV столкнулись с проблемой безопасности контента. IPTV-контент подлежит защите, поскольку он является конфиденциальной информацией, т. е. находится во владении операторов IPTV-технологии. И так, ниже приведены некоторые способы защита контента IPTV-технологии:

– использованием смарт-карт для контроля доступа;

– скремблированием — шифровкой аудио- и видеоматериала;

– система шифровки ключа;

– применением сервера шифрации;

– авторизацией абонентов.

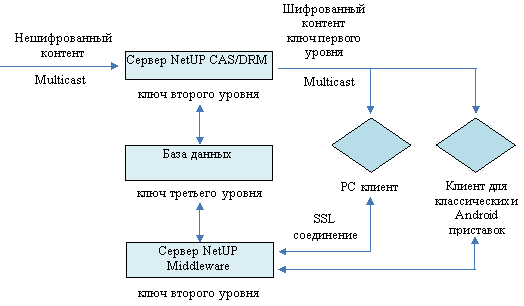

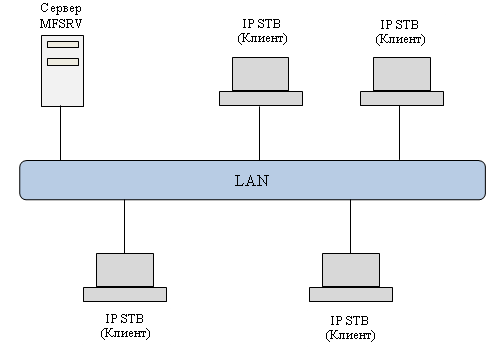

Система защиты контента от несанкционированного доступа (CAS/DRM) обеспечивает безопасность услуг и защиту видео материалов от несанкционированного просмотра и цифрового копирования (рис.2.4). Система CAS/DRM осуществляет шифрацию аудио- и видеоматериалов, при этом доступ к материалам абонентам разрешается по авторизации абонентов собственными средствами CAS/DRM или средствами других систем — Middleware, биллинг.

Рис.1. Система защиты контента от несанкционированного доступа

В качестве средств авторизации используются программные ключи и самые современные и надежные алгоритмы. Дешифрация аудио- и видеоматериалов осуществляется непосредственно на стороне абонента посредством STB.

Высокоскоростные ТВ Приставки — IPTV Set Top Box (STB)— являются устройствами нового поколения для удобного просмотра на экране телевизора.

Схема работы система условного доступа CAS/DRM. С каждой единицей медиа-контента ассоциируется ключ шифрования. В системе CAS/DRM используется трехуровневое шифрование.

Рис. 2. Схема работы система условного доступа CAS/DRM

- Ключи первого уровня являются постоянными и выделяются один раз для каждой единицы контента при первом шифровании. Эти ключи хранятся в общей для CAS и Middleware базе данных.

- Ключи второго уровня динамически генерируются на основе ключей первого уровня и текущего времени [9]. Срок жизни ключа второго уровня — 1 час. Так как на серверах CAS и Middleware время синхронизировано, каждый из них может генерировать идентичные ключи второго уровня независимо друг от друга. По запросу ключ второго уровня может передаваться на IP STB, но только для доступных абоненту единиц контента.

- Ключи третьего уровня используются непосредственно для шифрования передаваемых пакетов данных и передаются в зашифрованном виде параллельным потоком вместе с контентом. Ключ третьего уровня генерируется динамически на основании соответствующего ключа второго уровня, IP-адреса и текущего времени. Время жизни ключа третьего уровня — 5 минут.

Механизм аутентификации клиентов в CAS/DRM.На сервере Middleware в биллинговой системе для каждого абонента создаются лицевой счет, сертификат, приватный ключ и одноразовый код активации. При первом включении приставки или запуске PC клиента, абонент должен ввести выданный ему код активации, после чего на клиентском оборудовании клиента сохраняются сертификат и приватный ключ. Они используются при установке SSL-соединения и аутентификации с сервером Middleware(рис.3).

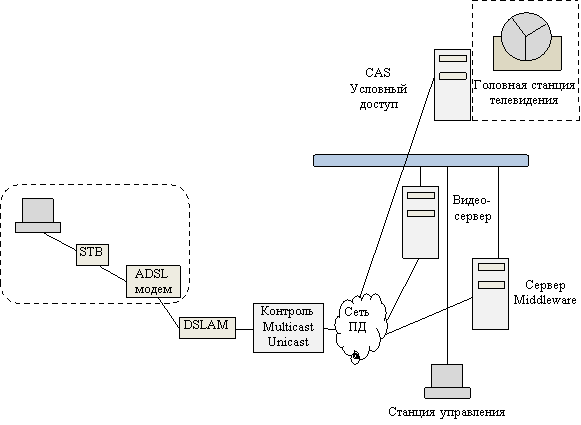

Рис. 3. Общая схема организации сети при проведении тестирования

В случае, если абонент использует PC клиент, сертификат и приватный ключ при сохранении шифруются исходя из аппаратной конфигурации компьютера, на котором установлен клиент. Это защищает сертификат и приватный ключ от переноса на другие компьютеры. При переносе на другую конфигурацию абонент должен будет ввести новый код активации.

Таким образом, в системе CAS/DRM отсутствуют смарт-карты доступа, применяющиеся в большинстве систем условного доступа. Это позволяет сэкономить значительные средства на производстве карт.

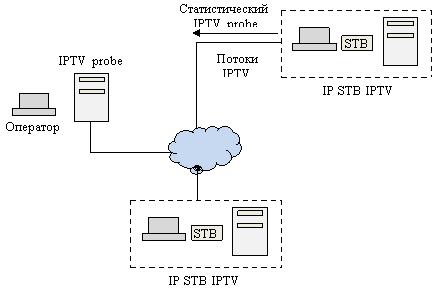

Open Source проекты в области IPTV.CAM-модули для дешифрации принимаемых со спутника каналов.Компания NetUP представляет Open Source проекты в области IPTV(рис.4).

Рис. 4. Схема работы зонда (IPTV probe) и коллектора

Бесплатное распространение и развитие по лицензиям GPLv2, GPLv3 позволяет участвовать в разработке всем заинтересованным лицам:

– NetUP IPTV Probe — система мониторинга;

– NetUP IPTV Probe — это бесплатная система мониторинга и контроля качества оказываемых услуг интерактивного телевидения в сетях передачи данных.

С помощью IPTV Probe можно проконтролировать структуру IPTV-потоков и оценить потери пакетов при передаче по сети.

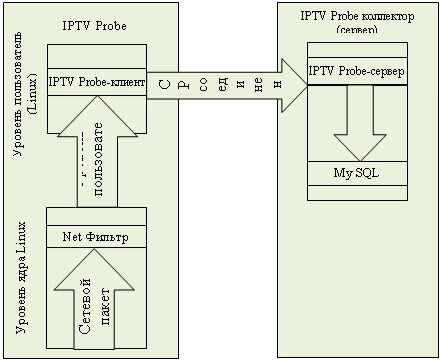

Сборка и установка пакета.Весь пакет можно условно разделить на следующие составные части:

Коллектор — собирает статистику с зондов. Статистика накапливается в базе данных (mysql)

Зонд — удаленный «вынос», который фиксирует проходящие IP-пакеты и передает информацию по сети на коллектор. Зонд состоит из двух подчастей — модуль ядра linux netup_netprobe.ko и пользовательское приложение iptvprobe.

Подсистема отчетов — Подключается к базе данных и выводит информацию в виде графиков и таблиц.

NetUP MultiFiles — система распространения файлов. NetUP MultiFiles — это система распространения файлов (прошивок) с использованием UDP multicast.

Механизм работы пакета multifiles. Распространяемый файл циклически передается в сеть в виде UDP multicast-потока на определенный multicast-адрес. При этом клиент, желающий скачать этот файл, подключается к этой группе, посылая IGMP-запрос, и начинает получать этот файл. Как только получен весь файл, клиент отключается от группы и проверяет целостность полученного файла (рис.2.8).

Рис. 5. Схема сети при использовании пакета multifiles

Стоит отметить, что клиент не производит обновление, если текущая версия ПО на клиенте такая же, как передаваемая в потоке, или более свежая. В случае если на сервере указан ключ «Force update», обновление производится принудительно, вне зависимости от версии ПО.

Таким образом, клиент может принимать файл с любой удобной позиции, не дожидаясь следующего цикла передачи. Такая логика позволяет максимально быстро принять файл без дополнительных задержек на поиск начала и конца файла. Скорость передачи данных в сеть можно регулировать ключами запуска сервера. По умолчанию скорость равна 100 Кбайт/сек.