Ни у кого не возникает сомнений, что в наше время информация носит исключительный характер. Получение информации лицами, для которых она не предназначается, может привести к различным негативным последствиям: от потери компанией клиентов, до развязывания войны — масштабы могут быть разными. Носители информации имеют совершенно различные воплощения: бумажный документ с секретными сведениями, USB-накопитель с годовым планом компании, пленка с видеозаписью преступления. Но, наверное, самым первым и одним из самых ценных носителей является человек, в частности его речь. Очень многие важные вопросы решаются именно в устной форме. Поэтому зачастую усилия злоумышленников направлены как раз на получение акустической речевой информации.

Перехват речевой информации по прямому акустическому каналу в частности осуществляется при помощи закладных устройств (ЗУ) или закладок. Закладки — это электронные устройства, скрытно устанавливаемые в предполагаемое место проведения конфиденциального разговора, с целью передачи перехваченного разговора злоумышленнику, причём, независимо от того, передаётся ли перехватываемая информация «в прямом эфире», или только после её предварительной записи на внутреннюю память ЗУ, либо от других факторов, ключевой особенностью таких закладных устройств является именно способ передачи информации [1].

На фоне бурно развивающихся стандартов беспроводной связи перед злоумышленником открывается большой выбор способов передачи информации, причём основной проблемой для человека, нежелающего быть прослушанным, является то, что эти устройства негласного перехвата разговоров, работают по широко распространённым, используемым в повседневной жизни, стандартам. Таким образом, выявление таких закладок можно сравнить с поиском «иголки в стогу иголок» — их поиск сводится к решению задачи выделения сигнала от нелегально установленного ЗУ на фоне многочисленных сигналов от легальных устройств, имеющих абсолютно такой же вид.

К этой проблеме добавляется ещё одна проблема, также вызванная широкой распространённостью стандартов беспроводной передачи данных. Раздобыть и настроить такую закладку не составит большого труда — на рынке представлен широкий ассортимент различных закладных устройств и их настройка ничем не отличается от настройки других устройств, работающих по таким же стандартам.

Общие подходы к выявлению закладочных устройств, построенных на базе средств беспроводной связи.

Обнаружение закладочных устройств, как и любых других объектов, осуществляется по их демаскирующим признакам. Демаскирующие признаки закладных устройств — объективно существующие и устойчиво повторяющиеся признаки функционирования или физического присутствия объекта позволяющие обнаружить, распознать объект и получить другую необходимую информацию о нём. Вероятность обнаружения объекта тем выше, чем больше демаскирующих признаков и чем они информативнее в признаковой структуре. Одним из видов демаскирующих признаков являются сигнальные признаки. Сигнальными признаками ЗУ является вид, моменты появления и параметры излучаемого ими сигнала. Такими признаками, например, могут быть вид модуляции, метод расширения спектра, несущая частота, мощность сигнала, случайные изменения напряжения в телефонной линии и т. п.

Поиск по сигнальным признакам осуществляется с помощью специальных технических средств, способных визуализировать или представить излучаемый закладкой сигнал в другом, удобном для анализа, виде. Например, такими устройствами могут быть анализаторы спектра, селективные вольтметры, индикаторы поля. Анализатор спектра — прибор для наблюдения и измерения относительного распределения энергии электрических (электромагнитных) колебаний в определённой полосе частот.

Для скрытия канала передачи информации разработчики закладок используют множество методов и алгоритмов, среди которых выделяется использование стандартных каналов связи. Это значит, что нелегально установленные закладочные устройства передают перехваченную информацию в частотных диапазонах легальных стандартов, используют их протоколы передачи информации, имеют ту же самую частотную характеристику — являются по сути такими же легальными устройствами и отличаются от них только фактом нелегальной установки для негласного получения информации. Под стандартными каналами передачи информации понимаются широко распространённые, повседневно используемые большим количеством устройств стандарты, к которым можно отнести Wi-Fi, Bluetooth, ZigBee [2].

Методика по выявлению электронных устройств перехвата акустической речевой информации, построенных на базе средств беспроводной связи.

- Развертывание комплекса по обнаружению закладных устройств, определение зоны уверенного приема комплекса, исключение из зоны уверенного приема всех функционирующих средств беспроводной связи.

Для выявления ЭУНПИ, построенных на базе средств беспроводного доступа, помимо непосредственно мер по выявления ЗУ (технических мер), нужно провести ряд подготовительных (организационных) мероприятий.

Организационные меры направлены на упрощение оператору задачи по выявлению закладных устройств, а именно на исключение из зоны приёма антенны устройства, используемого для выявления ЭУНПИ, легальных устройств, работающих в рассматриваемом диапазоне частот. Производится удаление или отключение всех источников сигналов беспроводной связи из зоны уверенного приёма. Такие сигналы “засоряют” спектрограммы, полученные поисковыми комплексами, что в свою очередь затрудняет работу оператора поискового комплекса, который вынужден их фильтровать и отсеивать. Если такая возможность имеется, в пределах зоны уверенного приёма удаляются или выключаются все устройства, работающие в диапазоне 2,4 ГГц. В противном случае делается манёвр временем, заключающийся в проведении поисковых мероприятий в нерабочее, в частности ночное время [3].

- Поочерёдное включение оператором различных легальных устройств в режим опроса.

Технические методы поиска начинаются с включения устройств стандартов Wi-Fi, Bluetooth, ZigBee, находящихся у оператора в режим опроса, для выявления устройств, которые работают не в скрытом режиме и дадут ответ на опросный сигнал.

Если можно с уверенностью сказать, что в реальной зоне уверенного приёма нет функционирующих устройств, работающих в диапазоне 2,4 ГГц, и при опросе было обнаружено неизвестное устройство, то делается вывод о наличии в зоне поиска нелегально установленного устройства, работающего по технологии устройства, с помощью которого делался опрос, и принимается решение о дальнейших действиях по локализации ЭУНПИ.

Поиск ЭУНПИ, построенных на базе технологии беспроводной связи Wi-Fi, методом опроса можно осуществить с помощью устройств, в которые встроен Wi-Fi-модуль. Опрос проводиться с помощью специального программного обеспечения, например MACAddressScanner, которое формирует опросные пакеты (proberequest) и анализирует полученные ответы, сопоставляя список запрошенных сетевых адресов с MAC-адресами, позволяя таким образом получить список физических адресов устройств, находящихся в зоне досягаемости встроенного Wi-Fi-модуля. При условии отсутствия в зоне уверенного приёма других устройств, работающих в диапазоне 2,4 ГГц, таким образом будет получен физический адрес закладного устройства, работающего не в скрытом режиме, а значит и подтверждение факта его наличия [4].

Поиск ЭУНПИ, построенных на базе Bluetooth, методом опроса можно осуществить с помощью устройств, в которые встроен Bluetooth-модуль. Почти все современные мобильные телефоны, планшетные компьютеры и ноутбуки имеют такие модули. Поэтому этот этап технических мер заключается в банальном включении функции «Поиск устройств» и последующем наблюдении списка найденных Bluetooth-устройств. Опрос осуществляется с помощью специальных ID-пакетов, которые содержат только код доступа к каналу поиска опроса, который не зависит от адресов устройств В случае, когда были проведены организационные меры и закладное устройство не находится в скрытом режиме, на устройстве, проводящем опрос, в списке найденных устройств появится сетевое имя или MAC-адрес закладного устройства [5].

Опрос закладных устройств ZigBee следует проводить с помощью ZigBee устройства, работающего в режиме координатора. Устройство координатор должно выполнить команду поиска устройств в сети, при которой в сеть отправляется широковещательный пакет с командой определения узла. Закладка, получив эту команду, отправит в ответ пакет, содержащий в себе свой символьный идентификатор, 16-битный сетевой адрес и 64-битный физический адрес (в модулях XBeeSeries 2) [6].

- Включение поискового комплекса на сканирование диапазона частот 2,4 ГГц.

Скорее всего, злоумышленник, настраивая и устанавливая закладку, понимает, что работая не в скрытом режиме, она рискует быть быстро и без применения специализированной аппаратуры обнаруженной. Поэтому вероятность функционирования её в скрытом режиме намного больше и простыми устройствами с Wi-Fi, Bluetooth и ZigBee модулями уже не обойтись. Для этих случаев целесообразно применять специальные поисковые устройства, наподобие анализатора спектра.

Если с помощью процедуры опроса закладка не была обнаружена, включается поисковый комплекс и проводится сканирование диапазона выбранных частот, с целью накопления порогов (получения максимального уровня шума) и получения первоначальной спектрограммы, для дальнейшего анализа.

Но если на этом этапе не было обнаружено сигналов (что крайне вероятно, учитывая, что вероятность случайного обнаружения закладного устройства крайне мала), то делается один из следующих двух шагов (или один за другим, в случае, если во время осуществления первого ничего обнаружено не было).

- Отключение электропитания всех электронных устройств в зоне уверенного приёма и их последующее поочерёдное включение.

На данном этапе исходим из предположения о том, что закладка питается от различных электронных приборов. Исходя из анализа протоколов Wi-Fi, Bluetooth и ZigBee, следует, что устройство, построенное на базе этих стандартов, выдаст в эфир сигналы определённого вида в момент их включения, проводя процедуру самотестирования, по которым можно установить факт их присутствия. До начала включения устройств снова фиксируется уровень шумов. После каждого включения очередного устройства в сеть показания поискового комплекса фиксируются оператором. При появлении на поисковом устройстве сигнала, устройство, в момент включения которого был обнаружен сигнал, выключается и заново включается для подтверждения систематичности появления сигнала. В случае повторного появления сигнала делается вывод о присутствии закладного устройства, и проводятся дальнейшие мероприятия по локализации ЗУ [7].

- Включение тестового акустического сигнала.

Активация закладного устройства озвучкой объекта тестовым акустическим сигналом — исходит из предположения о том, что закладка управляется системой типа VAS и выходит на передачу при наличии звукового сигнала в зоне действия её микрофона.

Во время проведения данного этапа должна соблюдаться тишина. После установления тишины заново проводится фиксация уровня шумов. Затем включается тестовый акустический сигнал, и оператором фиксируются показания поискового комплекса. В случае появления сигнала в сканируемом диапазоне, как и при отключении/включении электропитания электрических приборов, включение тестового сигнала проводится повторно. После обнаружения сигнала во второй раз делается вывод о наличии в зоне уверенного приёма закладного устройства и принимается решение о проведении мероприятий по определению конкретного местоположения закладного устройства [7].

- Локализация местоположения закладного устройства.

Следует из того факта, что описанные выше методы позволяют определить только факт наличия ЗУ в зоне уверенного приёма поисковой антенны, и для определения конкретного местоположения ЗУ, потребуется провести поиск с помощью других методов и средств, например с помощью нелинейных локаторов, индикаторов поля и тепловизоров.

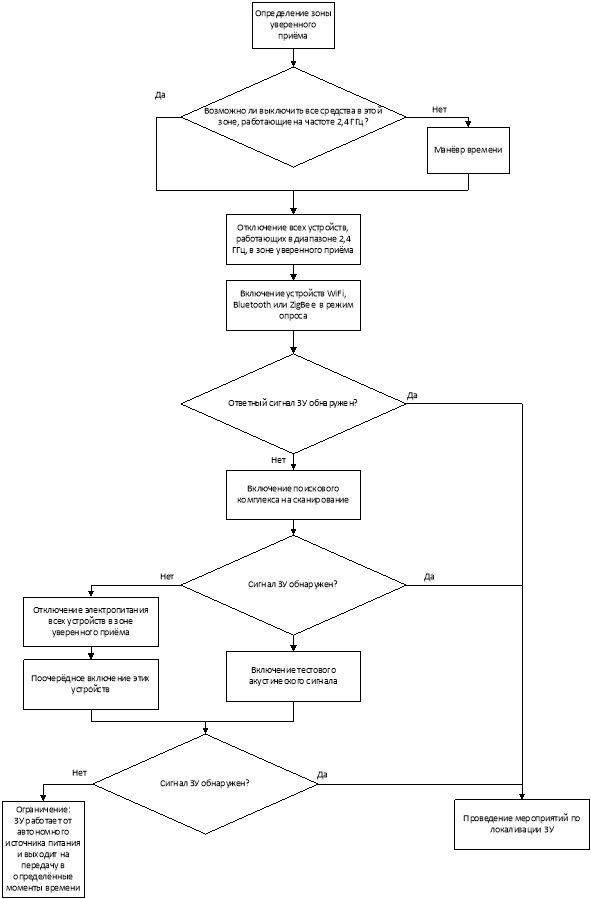

Алгоритм методики выявления демаскирующих признаков устройств перехвата акустической речевой информации, построенных на базе средств беспроводной связи, проиллюстрирована при помощи блок-схемы на рисунке 1.

Рис.1. Алгоритм методики выявления ЭУНПИ построенных на базе средств беспроводной связи

Таким образом, основываясь на анализе протоколов беспроводной связи, а также демаскирующих признаках устройств, построенных на их базе, были разработаны технические меры по выявлению устройств перехвата акустической речевой информации, построенных на базе средств беспроводной связи, среди которых меры по выявлению Wi-Fi, Bluetooth и ZigBee устройств. Технические меры направлены на то, чтобы заставить ЗУ отправить в радиоэфир сигнал, по которому оператор сможет выявить его на поисковом комплексе.

Разработанная методика не является универсальной и применимой для всех случаев. В зависимости от границ контролируемой зоны, а также от типа ЭУНПИ, у методики были выявлены ограничения, делающие её неприменимой в некоторых случаях или применимой, но с некоторыми оговорками. Так закладные устройства, работающие от автономного источника питания и выходящие на передачу только в заранее настроенные злоумышленником моменты времени могут быть обнаружены только по совпадению, а функционирующие в зоне уверенного приёма легальные устройства, выключить которые не представляется возможным, могут помешать обнаружению активированной закладки.

Литература:

- Хорев А. А. Техническая защита информации: учеб. пособие для студентов вузов. В 3-х т. Т. 1. Технические каналы утечки информации. — М.: НПЦ «Аналитика», 2010. – 436 с.

- Торокин А. А. «Инженерно-техническая защита информации: учеб. пособие для студентов, обучающихся по специальностям в обл. информ. безопасности». — М.: Гелиос АРВ, 2005. — 960 с.

- Бузов Г. А., Калинин С. В., Кондратьев А. В. «Защита от утечки информации по техническим каналам». Учебное пособие. — М.: Горячая линия-телеком, 2005. – 416 с.

- Власов А. Беспроводные офисная связь: DECT и Wi-Fi. [Электронный ресурс]. — Режим доступа: http://www.dect.ru/dect.html Дата обращения: 05.05.2016

- Столлингс В. Беспроводные линии связи и сети. — М.: Вильямс, 2003. — 640 с.

- Пушкарёв О. Е. Построение ZigBee сети с Mesh-топологией на базе модулей XBee Series 2 [Электронный ресурс]. — Режим доступа: http://www.wireless-e.ru/articles/bluetooth/2007_4_42.php Дата обращения: 05.05.2016

- Статья «Незаконно действующие передатчики. Алгоритмы поиска, требования к аппаратуре». [Электронный ресурс]. — Режим доступа: http://www.inspectorsoft.ru/article.php?id=326 Дата обращения: 05.04.2016