Построение обобщенной модели контроля доступа на основе матрицы контроля доступа, ролевой и атрибутной моделей

Чаус Евгений Александрович, аспирант, преподаватель

Access to information and its control is an important task in the field of information security in distributed computer systems. There are several models of access control, a fundamental difference which manifests itself in approaches to the implementation of security mechanisms.

This article attempts to develop a generalized model of access control based on such approaches as:

−control matrix (ACM Access Control Matrix);

−role model (Attribute-Based Access Control);

−attribute model, Attribute-Based Access Control).

For each of these models presents the mathematical tools and graphical representation made the analysis of features of their implementation for access control in distributed systems and discusses the advantages and disadvantages. In real systems, provided that the models of access control do not contradict each other, it is possible to combine models. Given this work a generalized model, which is developed on the basis of combinations of properties and characteristics of classic models to optimize and increase security of access control systems.

This goal is implemented taking into account requirements for security distributed systems and prevent unauthorized actions that could harm the system.

Keywords: model of access control, security mechanism, the access rights

При использовании нескольких подходов, ряд методов и средств реализации информационной безопасности дублируются моделями разграничения доступа. Дублирование в данном случае является негативном фактором, увеличивая нагрузку на вычислительные мощности информационной системы и увеличивая задержку на выдачу прав доступа субъекту.

В качестве одних из наиболее распространенных моделей управления доступом в распределенных системах следует выделить:

− модель на основе матрицы контроля доступа (ACM, AccessControlMatrix);

− ролевуюмодель (Attribute-Based Access Control);

− атрибутнуюмодель (Attribute-Based Access Control).

Согласно модели на основе матрицы контроля доступадля каждого файла в системе хранится набор правил (субъект-объект-привилегия). В частности, контроль доступа к файлам в операционных системах реализован таким образом, что каждый файл обладает атрибутами, описывающими разрешенные действия для разных типов пользователей [1].

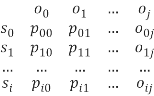

Матрица контроля доступа представляет собой структуру, содержащую данные о парах субъект-объект. При этом столбцы соответствуют объектам, а строки — субъектам. На пересечении строк и столбцов указаны привилегии в паре субъект-объект.

Для матрицы доступа математическая модель может быть представлена следующим образом [1]:

(1)

(1)

![]() (2)

(2)

где M — матрица доступа

![]() — конечное множество объектов;

— конечное множество объектов;

![]() — конечное множество привилегий.

— конечное множество привилегий.

На основе матрицы управления доступом возможна максимальная детализация прав субъекта доступа по выполнению разрешенных операций над объектами доступа. Кроме того, данный подход нагляден и легко реализуем. Основным же недостатком матрицы контроля доступа в реальных системах является ее большая размерность, которая определяется значительным количеством субъектов и объектов, что затрудняет ее поддержку в адекватном состоянии.

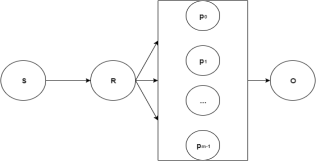

Ролевая модель основана на создании ролей, которые отражают функциональные возможности субъекта. То есть для каждого субъекта существует пара объект-привилегия или привилегии, которые, в свою очередь, зависят от роли субъекта (рис. 1) [3].

Рис. 1. Ролевая модель контроля доступа

Из выше сказанных утверждений следует:

![]() (3)

(3)

где ![]() – конечное множество субъектов;

– конечное множество субъектов;

![]() – конечное множество объектов;

– конечное множество объектов;

![]() – конечное множество ролей.

– конечное множество ролей.

В качестве основных достоинств ролевой модели следует выделить:

− простота администрирования;

− возможность построения иерархии ролей;

− реализация принципа наименьшей привилегии;

− разделение ролей.

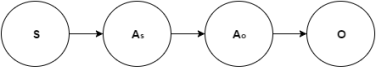

Атрибутная модель основана на взаимодействии пары объект — субъект через определенные атрибуты, предоставленные политикой безопасности. Фактически, как субъект, так и объект имеют конечное множество атрибутов, характеризующих их индивидуально. Данный подход позволяет создавать правила с динамическими параметрами, которые невозможно в ролевой модели. Схематично атрибутная модель показана на рисунке 2 [2].

Рис. 2. Атрибутная модель контроля доступа

Исходя из указанных особенностей, математически атрибутная модель может быть представлена следующим образом [2]:

(4)

(4)

где ![]() – конечное множество субъектов;

– конечное множество субъектов;

![]() – конечное множество объектов;

– конечное множество объектов;

![]() – конечное множество атрибутов субъекта;

– конечное множество атрибутов субъекта;

![]() – конечное множество атрибутов объекта.

– конечное множество атрибутов объекта.

Для атрибутной модели управления доступом характерна высокая степень динамичность и гибкость, что позволяет использовать более сложные правила контроля. В то же время следует отметить, что в реальных системах использование только лишь правил атрибутной модели значительно усложняет поддержку и управление системы. Поэтому, чаще всего, гибкость атрибутной модели используют для расширения возможностей ролевой модели доступа.

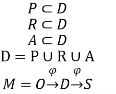

На основе анализа указанных моделей контроля доступа автором предлагается использование обобщенной модели, основу которой составляет отношение объект-субъект.

Любая модель доступа подразумевает диалог с выполнением определенной операции (чтение, редактирование, удаление и т. д.). В предыдущих моделях диалог осуществлялся при помощи привилегий, ролей и атрибутов. Фактически диалог можно рассматривать как множество всех возможных вариантов взаимодействия между объектом и субъектом. Данное суждение позволяет представить обобщенную модель следующим образом:

(5)

(5)

где M – обобщенная модель безопасности;

![]() – конечное множество объектов

– конечное множество объектов

![]() – конечное множество субъектов.

– конечное множество субъектов.

Реализация предложенной обобщенной модели контроля доступа позволит оптимизировать процесс управления на основе достоинств указанных классических моделей и повысить уровень безопасности системы.

Литература:

- Амелин Р. В. Информационная безопасность [Электронный ресурс] Режим доступа: http://www.telecomlaw.ru/studyguides/ib(amelin).pdf

- Майоров А. В. Улучшенная ролевая модель управления доступом к объектам. [Электронный ресурс] Режим доступа: http://www.interface.ru/iarticle/files/1696_1.pdf

- Медведев Н. В., Гришин Г. А. Модели управления доступом в распределенных информационных системах // Электронный журнал «Наука и образование». — 2011. — № 1. [Электронный ресурс] Режим доступа: http://technomag.edu.ru/.