Проблема аппаратных закладок становится все более серьезной, особенно с широким распространением бесфабричного и повторного производства электроники. Аппаратные закладки могут быть встроены в чип в процессе производства или в сторонних готовых блоках для проектирования микросхем (IP-cores) в процессе разработки. Ранние исследования были направлены на обнаружение закладок путем сравнения подозрительных чипов с доверенным эталонным. Однако, обнаружение закладок в сторонних IP блоках гораздо более сложная задача, особенно если нет эталонного чипа. В данной работе предлагается методика для обнаружения аппаратных закладок в IP блоках сторонних производителей. Метод заключается в постепенном увеличении доверия к подозреваемым блокам, путем сравнения различных реализаций одного и того же IP-блока. Данный метод требует меньшего количества аппаратных средств по сравнения с простым методом абсолютного большинства для достижения той же степени безопасности.

Ключевые слова: IP-блоки, аппаратные закладки, информационная безопасность, самотестирование, криптографическая безопасность, физическая защита

The problem hardware bookmarking is becoming more serious, especially with the widespread fabless and reuse of electronics production. Hardware tab can be embedded into the chip during the manufacturing process or in the party finished blocks for the design of chips (IP-cores) in the development process. Early research focused on the discovery by comparing bookmarks suspicious chips with a trusted reference. However, the detection of bookmarks in the third-party IP blocks are much more difficult task, especially if there is no reference chip. In this paper we propose a method for detection of hardware tabs in the IP blocks third-party manufacturers. The method consists in the gradual increase of confidence in the suspect blocks, by comparing different implementations of the same IP-block. This method requires less hardware than simple by absolute majority to achieve the same degree of safety.

Keywords: IP-blocks, hardware tab, information security, self, cryptographic security, physical protection

За последние два десятилетия исследования безопасности были сосредоточены как на сетевой и информационной безопасности, так и предотвращении кибератак. Тем не менее, аппаратные закладки вызывают более серьёзные нарушения, минуя программные слои безопасности и угрожают таким важным сферам как военная инфраструктура, финансовые системы и транспортные средства. Аппаратные чипы становятся все более уязвимыми для вредоносных действий и изменений в ходе конструкторских и производственных этапов.

Традиционные стратегии тестирования аппаратных средств не могут эффективно обнаруживать аппаратные закладки, поскольку вероятность запуска аппаратной закладки во время функционального тестирования является крайне низкой. Кроме того, небольшой размер по отношению ко всей микросхеме уменьшает влияние аппаратной закладки на энергопотребление всей схемы и делает его малозаметным.

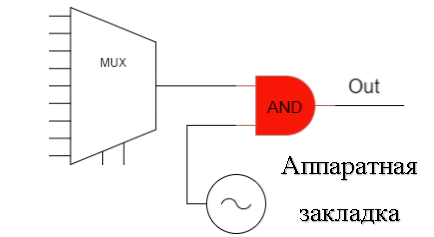

Аппаратные закладки могут быть простой модификацией к оригинальной схеме как показано на рисунке 1.

Рис. 1. Аппаратная закладка «Застрял в нуле»

Злоумышленник добавляет логический элемент «2И» между оригинальной схемой и выходом. Если аппаратная закладки неактивна, результатом будет реальное значение схемы. В противном случае на выходе схемы будет всегда значение «ноль» и выходное значение будет не зависеть от исходного. Этот случай называется «Застрял в нуле» и схема будет выдавать всегда ноль при активации закладки.

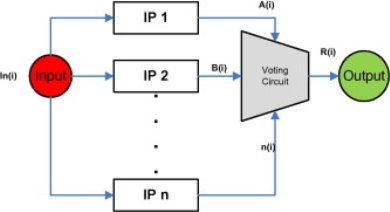

Методика голосования абсолютным большинством может быть использована для защиты без необходимости в доверенном чипе как показано на рисунке 2.

Рис. 2. Методика голосования абсолютным большинством

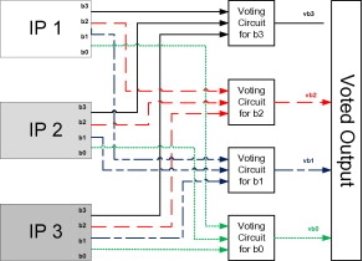

Суть метода заключается в использовании голосования для вывода нечетного числа IP-блоков разных производителей, пытающихся достичь маловероятной инфицированности продукции и сообщить о зараженном IP-блоке. В данной работе описывается метод защиты, основанный на вероятности обнаружения аппаратных закладок. Этот метод является улучшенной версией метода абсолютного большинства, к которому был добавлен вес приоритета для доверенного IP-блока (Рисунок 3).

Рис. 3. Схема голосования

Процесс производства чипов состоит из 2 основных этапов: проектирование и изготовление. В процессе проектирования интегральных схем специального назначения (ASIC) основные IP-блоки считаются ненадежными, так как злоумышленник может добавить скрытую логику в чип.

Злоумышленник предполагает изменить конструкцию до или во время изготовления, так как обнаружить эти изменения крайне трудно в современных высокотехничных IP-блоках. Аппаратные закладки активируются при редких условиях, поэтому стандартная функция тестирования не всегда сможет их обнаружить.

Так же необходимо обеспечить методы, которые решают вопрос доверия среди производственных помещений, разработчиков, так и для конечных пользователей.

Методика голосования абсолютным большинством.

Сравнивая выходные значения, временные характеристики и энергопотребление постороннего чипа с доверенным чипом является распространенным способом обнаружения аппаратных Троянов. Однако этот способ не может быть использован с IP-блоками сторонних производителей, так как нет эталонного IP-блока, с которым можно было бы сравнить.

В этой работе, мы исключаем необходимость эталонного чипа для обнаружения аппаратной закладки. Нашей главной задачей является активная защита микросхемы от любой подозрительной активности. Это достигается за счет методики голосования абсолютным большинством, используя нечетное число ненадежных IP-блоков от разных производителей. Выходные сигналы из IP-блоков побитно проверяются, такой вид проверки позволит достигнуть правильного вывода информации с устройства. Два основных преимущества использования различных реализаций IP-блоков: (1) для защиты от каких-либо функциональных сбоев, используется дублированная логика и (2) защита от DoS атак, добавляя избыточные логические элементы в устройство.

Данная контрмера может быть реализована на разных логических уровнях, даже если устройство интегральная микросхема или сложное устройство, состоящее из большого количество элементов. Метод защиты полагается на опрос не связанных друг с другом IP-блоков.

Простой опрос.

Это методика является самой простой. Суть заключается в том, что простым большинством голосов, опрошенных IP-блоков, мы приходим к консенсусу, который является результатом работоспособности устройства. В таблице 1 приведен пример простого голосования 3 IP-блоков, каждый из IP-блок имеет только 1 бит. Если число логических единиц больше, чем число логических нулей, на выходе будет логическая 1 и наоборот.

Таблица 1

Таблица истинности простого опроса

|

IP-блок 1 |

IP-блок 2 |

IP-блок 3 |

Выход |

|

0 |

0 |

0 |

0 |

|

0 |

0 |

1 |

0 |

|

0 |

1 |

0 |

0 |

|

1 |

0 |

0 |

0 |

|

1 |

1 |

0 |

1 |

|

1 |

0 |

1 |

1 |

|

0 |

1 |

1 |

1 |

|

1 |

1 |

1 |

1 |

Эта методика эффективна с точки зрения производительности, но также обеспечивает высокий уровень безопасности. Она с большой вероятностью детектирует инородные вмешательства и имеет малое количество ложных срабатываний. Главной проблемой является обеспечение гарантированного опроса большинства. Если большинство IP-блоков подверглось изменению, то результат опроса будет неправильным.

Уравнение 1 объясняет реализацию одноразрядной логической схемы с использованием трех разных IP-блоков.

Vbx=(bx|1′⋅bx|2⋅bx|3)+(bx|1⋅bx|2′⋅bx|3)+(bx|1⋅bx|2⋅bx|3′)+(bx|1⋅bx|2⋅bx|3),x= [0→WL] (1)

Vbx это результат опроса бита в положении x в то время как bx|1 это бит в положении x первого IP-блока, WL — длина слова для трех IP-блоков.

Взвешенное голосование.

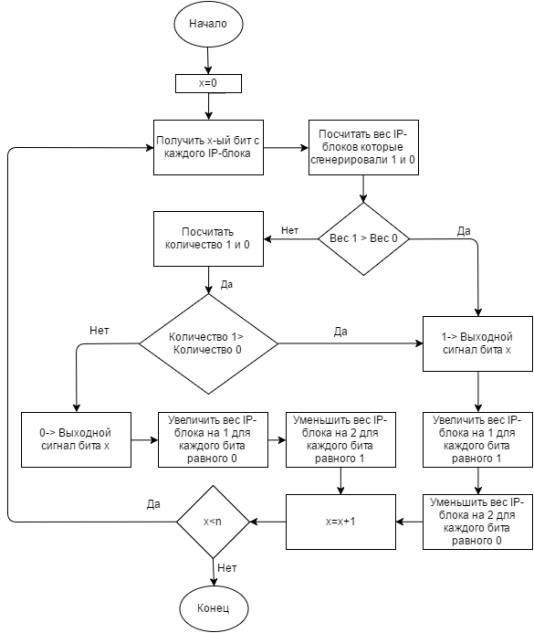

Второе метод производит взвешенное голосование среди всех IP-блоков. Алгоритм голосования выбирает более приоритетный бит в IP-блоке. В самом первом цикле вес каждого IP-блока приравнивается 0. После каждого цикла, алгоритм вычисляет сумму веса для отдельного IP-блока, где он равен 1 и сумму веса для каждого IP-блока, где он равен 0. Две суммы сравниваются. Та сумма, которая больше будет, является корректной, и она будет называться “незараженной”, вес, который оказался меньше называется “зараженным”. Вес IP-блок увеличивается на единицу, если они попали в группу “незараженных”, и наоборот уменьшается на 1 при вхождении в группу “зараженных”.

Рис. 4. Алгоритм взвешенного голосования

Вывод

В данной статье была показана методология, направленная на активную защиту от аппаратных закладок, встроенных в IP-блоки сторонних производителей. Рассмотрены методы простого и взвешенного голосования. В отличии от простого голосования, взвешенное обеспечивает более высокий уровень безопасности за счет более сложного алгоритма голосования.

Литература:

- Расторгуев С. П. Выявление скрытых образований // Информационная война. — Радио и связь, 1999. — 415 с. — ISBN 978–5-25601–399–8.

- В. Г. Дождиков, М. И. Салтан. Краткий энциклопедический словарь по информационной безопасности. Энергия, 2010. С. 16–240.

- Кузин И. А. Разработка доверенной операционной системы для мобильных телефонов./Актуальные проблемы гуманитарных и естественных наук, 2010. -№ 9. -С. 25 -27.

- Д. С. Воронов, Обзор требований безопасности для криптографических модулей. Молодой ученый. 2016. № 1. С. 141–143.

- В. В. Черников. Обзор требований к устройствам обеспечения физической защиты криптографических модулей. Молодой ученый. 2016. № 1. С. 235–238.

- А.Waksman, S. Sethumadhavan Silencing hardware backdoors Proceedings of the 2011 IEEE symposium on security and privacy, SP ’11, IEEE Computer Society (2011), pp. 49–63

- Du D, Narasimhan S, Chakraborty R, Bhunia S. Self-referencing: a scalable side-channel approach for hardware Trojan detection. In: Proceedings of the 12th international conference on cryptographic hardware and embedded systems, CHES’10; 2010. p. 173–87.

- Tehranipoor M, Koushanfar F. A survey of hardware Trojan taxonomy and detection. In: IEEE des test, vol. 27; 2010. p. 10–25.

- FIPS PUB 140–2, Security Requirements For Cryptographic Modules, National Institute of Standards and Technology, May 2001. http://csrc.nist.gov/publications/fips/fips140–2/fips1402.pdf