В настоящее время информация является ценным ресурсом, а особенно на предприятиях. Информационные технологии меняются настолько быстро, что статичные механизмы безопасности уже не обеспечивают полной защищенности системы [1, с.152]. Для повышения эффективности их функционирования и управления ими применяются системы управления информационной безопасностью. В информационных системах хранится, обрабатывается, циркулирует различная информация, потеря или искажение которой может нанести существенный вред предприятию [2, с.54]. Существует множество предлагаемых на рынке систем управления информационной безопасностью. Поэтому выбор наиболее рациональной системы управления информационной безопасностью предприятия является актуальным.

Чтобы оценить СУИБ, необходимо выделить критерии и их возможные значения. Для этого нужно провести анализ:

– Информационных систем предприятия для выявления их особенностей

– Злоумышленных воздействий на информационные системы предприятия

– Систем защиты информации информационных систем предприятия

В результате анализа было определено, что:

– Основными характеристиками, влияющими на особенности ИС, являются степень распределённости, класс реализуемых технологических операций, режим работы.

– Основными характеристиками атак на ИС являются цели реализации атак и объекты воздействия атак.

– Основными подсистемы защиты, которыми должна управлять СУИБ являются: подсистема управления доступом; подсистема регистрации и учета; криптографическая подсистема; подсистема обеспечения целостности [3, с. 3].

Данный анализ позволил определить критерии оценки СУИБ и их возможные значения, а также формальную модель исследования СУИБ, представленную ниже.

Формальная модель исследования систем управления информационной безопасностью предприятия

Сформируем вектор критериев ![]() , где

, где ![]() — управление ИС различной степени распределенности принимает следующие значения:

— управление ИС различной степени распределенности принимает следующие значения: ![]()

![]() — управление различными классами технологических операций будет рассчитываться по формуле (1)

— управление различными классами технологических операций будет рассчитываться по формуле (1)

![]() ,(1)

,(1)

![]()

![]()

![]()

![]()

![]()

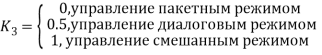

![]() — управление различными режимами работы ИС принимает следующие значения:

— управление различными режимами работы ИС принимает следующие значения:

![]() — реагирование на различные цели реализации атак будет рассчитываться по формуле (2)

— реагирование на различные цели реализации атак будет рассчитываться по формуле (2)

![]() ,(2)

,(2)

![]()

![]()

![]()

![]()

![]()

![]() — управление различными объектами воздействия атак будет рассчитываться по формуле (3)

— управление различными объектами воздействия атак будет рассчитываться по формуле (3)

![]() ,(3)

,(3)

![]()

![]()

![]()

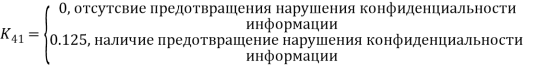

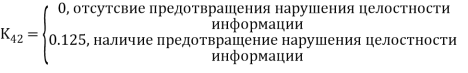

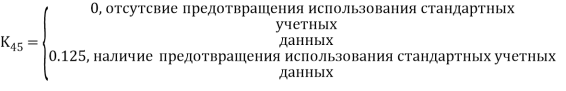

![]() — управление различными подсистемами защиты будет рассчитываться по формуле (4)

— управление различными подсистемами защиты будет рассчитываться по формуле (4)

![]() ,(4)

,(4)

![]()

![]()

![]()

![]()

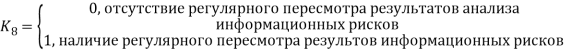

![]() — непрерывность управления принимает значение:

— непрерывность управления принимает значение:

![]()

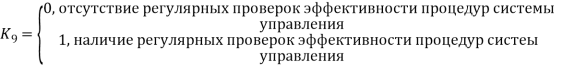

![]() -регулярные проверки эффективности процедур системы управления принимает значение:

-регулярные проверки эффективности процедур системы управления принимает значение:

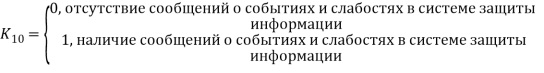

![]() — сообщения о событиях и слабостях в системе защиты информации принимает значение:

— сообщения о событиях и слабостях в системе защиты информации принимает значение:

Существует наилучший вектор ![]() , в котором все значения критериев соответствуют максимальным значениям. Для всех критериев это значение 1.

, в котором все значения критериев соответствуют максимальным значениям. Для всех критериев это значение 1.

![]() .

.

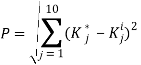

Для оценки наиболее рациональной системы управления информационной безопасностью предприятия вводится скалярная величина равная Эвклидову расстоянию между наилучшим вектором и вектором критериев, полученным для i-го СУ: ![]() . Эвклидово расстояние рассчитывается по формуле (5):

. Эвклидово расстояние рассчитывается по формуле (5):

(5)

(5)

Система управления информационной безопасностью, для которой расстояние до наилучшего вектора окажется наименьшим, можно считать наиболее рациональной.

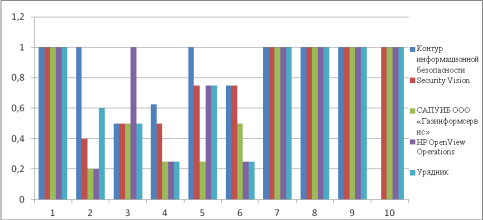

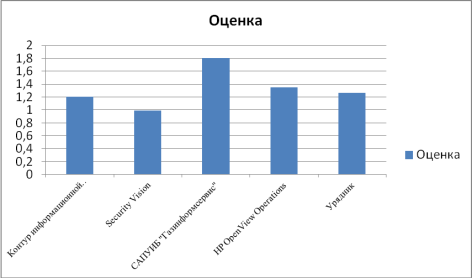

Была разработана программа для расчета Эвклидова расстояния. Было выбрано 5 СУИБ: «Контур информационной безопасности», «SecurityVision», САПУИБ ООО «Газинформсервис», «HPOpenViewOperations», «Урядник». Для каждой СУИБ были определены значения критериев. Было проведено 5 экспериментов, в результате которых получены следующие значения критериев СУИБ (рисунок 1) и обобщенные оценки (рисунок 2).

Рис. 1. Гистограмма значений критериев для каждой СУИБ

1. «Контур информационной безопасности»– ![]() ;

;

2. «Security Vision» — ![]() ;

;

3. САПУИБ ООО «Газинформсервис» — ![]() ;

;

4. «HPOpenViewOperations»– ![]() ;

;

5. «Урядник»– ![]() .

.

Рис. 2. Гистограмма обобщенных оценок для каждой СУИБ

Сравнив полученные результаты, можно прийти к выводу, что наилучшей СУИБ является «Security Vision». Преимущество данной СУИБ в том, что в ней по сравнению с СУИБ «Контур информационной безопасности» присутствуют сообщения о событиях и слабостях в системе защиты информации. Кроме того, в СУИБ «Security Vision» обеспечивается предотвращение использования стандартных учетных записей и управление криптографической подсистемой защиты, чего не обеспечивается в остальных трех СУИБ, рассматриваемых в данной работе.

Литература:

- Никишова А. В., Чурилина А. Е. Программный комплекс обнаружения атак на основе анализа данных реестра// Вестник Волгоградского государственного университета. Серия 10. Инновационная деятельность. Выпуск 6. 2012 г. В.: Изд-во ВолГУ, 2012, стр. 152–155.

- Багров Е. В. Мониторинг и аудит информационной безопасности на предприятии.// Вестник волгоградского государственного университета. Серия 10. Выпуск 5. 2011 г. В.: Изд-во ВолГу, 2011, стр. 54–55.

- РД 1992–03–30.Руководящий документ автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации.