Согласно ISO 27001, система управления информационной безопасностью (СУИБ) — это «та часть общей системы управления организации, основанной на оценке бизнес рисков, которая создает, реализует, эксплуатирует, осуществляет мониторинг, пересмотр, сопровождение и совершенствование информационной безопасности» [1, c.2].

СУИБ позволяет достичь необходимого уровня защищенности системы и значительно снизить риск реализации угроз информационной безопасности. СУИБ является каркасом, который связывает различные компоненты средств информационной безопасности. В информационных системах хранится, обрабатывается, циркулирует различная информация, потеря или искажение которой может нанести существенный вред предприятию [2, c.54]. Поэтому важно выбрать СУИБ, которая в наибольшей степени учитывает критерии значимые для организации.

Предложены критерии для оценки СУИБ:

– управление ИС различной степени распределенности. Наиболее распространенными ИС являются распределенные

- распределенная ИС;

- локальная ИС;

– управление различными классами технологических операций. СУ может управлять несколькими технологическими операциями одновременно:

- функционированием текстовым редактором;

- функционированием СУБД;

- функционированием табличным редактором;

- функционированием СУБЗ;

- функционированием графикой, мультимедией;

– управление различными режимами работы ИС. Наиболее распространенным режимом является смешанный

- смешанный режим;

- диалоговый режим;

- пакетный режим;

– реагирование на различные цели реализации атак. СУ может реагировать на различные цели реализации атак одновременно [3, с.152]

- предотвращение нарушение конфиденциальности информации;

- предотвращение нарушение целостности информации;

- предотвращение отказа в обслуживании

- предотвращение фишинга;

- предотвращение использования стандартных учетных данных;

- предотвращение SQL-инъекции;

- предотвращение Directory Traversal;

- предотвращение перехвата печати на принтере;

– управление различными объектами воздействия атак. СУ может управлять несколькими объектами воздействия атак одновременно

- управление рабочими станциями;

- управление приложениями;

- управление сервером;

- управление сетевым оборудованием;

– управление различными подсистемами защиты. СУ может управлять несколькими подсистемами защиты одновременно

- управление подсистемой управления доступом;

- управление подсистемой регистрации и учета;

- управление криптографической подсистемой;

- управление подсистемой обеспечения целостности;

– непрерывность управления. Наиболее приоритетным является наличие непрерывности управления

- наличие непрерывности управления;

- отсутствие непрерывности управления;

– регулярный пересмотр результатов анализа информационных рисков. Наиболее приоритетным является наличие регулярного просмотра

- наличие регулярного пересмотра результатов анализа информационных рисков;

- отсутствие регулярного пересмотра результатов анализа информационных рисков;

– регулярные проверки эффективности процедур системы управления. Наиболее приоритетным является наличие регулярных проверок эффективности процедур системы управления

- наличие регулярных проверок эффективности процедур системы управления;

- отсутствие регулярных проверок эффективности процедур системы управления;

– вывод сообщений о событиях и слабостях в системе защиты информации. Наиболее приоритетным является наличие сообщений о событиях и слабостях в системе защиты информации

- наличие сообщений о событиях и слабостях в системе защиты информации;

- отсутствие сообщений о событиях и слабостях в системе защиты информации.

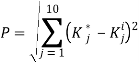

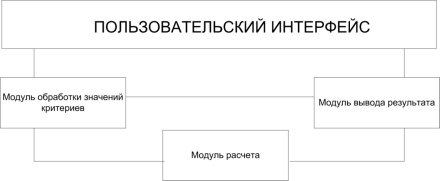

Для автоматизации выбора рациональной СУИБ была разработана программа, архитектура которой представлена на рисунке 1. Данная программа производит расчет Евклидова расстояния по заданным критериям. Максимальное значение Евклидова расстояния позволяет определить наиболее рациональную СУИБ. Эвклидово расстояние рассчитывается по формуле (1):

(1)

(1)

Рис. 1. Архитектура программы выбора рациональной СУИБ

- Модуль обработки значений критериев считывает введенные значения критериев с пользовательского интерфейса и переводит их в числовые значения.

- Модуль расчета получает значения критериев с модуля обработки значений критериев и производит расчет Евклидова расстояния на основе формулы (1).

- Модуль вывода результата — на основании выбранных значений критериев и проведенного расчет выводит результат на интерфейс.

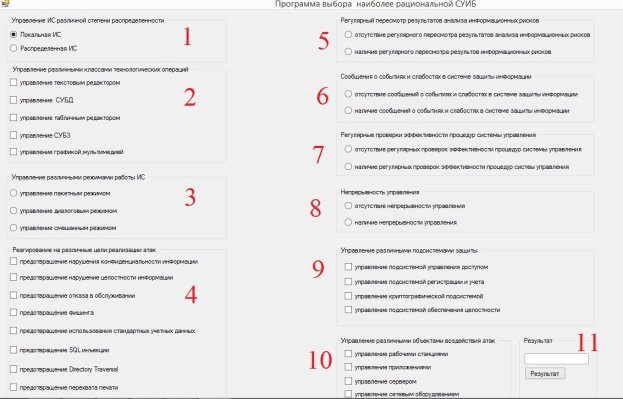

Рис. 2. Интерфейс программы выбора наиболее рациональной СУИБ

В результате работы программы будет получено значение Евклидова расстояния, которое позволит выбрать наиболее рациональную СУИБ.

1) Блок «Управление ИС различной степени распределенности» предоставляет пользователю выбор значения критерия, которое может принимать только одно значение: либо «Локальная ИС», либо «Распределенная ИС».

2) Блок «Управление различными классами технологических операций» предоставляет пользователю выбор значения критерия, которое может принимать одновременно несколько значений или ни одно: «управление СУБД», «управление текстовым редактором», «управление табличным редактором», «управление СУБЗ», «управление графикой, мультимедией».

3) Блок «Управление различными режимами работы ИС» предоставляет пользователю выбор значения критерия, которое может принимать только одно значение: либо «управление пакетным режимом», либо «управление диалоговым режимом», либо «управление смешанным режимом».

4) Блок «Реагирование на различные цели реализации атак» предоставляет пользователю выбор значения критерия, которое может принимать одновременно несколько значений или ни одно: «предотвращение нарушение конфиденциальности информации», «предотвращение нарушение целостности информации», «предотвращение отказа в обслуживании», «предотвращение фишинга», «предотвращение использования стандартных учетных данных», «предотвращение SQL-инъекции», «предотвращение Directory Traversal», «предотвращение перехвата печати на принтере».

5) Блок «Регулярный пересмотр результатов анализа информационных рисков» предоставляет пользователю выбор значения критерия, которое может принимать только одно значение: либо «отсутствие регулярного пересмотра результатов анализа информационных рисков», либо «наличие регулярного пересмотра результатов анализа информационных рисков».

6) Блок «Сообщения о событиях и слабостях в системе защиты информации» предоставляет пользователю выбор значения критерия, которое может принимать только одно значение: либо «отсутствие сообщений о событиях и слабостях в системе защиты информации», либо «наличие сообщений о событиях и слабостях в системе защиты информации.

7) Блок «Регулярные проверки эффективности процедур системы управления» предоставляет пользователю выбор значения критерия, которое может принимать только одно значение: либо «отсутствие регулярных проверок эффективности процедур системы управления», либо «наличие регулярных проверок эффективности процедур системы управления».

8) Блок «Непрерывность управления» предоставляет пользователю выбор значения критерия, которое может принимать только одно значение: либо «отсутствие непрерывности управления», либо «наличие непрерывности управления».

9) Блок «Управление различными подсистемами защиты» предоставляет пользователю выбор значения критерия, которое может принимать одновременно несколько значений или ни одно: «управление подсистемой управления доступом», «управление подсистемой регистрации и учета», «управление криптографической подсистемой», «управление подсистемой обеспечения целостности».

10) Блок «Управление различными объектами воздействия атак» предоставляет пользователю выбор значения критерия, которое может принимать одновременно несколько значений или ни одно: «управление рабочими станциями», «управление приложениями», «управление сервером», «управление сетевым оборудованием»

11) Блок «Результат» рассчитывает Евклидово расстояние на основе выбранных значениях критериев и выводит результат.

Были проанализированы5 СУИБ: «Контур информационной безопасности», «SecurityVision», САПУИБ ООО «Газинформсервис», «HPOpenViewOperations», «Урядник». Для каждой СУИБ были определены значения критериев, и с помощью разработанной программы была выбрана лучшая СУИБ — «SecurityVision».

Литература:

- ISO/IEC 27001. Информационные технологии. Методы защиты. Системы менеджмента защиты информации. Требования.-Введ.-2005–10–15.- изд. Технорматив, 2006.-48 с.

- Багров Е. В. Мониторинг и аудит информационной безопасности на предприятии.// Вестник ВолГУ. Серия 10. Выпуск 5. 2011 г. В.: Изд-во ВолГу, 2011, стр. 54–55.

- Никишова А. В., Чурилина А. Е. Программный комплекс обнаружения атак на основе анализа данных реестра// Вестник ВолГУ. Серия 10. Инновационная деятельность. Выпуск 6. 2012 г. В.: Изд-во ВолГУ, 2012, стр. 152–155