Выделены и рассмотрены основные методы обнаружения вредоносных программ. Составлены критерии оценки методов обнаружения вредоносных программ. Проведена оценка методов обнаружения вредоносных программ.

Ключевые слова: вредоносная программа, метод обнаружения, вирус, червь, троянская программа

С появления первой вредоносной программы прошло более двадцати пяти лет, но на протяжении всего этого времени компании по-прежнему терпят огромные убытки, благодаря постоянному развитию и совершенствованию вредоносных программ.Статистика показывает, что наиболее распространенными являются атаки, реализуемые с помощью загрузки враждебного содержания, например несанкционированных программ, таких как вредоносные программы («троянские кони», вирусы, черви, макро-вирусы) [1].

На данный момент существует множество лабораторий, занимающихся изучением вредоносных программ и методов противодействия им, но это не снизило активность их эксплуатации. Согласно статистике «Лаборатории Касперского» в 2015 году их продукты отразили 1996324 попыток атак вредоносного программного обеспечения для кражи денежных средств. Согласно статистике лаборатории «PandaLabs» в первом квартале 2016 года ежедневно идентифицировалось 227000 образцов вредоносного программного обеспечения. С движением прогресса появляются все более усовершенствованные вредоносные программы, из-за чего вопрос борьбы с ними по-прежнему остается открытым [2].

Существует множество методов обнаружения вредоносных программ, но большинство из них частные и подходят только в определенном случае. Наиболее часто используемые методы, охватывающие больший спектр вредоносных программ это [3]:

‒ сканирование;

‒ эвристический анализ;

‒ обнаружение изменений.

При сканировании программа, выполняющая его, просматривает содержимое файлов, расположенных на дисках компьютера, а также содержимое оперативной памяти компьютера с целью поиска вирусов. При этом, классическое сканирование предполагает поиск вредоносных программ по их сигнатурам — по последовательностям байтов данных, характерных для данных вирусов. Метод сканирования позволяет обнаружить такие вредоносные программы, которые не используют для противодействия антивирусным программам шифрование своего программного кода, а также полиморфизм. Посредством данного метода можно обнаружить как вирус, так и сетевого червя, но приложение, использующее данный способ требует постоянной поддержки, а именно обновления базы данных вирусов, поэтому данный способ не имеет смысла без постоянного сопровождения.

При использовании эвристического анализа контролируются все действия, которые может выполнить проверяемая программа. При этом отслеживаются потенциально опасные действия, характерные для вредоносного программного обеспечения. Посредством эвристического анализа также можно обнаружить как вирусы, так и сетевого червя, но данный подход также имеет ряд недостатков. Первый заключается в возможности появления «ложной» тревоги. Так же эвристический анализ занимает большой отрезок процессорного времени, поэтому не всегда применим.

При поиске вредоносного программного обеспечения методом обнаружения изменений периодически сканируется содержимое дисков компьютера и записываются контрольные суммы файлов и критически важных внутренних областей файловых систем. При сканировании новые значения контрольных сумм сравниваются со старыми значениями. Основным недостатком данного подхода является то, что вредоносную программу можно обнаружить только после своего выполнения. Также необходимо учитывать, что изначально проверяемые приложения устанавливаются из доверенного источника [4].

В таблице 1 приведены достоинства и недостатки методов обнаружения вредоносных программ и тип вредоносных программ, которые они способны обнаружить.

Таблица 1

Сравнительная характеристика методов обнаружения вредоносных программ

|

№ |

Наименование |

Типы вредоносных программ, которые могут быть обнаружены данным методом |

Достоинства |

Недостатки |

|

1 |

сканирование |

|

|

|

|

2 |

эвристический анализ |

|

|

|

|

3 |

обнаружение изменений |

|

|

|

Методы обнаружения вредоносных программ можно оценить по следующим критериям:

-

— спектр вредоносных программ, которые могут быть обнаружены данным методом;

— спектр вредоносных программ, которые могут быть обнаружены данным методом;

-

— потребление ресурсов вычислительной машины;

— потребление ресурсов вычислительной машины;

-

— необходимость постоянного сопровождения;

— необходимость постоянного сопровождения;

-

— вероятность обнаружения вредоносной программы;

— вероятность обнаружения вредоносной программы;

-

— вероятность появления «ложной» тревоги;

— вероятность появления «ложной» тревоги;

-

— этап обнаружения вредоносной программы.

— этап обнаружения вредоносной программы.

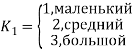

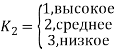

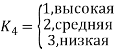

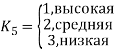

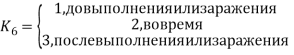

Каждый критерий можно оценить по трехбалльной шкале:

‒

‒

‒ ![]()

‒

‒

‒

Общая оценка рассчитывается по формуле

![]()

В таблице 2 отображена оценка выбранных типов обнаружения вредоносных программ в соответствии свыше указанными критериями.

Таблица 2

Оценка методов обнаружения вредоносных программ

|

|

Сканирование |

Эвристический анализ |

Обнаружение изменений |

|

Типы вредоносных программ, которые могут быть обнаружены данным методом |

3 |

3 |

2 |

|

Потребление ресурсов вычислительной машины |

2 |

3 |

1 |

|

Необходимость постоянного сопровождения |

1 |

3 |

3 |

|

Вероятность обнаружения вредоносной программы |

1 |

2 |

3 |

|

Вероятность появления «ложной» тревоги |

3 |

1 |

2 |

|

Этап обнаружения вредоносной программы |

3 |

2 |

1 |

|

Итого |

13 |

14 |

12 |

Из таблицы видно, что лучшим методом обнаружения вредоносных программ будет являться эвристический анализ. Если при разработке программного комплекса обнаружения вредоносных программ нет возможности параллельно использовать все три метода обнаружения, рекомендуется отдать предпочтения эвристическому анализу.

Литература:

- Никишова А. В. Программный комплекс обнаружения атак на основе анализа данных реестра // Вестник Волгоградского государственного университета. Серия 10. Инновационная деятельность. — 2012. — № 6. — С.152–155.

- Аткина В. С. Оценка эффективности катастрофоустойчивых решений // Вестник Волгоградского государственного университета. Серия 10. Инновационная деятельность.. — 2012. — № 6. — С. 45–48.

- Фролов А. В., Фролов Г. В. Осторожно: компьютерные вирусы. -М.: ДИАЛОГ-МИФИ, 1996. — 256 с.

- Завгородний В. И. Комплексная защита информации в компьютерных системах. — Москва «Логос», 2001. — 264с.