В информационных системах хранится, обрабатывается, циркулирует различная информация, потеря или искажение которой может нанести существенный вред. [1, c. 54] Обеспечить открытость информационной системы, не потеряв защищенности, можно лишь строго идентифицируя удаленную сторону. Информационная инфраструктура компании перестала быть сугубо внутренней: усиливаются требования к гибкости и удаленной работе, происходит предоставление доступа в информационные системы для клиентов и поставщиков.

В данной статье будут рассматриваться следующие способы: аутентификации многоразовый пароль, одноразовый пароль, PIN-код, графический пароль, биометрическая аутентификация. При выборе метода аутентификации, следует представлять принципиальные различия технологий и их реализаций в плане адекватности решаемой задачи. На основании критериев можно провести сравнительную оценку различных технологии аутентификации.

В итоге было сформировано 12 критериев, в соответствии с которыми происходит оценка методов аутентификации (Таблица 1):

- Метод ввода

- Требование необходимости наличия считывателей (дополнительных устройств)

- Стойкость

- Затраты на поддержку/внедрение

- Сложность эксплуатации для пользователя

- Применимость удалённой аутентификации

- Вариативность настроек.

- Вариативность стойкости от настроек

- Наличие нормативной документации, регламентирующей данный метод.

- Используемость на рынке

- Долговечность аутентифицирующей информации

- Возможность ошибок

Таблица 1

Сравнительный анализ методов аутентификации по критериям

|

Критерии / Метод аутентификации |

Многоразовые пароли |

Одноразовые пароли |

PIN-код |

Графический пароль |

Биометрическая аутентификации |

|

Клавиатурный |

Клавиатурный |

Клавиатурный |

Графический |

Считыватель |

|

Нет |

Да |

Нет |

Нет |

Да |

|

Низкая |

Высокая |

Низкая |

Средняя |

Высокая |

|

Средняя |

Средняя |

Средняя |

Высокая |

Высокая |

|

Средняя |

Низкая |

Низкая |

Средняя |

Низкая |

|

Высокая |

Высокая |

Низкая |

Средняя |

Низкая |

|

Высокая. |

Средняя |

Низкая |

Высокая |

Низкая. |

|

Высокая |

Средняя |

Низкая |

Средняя |

Средняя |

|

Средняя (частичная) |

Отсутствует |

Отсутствует |

Отсутствует |

Средняя (частичная) |

|

Высокая |

Высокая |

Высокая |

Средняя |

Низкая |

|

Низкая |

Высокая |

Высокая |

Высокая |

Высокая |

|

Отсутствует |

Отсутствует |

Отсутствует |

Присутствует |

Присутствует |

Таблица 2

Соответствие качественной оценки критериев иколичественной оценки для расчетов

|

Качественная оценка |

Количественная оценка |

||

|

Низкий |

Отсутствует |

Нет |

0 |

|

Средний |

Частичный |

0,5 |

|

|

Высокий |

Присутствует |

Да |

1 |

Механизмом исследования является разработка формальной или теоретико-множественной модели подбора наиболее оптимального метода аутентификации.

Необходимо рассмотреть следующие множества:

-

Множество вопросов Q =

, где

, где  ,…,

,…, — требуемые вопросы пользователю;

— требуемые вопросы пользователю;

-

Множество ответов

=

=  , где

, где  — множество ответов на

— множество ответов на  -вопрос множества Q;

-вопрос множества Q;

-

Множество критериев C = {

}, где

}, где  совокупность критериев.

совокупность критериев.

-

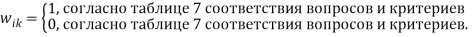

Матрица соответствия вопросов и критериев

, где

, где

-

Множество методов аутентификации — S = {

}.

}.

-

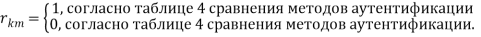

Матрица соответствия

, где где

, где где

Для выработки наиболее оптимального метода аутентификации под заданные требования необходимо получить ответы на заданные вопросы.

Соответствия вопросам ответов представлены в таблице 3 «Вопросы для подбора метода аутентификации».

Таблица 3

Вопросы для подбора метода аутентификации

|

№ |

Вопрос, относящийся кэлементам |

|

1 |

Требуется, что бы устройство поддерживало графический вид ввода |

|

2 |

Требуется, что бы устройство поддерживало клавиатуарный вид ввода |

|

3 |

Требуется, что бы устройство Устройство содержит биометрические сенсоры |

|

4 |

Возможно ли подключение сторонних периферийных устройств. (биометрия, SMART-карты, OTP-токены)(организация) |

|

5 |

Пользователь с ограниченными возможностями? |

|

6 |

Пользователям выдается электронный персональный идентификатор? |

|

7 |

Возможна ли двухфакторная аутентификация? |

|

8 |

Постоянно ли число пользователей? |

|

9 |

пользователь с низкой компетенцией? |

|

10 |

Локальная аутентификация? |

|

11 |

Высокие затраты на эксплуатацию? |

|

12 |

Высокая ценность защищаемой информации? |

|

13 |

Требуется ли удаленная аутентификация. |

Для определения элементов из множества C и S (их совокупность будет являться результирующим множеством), необходима информация по результатам ответов на вопросы, то есть каждый ответ на вопрос является условием для выбора элемента из множества C и S.

Таблица 4

Результаты анализа методов аутентификации по вопросам

|

Критерии |

|||||

|

№Вопроса |

Многоразовые пароли |

Одноразовые пароли |

PIN |

Графические пароли |

Биометрическая аутентификация |

|

Q1 |

+ |

||||

|

Q2 |

+ |

+ |

+ |

||

|

Q3 |

+ |

||||

|

Q4 |

+ |

+ |

+ |

||

|

Q5 |

+ |

+ |

|||

|

Q6 |

+ |

||||

|

Q7 |

+ |

+ |

+ |

||

|

Q8 |

|||||

|

Q9 |

+ |

+ |

+ |

||

|

Q10 |

+ |

+ |

+ |

+ |

|

|

Q11 |

+ |

+ |

|||

|

Q12 |

+ |

||||

|

Q13 |

+ |

+ |

|||

Модель подбора метода аутентификации строится по следующему плану:

-

Строится подмножество выбранных для сравнения критериев

. Данное множество строится с таблицей 4 соответствия вопросов и критериев

. Данное множество строится с таблицей 4 соответствия вопросов и критериев  где i — вопрос, j — критерии. Если ответ k на вопрос i утвердительный

где i — вопрос, j — критерии. Если ответ k на вопрос i утвердительный  , то мы учитываем данный критерий.

, то мы учитываем данный критерий.

-

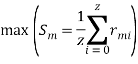

Определяется наилучший метод аутентификации как среднеарифметическое значений таблицы сравнений методов аутентификации по выбранным критериям

, Лучший метод аутентификации определяется как

, Лучший метод аутентификации определяется как  для каждого метода аутентификации, где критерии определяются из подмножества

для каждого метода аутентификации, где критерии определяются из подмножества  ,

,  — мощность множества

— мощность множества  , m — текущий метод аутентификации из множества S.

, m — текущий метод аутентификации из множества S.

Таблица 5

Возможные ответы на вопросы

|

Вопросы |

Варианты ответов |

|

Да/нет |

|

Да/нет |

|

Да/нет |

|

Да/нет |

|

Да/нет |

|

Да/нет |

|

Да/нет |

|

Да/нет |

|

Да/нет |

|

Да/нет |

|

Да/нет |

|

Да/нет |

|

Да/нет |

Вопросы аутентификации становится краеугольным камнем обеспечения информационной безопасности. Контроль доступа, шифрование, межсетевые экраны, VPN — все основано на аутентификации пользователя, устройства или приложения, с которым устанавливается соединение, и если она ущербна, то упомянутые средства защиты бессмысленны. Статистика показывает, что наиболее распространенными являются атаки, реализуемые с помощью загрузки враждебного содержания. [2,c 152] Но методы простой аутентификации имеют ряд существенных недостатков, которые негативно влияют на обеспечение безопасности информации. Во избежание предоставления злоумышленнику потенциальной возможности для нарушения конфиденциальности, доступности и целостности в нашей системе, следует выполнять рекомендации по созданию и хранению пароля и использовать уже схемы строгой аутентификации.

Литература:

- Багров Е. В. Мониторинг и аудит информационной безопасности на предприятии. Вестник волгоградского государственного университета. Волгоград.: 2011, с.54.

- Никишова А. В., Чурилина А. Е. Программный комплекс обнаружения атак на основе анализа данных реестра// Вестник ВолГУ. Серия 10. Инновационная деятельность. Выпуск 6. 2012 г. В.: Изд-во ВолГУ, 2012, стр. 152–155