Определены основные операционные системы и их компоненты, для которых наиболее актуально создание средства защиты. Рассмотрены особенности взаимодействия вредоносной программы с компонентами операционной системы.

Ключевые слова: вредоносная программа, операционная система, компоненты операционной системы

Проблема вредоносных программ остается открытой на протяжении более 25 лет, с момента первой активности такой программы. Из-за постоянного развития информационных технологий постоянно появляются новые виды вредоносных программ из-за чего разработка средств защиты от них, остается актуальной на протяжении всего прогресса технологий. [1]

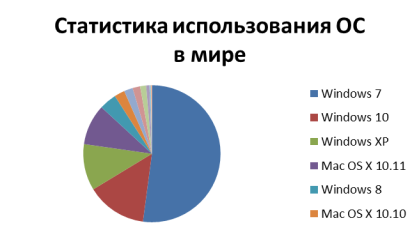

На данный момент существует огромное количество операционных систем, подходящих для решения множества задач и работы на разнообразных устройствах. Но зачастую целью злоумышленника является настольный компьютер, и именно с него похищается информация или атакуется информационная система в целом. Статистика использования операционных систем на настольном компьютере с веб — ресурса «StatCounter.com» представлена на рисунке 1.

Рис. 1. Статистика использования ОС

Из диаграммы видно, что на данный момент самой популярной операционной системой для настольных компьютеров является Windows 7. Также из приведенной статистики можно сделать вывод, что больше 80 % настольных компьютеров работает под управление операционной системы семейства Windows. Поэтому именно для операционных систем семейства Windows необходимо уделить больше внимания информационной безопасности.

Операционные системы семейства Windows функционируют на множестве платформ и поддерживают работу со следующими архитектурами: x86, x86–64, Itanium, ARM. В дальнейшем будут рассматриваться операционные системы именно данной группы. В таблице 1 представлена сравнительная характеристика операционных систем, входящих в семейство WindowsNT.

Таблица 1

Сравнение операционных систем семейства WindowsNT

|

Версия ОС Windows |

Год выпуска |

Срок поддержки |

Краткое описание |

|

Windows NT 3 |

1993 |

истек |

Первая операционная система линейки Microsoft Windows NT для серверов и корпоративных рабочих станций |

|

Windows NT 4.0 |

1996 |

истек |

Последняя версия семейства сетевых операционных систем Microsoft Windows NT, вышедшая под этим названием. Windows NT 4.0 имела модификации для использования в качестве операционной системы рабочей станции (Windows NT Workstation) и сервера (Windows NT Server |

|

Windows NT 5.0 |

2000 |

истек |

По состоянию на декабрь 2012 года занимает 0,06 % мирового рынка операционных систем. Поддерживаемые платформы: IA-32,, x86, x86–64 |

|

Windows NT 5.1 |

2001 |

истек |

Windows XP является исключительно клиентской системой. Её серверным аналогом является Windows Server 2003. Хотя Windows Server 2003 и построен на базе того же кода, что и Windows XP, почти всецело наследуя интерфейс её пользовательской части, Windows Server 2003 всё же использует более новую и переработанную версию ядра NT 5.2; появившаяся позже Windows XP Professional x64 Edition имела то же ядро, что и Windows Server 2003, и получала те же обновления безопасности, вследствие чего можно было говорить о том, что их развитие шло одинаково. По оценкам веб-аналитики Net Applications Windows XP была самой используемой операционной системой для доступа к Интернету в мире, с максимальной долей в 76,1 % в январе 2007 года. |

|

Windows NT 5.2 |

2003 |

истек |

|

|

Windows NT 6.0 |

2006 |

11 апреля 2017 г. |

Не пользовалась большим спросом. |

|

Windows NT 6.1 |

2009 |

14 января 2020 г. |

По данным веб-аналитики от W3Schools, на декабрь 2015 года доля Windows 7 среди используемых в мире операционных систем для доступа к сети Интернет составила 44,5 %. По этому критерию она находится на первом месте, превзойдя в августе 2011 предыдущего лидера — Windows XP. В настоящее время, главной конкурирующей c Windows 7, является новая операционная система Windows 10, до которой возможно прямое и пока бесплатное обновление. |

|

Windows NT 6.2 |

2012 |

10 января 2023 г. |

По состоянию на февраль 2015 года доля операционной системы Windows 8 среди используемых в мире для доступа к сети Интернет составляет 21,3 % и занимает второе место после Windows 7. На июль 2013 года было продано 100 миллионов лицензий. |

|

Windows NT 6.3 |

2013 |

10 января 2023 г. |

По сравнению с Windows 8 имеет ряд обновлений и изменений в работе с графическим интерфейсом. |

|

Windows NT 10.0 |

2015 |

14 октября 2025 г. |

Система призвана стать единой для разных устройств, таких как персональные компьютеры, планшеты, смартфоны, консоли Xbox One и пр. Доступна единая платформа разработки и единый магазин универсальных приложений, совместимых со всеми поддерживаемыми устройствами. |

Самый длительный срок поддержки на данный момент у WindowsNT 10.0 (Windows 10). Это говорит о том что она будет оставаться актуальной на протяжении более длительного срока времени, поэтому в дальнейшем именно данная версия будет рассматриваться.

Состав операционной системы определяется четырьмя компонентами [2]: ядро, системные библиотеки, оболочка с утилитами, пользовательские приложения.

Основная задача ядра операционной системы — это управление выполнением процессов и ресурсами вычислительной системы. [3] Сетевое взаимодействие и доступ к файловой системе в Windows реализованы на уровне ядра. Исходя из этого, можно сделать вывод, что ядро операционной системы включает в себя: драйверы устройств, планировщик, сетевую подсистему, файловую систему.

Основной особенностью реализации ядра в WindowsNT 10.0, как и во всем семействе WindowsNT, является тип архитектуры ядра — гибридное ядро. Гибридное ядро — это модифицированные микроядра, позволяющие запускать несущественные части в пространстве ядра. Так же важным является то, что гибридные ядра — это модификация микроядер — набора элементарных функций управления процессами и минимальным набором абстракций для работы с оборудованием. Всю основную работу выполняют сервисы, и одним из основных критериев микроядра является размещение всех или почти всех драйверов и модулей в этих сервисах. Очень часто целью атаки вредоносной программы является драйвера устройств. Так же вредоносные программы встраиваются в планировщик и файловую систему. [4] Поэтому ядро является одним из важнейших компонентов операционной системы, которому следует уделить особое внимание при разработке средства защиты от вредоносных атак.

Системные библиотеки содержат классы и методы для работы прикладных программ с графикой, диалогами, строками и т. д. Главной особенностью системных библиотек в операционной системе семейства WindowsNT является то, как программа “ищет” эту библиотеку перед входом в точку Main. Очень часто вредоносные программы содержатся в библиотеке, имеющую такое же имя, как и системная библиотека, но расположенную в одной директории с запускаемым приложением, или вовсе записывают себя в системную библиотеку. Поэтому при разработке средств защиты от вредоносных программ, так же необходимо рассматривать защиту системных библиотек.

Оболочка операционной системы и ее утилиты редко оказываются предметом внимания для разработчиков вредоносных программ, так как имеют высокий уровень надежности на уровне операционной системы. Но часто вредоносная программа маскирует себя под системную утилиту, поэтому средство защиты от вредоносных программ должно контролировать выполняемые в операционной системе утилиты.

Пользовательские приложения являются основным источником распространения вредоносных программ, поэтому каждое запускаемое приложение пользователем требует тщательного анализа на предмет наличия вредоносных программ.

Вредоносное программное обеспечение взаимодействует со всеми компонентам операционной системы, используя рассмотренные выше особенности.

Литература:

- Аткина В. С. Оценка эффективности катастрофоустойчивых решений // Вестник Волгоградского государственного университета. Серия 10. Инновационная деятельность.. — 2012. — № 6. — С. 45–48.

- Гордеев А. В. Операционные системы: Учебник для вузов. 2-е изд. //СПб.: Питер. — 2007. — 416 с.

- Роберт Лав. Разработка ядра Linux = Linux Kernel Development. 2-е изд. // М.: «Вильямс». — 2006. — С. 448.

- Никишова А. В. Программный комплекс обнаружения атак на основе анализа данных реестра // Вестник Волгоградского государственного университета. Серия 10. Инновационная деятельность. — 2012. — № 6. — С.152–155.