В статье рассматривается проблема оценки защищенности информации в информационных системах, а также применение и возможности средств защиты информации, основанных на аналитических методах оценки защищенности.

Ключевые слова:защита информации, антивирусное программное обеспечение, информационная безопасность, оценка защищенности, угроза информационной безопасности, аналитическая деятельность

Порой сложно построить адекватную систему защиты информации организации. Особенно в условиях недостаточности понимания мероприятий по защите информации со стороны руководящего состава организации. Тем не менее, можно найти способ убедить персонал и руководство компании действовать в рамках информационной безопасности.

В первую очередь, защищенность — состояние информации, при котором исключается возможность случайного или преднамеренного воздействия искусственного или естественного характера, которое может нанести неприемлемый ущерб субъектам информационных отношений [1]. В целях достижения такого состояния принимаются различные меры по защите информации. Проблема оценки эффективности принимаемых мер существует уже довольно давно. В большинстве случаев это связано со сложностью оценки качества применяемых инструментов, а также с их высокой стоимостью.

Одним из способов аналитической оценки защищенности является проведение экспертной оценки системы защиты предприятий. Для этого проводится экспертная оценка защищенности предприятия. Такая проверка может проводиться как сотрудниками компании, так и независимыми экспертами. Стоит заметить, что с помощью экспертной оценки можно проверять не только программное обеспечение рабочих станций, но и нормативную документацию.

Еще одним направлением в данной области является проверка на соответствие международным и государственным стандартам. При проведении проверки такого типа все средства защиты, рабочие станции, а также документация подвергаются проверке на соответствие определенным требованиям, что позволяет выявить какие-либо уязвимости в системе защиты и вовремя их устранить. На основе проверок создается модель угроз. Существует два типа моделей угроз — базовая и частная. В базовой модели угроз описаны все возможные угрозы безопасности информации. На ее основе оценивается вероятность возникновения какой-либо угрозы, а после этого специалист составляет частную модель угроз, в которой указывается перечень актуальных угроз для конкретной организации. Частная модель угроз необходима для определения четких требований к системе защиты. Без частной модели угроз невозможно проработать адекватную защиту информации, которая обеспечивала бы защищенность организации. Важно понимать, что данный документ не защищает от угроз безопасности, в нем лишь приводится их описание и вероятность появления. Поэтому специалисты в области информационной безопасности начали разрабатывать различное программное обеспечение, способное оценить уже существующую систему.

В качестве примера, в рамках данной статьи будет рассмотрена программа XSpider, которая позволяет находить уязвимости на рабочих станциях и в корпоративной сети предприятия. Разработка данной утилиты была начата еще в 1998–2001 годах специалистом по информационной безопасности Дмитрием Максимовым для личного пользования. Через несколько лет, а именно в 2002 году, Дмитрий вместе с Евгением Киреевым основали компанию Positive Technologies, а XSpider стала развиваться, а также распространялась бесплатно, что долгое время благоприятно отражалось на защищенности сетей и пользователей в целом. Однако уже летом 2003 года была выпущена Xspider версии 7.0, которая стала платной. Программа получила большой скачок вперед, вобрав в себя все достоинства предыдущих версий. Сами разработчики оправдали такой переход тем, что они собираются делать продукт высокого класса, а это в свою очередь требует немалых затрат. Основными возможностями программы является:

– Отслеживание изменений на подконтрольных узлах корпоративной сети

– Определение сервисов, реализуемых на портах сети для выявления угроз безопасности серверов с нешаблонной конфигурацией

– Анализ и оптимизация парольной защиты во многих сервисах

– Обработка сервисов, связанных с вызовом удаленных процедур, включая определение конфигурации компьютера

– Углубленное тестирование узлов под управлением Windows

– Расширенный анализ содержимого веб-сайтов, а также выявление слабостей в скриптах.

– Проведение проверок на нестандартные DoS-атаки

В связи с интенсивным развитием информационных технологий в государственных структурах и частных организациях появляются новые уязвимости, используемые злоумышленниками для получения какой-либо выгоды. Стоит отметить, что традиционное антивирусное программное обеспечение не может эффективно бороться с такими атаками. Поэтому появляется необходимость использования других способов защиты, позволяющих оценить защищенность существующей системы.

Интеллектуальный сканер XSpider предоставляет возможность выявления максимального количества уязвимостей в информационной среде компании еще до попытки использования злоумышленником [2]. Сканирование, которое используется XSpider, проводится регулярно, а также практически не требует вмешательства специалиста. При завершении сканирования программа дает рекомендации по ликвидации выявленных слабостей. Кроме того, Xspider применяется не только под управлением операционных систем семейства Windows, но и на Unix-подобных системах. Также осуществляется проверка систем управления базами данных, сетевых устройств. На этапе проверки могут быть выделены уязвимости системного и прикладного программного обеспечения, а также проводится анализ веб-приложений. Программа работает удаленно, поэтому установка дополнительного программного обеспечения на проверяемые узлы не требуется. При этом даже во время сканирования XSpider не оказывает влияния на производительность производственных процессов, что позволяет проверять узлы на наличие уязвимостей без отрыва от работы самого пользователя. Также в программе имеются базы уязвимостей, согласно которым программа проводит анализ, эти базы обновляются автоматически, наличие таких баз в совокупности с эвристическими алгоритмами работы программы позволяет иметь достаточно низкий уровень ложных срабатываний.

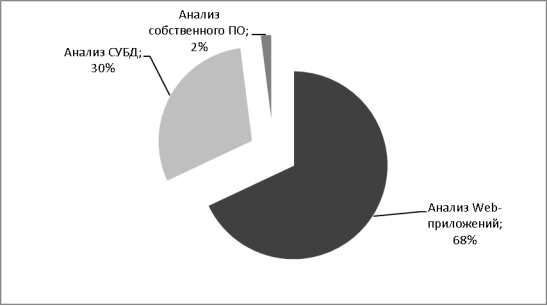

Согласно статистике [3], представленной на диаграмме 1, большинство организаций, участвовавших в опросе, используют сканер уязвимостей как дополнительный инструмент анализа защищенности Web-приложений (68 %). Одна треть компаний использовала XSpider для сканирования систем управления базами данных (30 %). И лишь несколько организаций (2 %) используют программу для проверки собственных утилит на наличие недочетов в алгоритмах работы.

Рис. 1. Цели использования XSpider

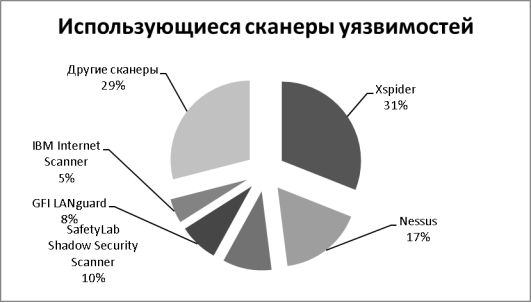

Как и у любой программы по защите информации, у XSpider есть иностранные аналоги. Как хороший пример можно выделить Nessus — программу, разработанную для поиска уже известных уязвимостей узлов сети. Данный продукт имеет клиент-серверную архитектуру, а это позволяет расширить возможности сканирования. Как и Xspider, Nessus используется для сканирования портов и определения сервисов, которыми используются порты. Стоит заметить, что тестирование уязвимостей производится с помощью плагинов, написанных на языке NASL (NessusAttackScriptingLanguage). Однако он не обладает интеллектуальным поиском уязвимостей, а лишь сверяется с базами, которые обновляются примерно с такой же периодичностью, как и Xspider. На диаграмме 2 представлена статистика использования компаниями различных сканеров [3]:

Рис. 2. Использующиеся сканеры уязвимостей

По диаграмме видно, что XSpider является наиболее популярным сканером уязвимостей на российском рынке. Это связано с тем, что он разрабатывается продолжительное время и уже успел зарекомендовать себя на рынке. Также стоит отметить, что сетевой сканер безопасности XSpider версии 7.8.24 получил сертификат соответствия Федеральной Службы по Техническому и Экспортному Контролю России № 3247 от 24 октября 2014 года. Сертификат действителен до 24 октября 2017 года. Сертификация проводилась на соответствие требованиям руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999 год) — по 4 уровню контроля отсутствия недекларированных возможностей и технических условий, поэтому он может применяться в государственных и муниципальных учреждениях.

На сегодняшний день сканеры уязвимостей остаются эффективным средством контроля защищенности различных информационных систем и всё также полезны при построении защиты в корпоративной сети предприятия, а также при работе на рабочих станциях. Регулярные обновления актуальных сканеров позволяют эффективно использовать их возможности для выявления существующих уязвимостей, что положительно сказывается на общей защищенности информационной системы.

Литература:

- Основы информационной безопасности и защиты информации. URL: https://sites.google.com/site/anisimovkhv/learning/kripto/lecture/tema1

- Сканер уязвимостей XSpider. URL: https://www.unlim-it.ru/xspider.html

- Сравнительный анализ сканеров безопасности. URL: http://www.securitylab.ru/analytics/365241.php