В настоящее время пароли являются самым часто используемым способом аутентификации пользователей, а с учётом увеличивающихся возможностей, потребность в надёжных паролях лишь увеличивается. В информационных системах хранится, обрабатывается, циркулирует различная информация, потеря или искажение которой может нанести существенный вред. [1, c. 54] Надежность пароля достигается его сложностью и в организациях часто существуют политики, определяющие требования к паролям. В результате анализа угроз, направленных на методы аутентификации, были выделены такие угрозы, как: полный перебор паролей; перебор паролей по словарю, подсматривание, перебор с помощью радужных таблиц, метод социальной инженерии, установка вредоносных программ для перехвата пароля, подмена доверенного объекта сети, перехват пакетов.

Статистика показывает, что наиболее распространенными являются атаки, реализуемые с помощью загрузки враждебного содержания. [2, c. 152] Также пользователи различных сервисов сами стремятся создать сложный «не словарный» пароль. С другой достаточно большое количество сложных паролей тяжело запомнить и пользователи стремятся придумать запоминающиеся пароли, выработать схему запоминания своего сложного пароля, в которой можно выделить какие-либо закономерности, и в дальнейшем пользоваться этой схемой.

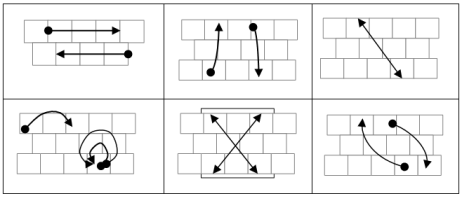

Одним из видов таких закономерностей являются клавиатурные графические паттерны — геометрические закономерности в последовательности клавиш клавиатуры, используемых в паролях. Проще говоря графическим клавиатурным паттерном является «соседство» символов на клавиатуре согласно какому-либо рисунку. Это может быть соседство через символ, по вертикали, диагонали и горизонтали и крест накрест.

В результате исследования были выделены паттерны, представленные на рисунке 1.

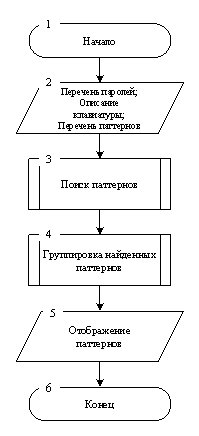

Общий алгоритм программного средства представляет собой блок-схему, изображенную на рисунке 2.

Рис.1. Графические клавиатурные паттерны

Рис. 2. Общий алгоритм программного средства

Краткое описание общего алгоритма программного средства, блок-схема которого представлена на рисунке 2.

Шаг 1. На вход блока 2 поступает 2 перечня (Перечень паролей, перечень паттернов) и 1 описание (описание клавиатуры).

Шаг 2. Происходит вызов процесса поиска паттернов (блок 3).

Шаг 3. Происходит вызов процесса группировки найденных паттернов т. е. устранение дубликатов (блок 4).

Шаг 4. Производится вывод результатов на экран –найденных графических паттернов (блок 5).

Краткое описание алгоритма программного средства, блок-схема которого представлена на рисунке 2.

Шаг 1. На вход поступает 2 перечня и 1 описание (блок 2): Перечень паролей, перечень паттернов, описание клавиатуры.

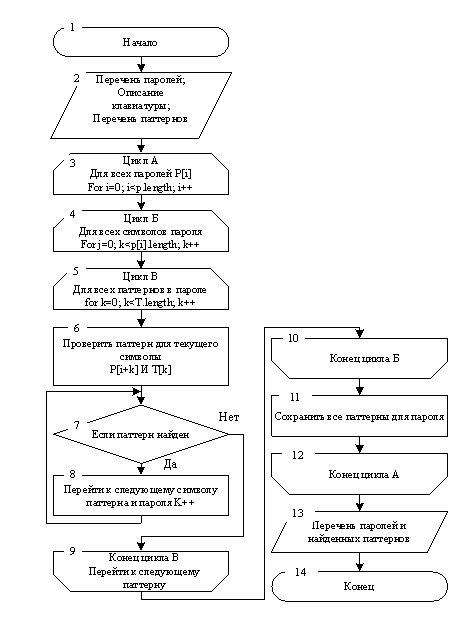

Алгоритм поиска паттернов представлен на рисунке 3.

Шаг 2. Цикл для всех паролей (блок 3). Конец итерации цикла — блок 12.

Шаг 3 (блок 4). Цикл для всех символов в пароле. Конец итерации цикла– блок 10.

Шаг 4. Цикл для всех паттернов в пароле. Конец итерации цикла– блок 9.

Рис. 3. Алгоритм поиска паттернов

Шаг 5. Проверить паттерн для текущего символа (блок 6).

Шаг 6. Если на данный вопрос (блок 7) получен утвердительный ответ, то переходим к следующему символу (блок 8), если нет, то к блоку 9.

Шаг 7. Сохраняем все паттерны для пароля (блок 11).

Шаг 8. Выводим перечень паролей и найденный паттернов (блок 13).

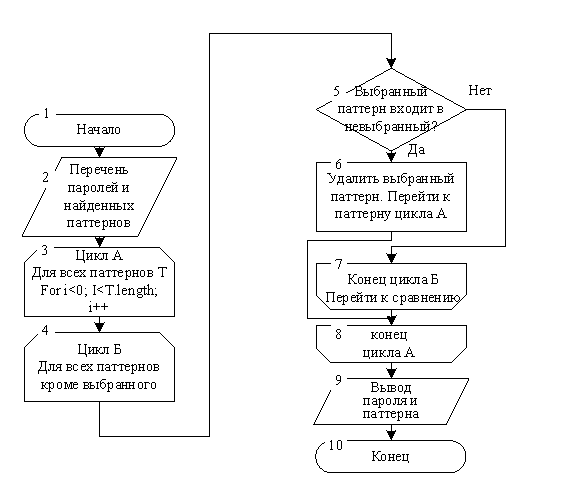

Краткое описание алгоритма программного средства, блок-схема которого представлена на рисунке 4.

Рис. 4. Алгоритм исключения дубликатов

Шаг 1. На вход поступает 2 перечня и 1 описание (блок 2): Перечень паролей, перечень паттернов, описание клавиатуры.

Шаг 2. Цикл по всем паттернам (блок 3). Конец итерации цикла — блок 8.

Шаг 3. Цикл по всем паттернам кроме выбранного (блок 4). Конец итерации цикла — блок 7.

Шаг 4 (блок 5). Если ответ на данный вопрос утвердительный, то удаляем выбранный паттерн (блок 6), если отрицательный, то переходим к блоку 7.

Шаг 5 (блок 9). Выводим пароль и найденный паттерн.

Согласно исследованию [3] было выявлено, что использование базы паттернов позволяет сократить время подбора в более чем в 20 % случаях, при этом время может быть сокращено более чем в 50000 раз.

Литература:

- Багров Е. В. Мониторинг и аудит информационной безопасности на предприятии. Вестник волгоградского государственного университета. Волгоград: 2011, с.54.

- Никишова А. В., Чурилина А. Е. Программный комплекс обнаружения атак на основе анализа данных реестра// Вестник ВолГУ. Серия 10. Инновационная деятельность. Выпуск 6. 2012 г. В.: Изд-во ВолГУ, 2012, стр. 152–155

- D.Schweitzer, J.Boleng, C.Hughes, L.Murphy.- Visualizing Keyboard Pattern Passwords- United States Air Force Academy, 2009.