В сложившемся информационном обществе все большее внимание уделяется процессу передачи информации по открытым каналам связи. Происходит все больше случаев кражи или подмены сообщений, что оказывает негативное воздействие на предприятие. Для организации защищенной передачи информации между территориально распределенными подразделениями предприятия необходимо использовать комплекс программно-аппаратных и организационных мер. В данной статье представлен анализ особенностей разработки и внедрения таких мер.

Ключевые слова: электронный документооборот, информационная безопасность, программно-аппаратные средства защиты

Электронный документооборот позволяет перенести деятельность предприятия в информационное пространство, что значительно оптимизирует бизнес-процессы и увеличивает производительность. Защищенная передача информации подразумевает, что информация в процессе обмена будет доступна строго определенному кругу лиц без возможности ее подмены или искажения в процессе передачи [1].

Для обеспечения защиты электронного документооборота необходимо:

- Категорировать передаваемую информацию

- Оценить потенциально возможного нарушителя и угрозы

- Определить целесообразность защиты передаваемой информации

- Сформировать перечень требований к средствам защиты

- Разработать перечень организационно-распорядительной документации

- Обеспечивать мониторинг угроз и актуальность системы

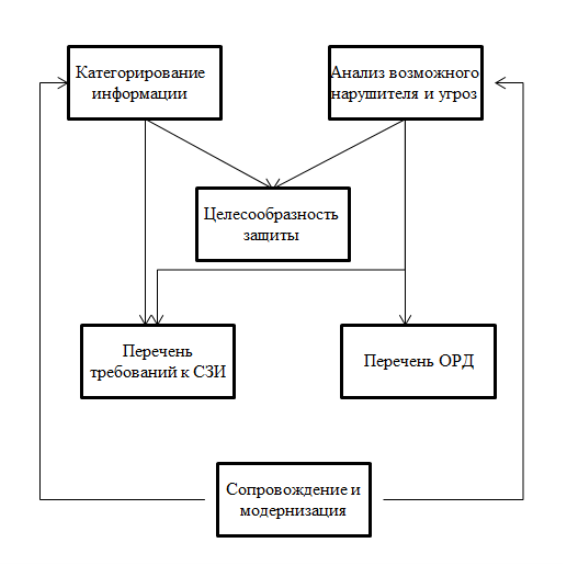

Каждый пункт представленного алгоритма связан с одним из предыдущих и(или) последующих. Структурно данный алгоритм можно представить в виде схемы (Рисунок 1).

Рис. 1. Структурная схема процесса разработки и внедрения системы защиты электронного документооборота

Под категорированием информации подразумевается определение типа передаваемой информации: персональные данные (сотрудников или клиентов), коммерческая тайна, информация ограниченного доступа, общедоступная информация, смешенная и т. д. Каждый тип информации попадает под определенные нормативно-правовые акты и требует различные методы защиты. Так, например, если передаваемая информация является общедоступной или коммерческой тайной данного предприятия, то её защита вообще не регламентируется нормативно-правовой документацией и обеспечивается владельцем по его усмотрению.

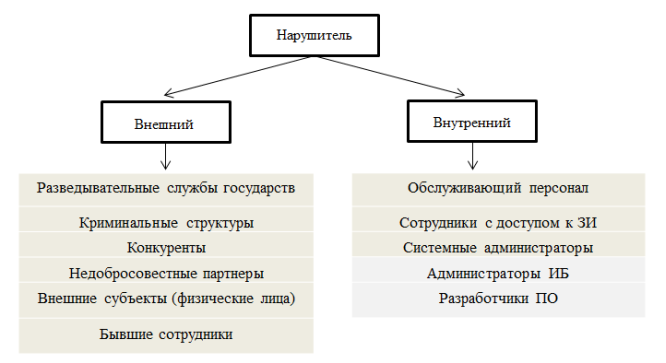

При анализе нарушителей необходимо определить, кто и с какой целью может организовывать атаки. Согласно методическим рекомендациям государственных регуляторов в области информационной безопасности [2], нарушителей можно разделить на внешних и внутренних, каждые из которых делятся на определенные категории в зависимости от их потенциала (Рисунок 2).

Рис. 2. Классификация нарушителей ИБ

Далее на основе анализа нарушителей необходимо произвести анализ угроз. Анализ угроз отвечает на вопрос: «какие угрозы, с какой вероятностью и последствиями может реализовать актуальный для предприятия нарушитель» [3]. При анализе угроз электронного документооборота учитываются следующие факторы:

- Тип передаваемой информации

- Потенциал нарушителя

- Вероятность реализации угрозы

- Последствия от реализации угрозы

Решение о целесообразности защиты принимается на основе анализа нарушителей и угроз. Также учитывается экономическая составляющая: затраты на проектирование системы защиты не должны превышать возможные убытки от компрометации информации [4].

Основным этапом является определение требований к системе защиты информации. Они формируются на основе нормативно-правовых актов и модели угроз. В нормативно-правовых актах требования определены в явном виде, например, «для 3-го уровня защищенности ИСПДн необходим межсетевой экран не ниже 4 уровня». Требования на основе модели угроз формируются специалистом по информационной безопасности или комиссией на основе принятия коллективного решения. Итогом работы специалиста(комиссии) является официальный документ — модель угроз. В качестве примера, фрагмент модели угроз представлен в таблице 1.

Таблица 1

Фрагмент модели угроз

|

Угроза |

Программно-аппаратные средства |

Организационные меры |

|

Угрозы, реализуемые в ходе загрузки операционной системы и направленные на перехват управления загрузкой |

Установка и настройка средств защиты от НСД с функцией доверенной загрузки |

Инструкция администратора ИС. Инструкция пользователя ИС |

|

Угрозы, реализуемые после загрузки операционной системы и направленные на выполнение НСД с применением стандартных функций (уничтожение, копирование, перемещение, форматирование носителей информации и т. п.) операционной системы |

Установка и настройка средств защиты от НСД, установка средств аутентификации |

Инструкция пользователя ИС. Разграничение прав доступа |

|

Угрозы, реализуемые после загрузки операционной системы и направленные на выполнение НСД с применением какой- либо прикладной программы |

Установка и настройка средств защиты от НСД. Установка, настройка и своевременное обновление антивирусного ПО |

Инструкция пользователя ИС. Перечень ПО, разрешенного к установке. Инструкция по организации антивирусной защиты |

|

Угрозы, реализуемые после загрузки операционной системы и направленные на выполнение НСД с применением специально созданных для выполнения НСД программ |

Установка и настройка средств защиты от НСД |

Инструкция пользователя ИС. Перечень ПО, разрешенного к установке. |

Разработкой организационно — распорядительной документации должно заниматься лицо, ответственное за защиту информации. Организационные меры дополняют программно-технические и в некоторых случаях позволяют избежать излишних затрат.

Сопровождение системы заключается в постоянном мониторинге новых угроз, обновлении модели нарушителя, поддержании средств защиты информации в работоспособном состоянии, обновлении антивирусных баз данных, разработке новых организационно-распорядительных документов.

Таким образом, обеспечения информационной безопасности электронного документооборота территориально распределенного предприятия требует комплексного подхода, согласно которому, с одной стороны, система защиты должна полностью удовлетворять нормативно — правовым актам, а с другой — нейтрализовать актуальные угрозы информационной безопасности. Кроме того, защита электронного документооборота является непрерывным процессом, который требует регулярного обновления и актуализации системы защиты.

Литература:

- Гришина, М. В. Организация комплексной системы защиты информации: Учебное пособие.- Гелиос АРВ.-2007.-340 с

- «Базовая модель угроз безопасности персональных данных при их обработке в информационной системе персональных данных» Утверждена заместителем директора ФСТЭК 15 февраля 2008 года..- Электрон.дан. — Режим доступа: http://www.consultant.ru/document/cons_doc_LAW_1228520/

- Ахлюстин, С. Б. Модель нарушителя в задачах анализа надежности информационных систем// Вестник воронежского института МВД.- 2013

- Бердникова О. И. Алгоритм разработки и внедрения системы защиты информации// Вестник Северного (Арктического) федерального университета. Серия: Естественные науки.-2014.-№ 3.-с. 139–142.