В настоящее время анализ сетевого трафика при фильтрации пакетов проводится и на транспортном уровне [1].

Каждый IP-пакет исследуется на соответствие множеству правил. Эти правила устанавливают разрешение связи по содержанию заголовков сетевого и транспортного уровней модели TCP/IP, анализируется и направление передвижения пакета.

Фильтры пакетов контролируют:

− физический интерфейс, откуда пришел пакет;

− IР и (IP-адрес источника);

− IР и(IP-адрес назначения);

− тип транспортного уровня (TCP, UDP, ICMP);

− транспортные порты источника и назначения.

На первом этапе необходимо определить форму и количество данных, на которых будет производиться прогнозирование. Циклический анализ сильно зависит от однородности данных. Используемые данные должны иметь однородную структуру, иначе неоднородность данных при анализе, скорее всего, изменит структуру циклов. Таким образом резкое изменение в работе ВС (например, подключении большого количество хостов или изменение в расписании), которые могут изменить форму циклов, должны учитываться при поиске и оценке аномалии [2].

Поскольку циклический анализ предполагает работу с рядом данных, необходимо сформировать имеющиеся данные по сетевому трафику в виде ряда значений, описывающих изменение объема трафика во времени. Для этого необходимо провести дискретизацию потока трафика.

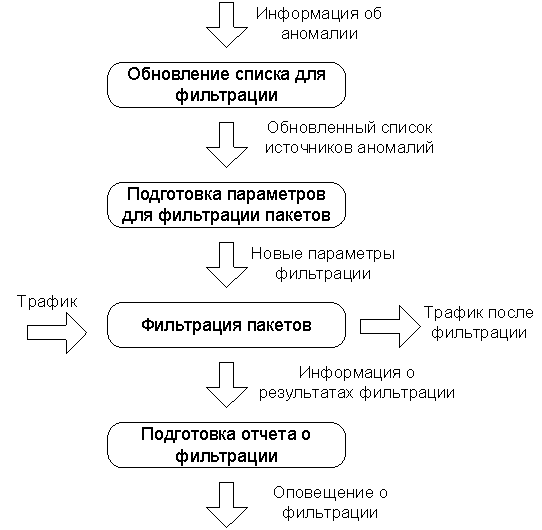

Процесс реагирования может быть представлен в виде трех основных блоков:

− определение необходимости фильтрации;

− фильтрация пакетов;

− подготовка отчета об аномалии.

Необходимость фильтрации определяется на основании информации об аномалии, а также за счет настроек, на основе которых формируются исключения для фильтрации ![]() (список заблокированных источников; источники, которые запрещено блокировать и т. п.). Далее происходит непосредственная фильтрация трафика и подготовка отчета об аномалии.

(список заблокированных источников; источники, которые запрещено блокировать и т. п.). Далее происходит непосредственная фильтрация трафика и подготовка отчета об аномалии.

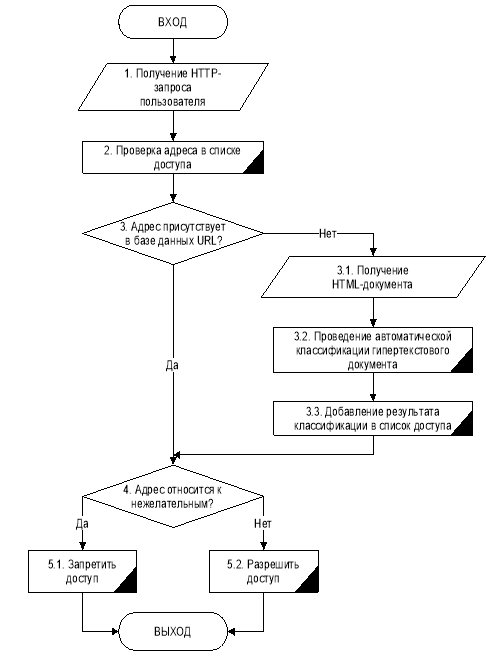

Рассмотрим структуры и блок схемы фильтрации сетевого трафика (рис. 1, рис. 2).

Первым действием является обновление списка для фильтрации. В данном блоке добавляются новые источники в список фильтрации, а также удаляются источники, время блокирования которых истекло. Далее подготавливаются параметры для фильтрации, на основе которых в фильтре пакетов формируются правила фильтрации трафика.

Чтобы различать трафик из разных подсетей, необходимо учитывать IP-адрес и маску подсети. Это позволит индивидуально настраивать фильтрацию трафика для каждой подсети. Также должно быть предусмотрено раздельное отслеживание входящего и исходящего трафика [3].

Поскольку трафик из внешних и внутренних сетей имеет разную информативность и, как следствие, различия при построении модели прогноза, то имеет принципиальное значение разделение трафика из внешней и внутренней сети.

Рис. 1. Структура фильтрации сетевого трафика

Рис. 2. Блок-схема фильтрации сетевого трафика

Таким образом, при поиске аномалий объема сетевого трафика, необходимо использовать следующие характеристики:

− величина отклонения реального трафика от прогнозируемого;

− размер окна для сглаживания реального трафика;

− IP-адрес подсети и маски;

− направление трафика (входящий или исходящий);

− внешняя или внутренняя сеть.

Для определения параметров фильтрации также используется база правил, которая на основе величины аномалии определяет время фильтрации ![]() . В качестве входного параметра используется величина аномалии

. В качестве входного параметра используется величина аномалии ![]() , описанная ранее Пример правил:

, описанная ранее Пример правил:

− ЕСЛИ E = {незначительная} ТО Время блокирования = 1 минута;

− ЕСЛИ E = {высокая} ТО Время блокирования = 120 минут;

Полученные новые параметры фильтрации используются для настройки фильтра пакетов. Также формируется отчет о проведенной фильтрации.

Общая схема формирования правил фильтрации может быть представлена как:

![]() ,

,

где ![]() – сетевые адреса источников аномалии,

– сетевые адреса источников аномалии, ![]() – время фильтрации, определяется в зависимости от величины

– время фильтрации, определяется в зависимости от величины ![]() ,

, ![]() – список исключений фильтрации.

– список исключений фильтрации.

Таким образом, предложена математическая модель прогнозирования трафика на базе циклического анализа временных рядов, позволяющая определять загрузку сети на основе поиска периодичности в сетевом трафике. Разработанная структура программного обеспечение фильтрации сетевого трафика могут быть использованы в системе управления трафика, позволяя анализировать состояние вычислительной сети с целью выявления аномалий в трафике, предупреждая персонал о необходимости принятия мер, по устранению аномалии (ремонт неисправного оборудования, фильтрация трафика и т.п.)

Литература:

1. Платонов В. В. Программно–аппаратные средства защиты информации: учебник для студ. Учреждений выс. Образования/ — М.: Издательский центр «Академия», 2014.

2. Мельников Д. А. Информационная безопасность открытых систем: учебник / – М.: Флинта: Наука, 2013.

3. А. Ю. Щеглов. Защита компьютерной информации от несанкционированного доступа. // Наука и Техника, Санкт–Петербург, 2004.