В статье представляется совокупность компонентов биометрической подсистемы, позволяющая обеспечить защиту информационной структуры.

Ключевые слова: законный оператор, клавиатурный почерк, шаблон клавиатурного почерка, процесс скрытного клавиатурного мониторинга, биометрическая подсистема

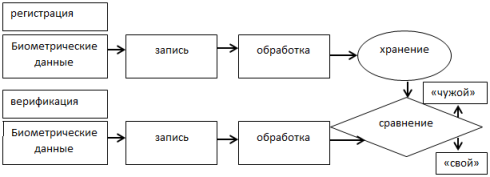

На основе проделанного анализа предлагается следующая архитектура биометрической подсистемы обнаружения подмены законного оператора (Рис. 1.), обеспечивающая процесс получения шаблона почерка и сравнения почерков. Данная архитектура отражает логическую декомпозицию системы на подсистемы.

Рис. 1. Упрощенная архитектура биометрической системы обнаружения подмены законного оператора

Как видно на рисунке, подсистема состоит из нескольких блоков:

- Блок получения и записи клавиатурного почерка оператора. Отвечает за получение временных меток событий нажатия и отпускания клавиш, и отмечает, к какой клавише относятся эти события. Для получения времени возникновения событий используется таймер высокого разрешения, встраиваемый в современные ЭВМ. Данный блок содержит так же фильтр долгих нажатий на клавиши, являющимися выбросами для выборки времени удержаний клавиш.

Важным моментом является точность определения момента возникновения событий клавиатуры. Killourhy и Maxion [1] проводили эксперименты по исследованию влияния разрешения часов при анализе клавиатурного почерка. Они заметили, что коэффициент эффективности, увеличивается приблизительно на 4.2 %, при использовании разрешения таймера 15 мс вместо разрешения таймера 1 мс. Системная погрешность вызывает проблемы, приводящие к погрешностям сбора времени. Следовательно, системы должны быть сделаны устойчивыми к погрешностям выборки времени.

- Блок обработки выборки событий клавиатуры. Отвечает за вычисление усредненных значений времени удержания клавиш. В качестве усредненного значения выбрано математическое ожидание времени удержания клавиши.

- Блок хранения клавиатурного почерка. Позволяет сохранить шаблонные значения клавиатурного почерка операторов в базу шаблонов.

- Блок сравнения текущего клавиатурного почерка и шаблонного. Служит для сравнения почерков, которое основано на расчете Евклидова расстояния и принятия решения об аутентификации и идентификации оператора по результатам сравнения.

Для оценки точности распознавания оператора в разработанной подсистеме рассчитываются ошибки первого (FRR) и второго рода (FAR). FFR (1.1) характеризует вероятность того, что законный оператор не будет узнан подсистемой:

![]() (1.1)

(1.1)

FAR (1.2) характеризует вероятность того, что оператор, который не зарегистрирован в системе, будет признан как законный:

Процесс постоянного скрытного клавиатурного мониторинга требует динамического поступления и обновления данных о клавиатурном почерке. Для этого предложено при возникновении события клавиатуры добавлять в выборку полученное новое значение времени удержания клавиши и удалять первое событие, хранившееся в выборке. Затем, на основе измененной выборки снова происходит сравнение клавиатурных почерков, что позволяет оперативно отреагировать на изменения клавиатурного почерка, например, в случае, если злоумышленник получил доступ к системе.

Проведено исследование известных систем контроля и управления доступом, основанных на аутентификации и идентификации оператора по клавиатурному почерку. Программное обеспечение, выпускаемое компаниями AdmitOneSecurity Inc. (Вашингтон) и Authenware Corp. (Флорида), BioChec (Нью-Йорк) включает в себя алгоритмы аутентификации по клавиатурному почерку клавиатурному почерку, в качестве характеристики почерка используется время между нажатиями клавиш. Почерк распознается во время ввода оператором пароля к системе. Биометрические системы Behaviometric (BehavioSec, Швеция), TypeSense (Deepnet Security, Лондон), DSGatewayTM (Delfigo Security, Бостон), KeystrokeID (ID Control, Нидерланды), Trustable Passwords (iMagicSoftware, Калифорния), основаны на решении дополнить парольную авторизацию распознаванием клавиатурного почерка.

Литература:

- K.Killourhy, The Effect of Clock Resolution on Keystroke Dynamics. / K. Killourhy, R. Maxion // In R. Lippmann, E. Kirda, and A. Trachtenberg, editors, Recent Advances in Intrusion Detection, — volume 5230 of Lecture Notes in Computer Science, 2008- pp.331–350.