Одним из проявлений процесса информатизации общества является масштабное развитие сетевых сервисов. Перед администраторами информационно–вычислительных систем, предоставляющих сервисы, стоит задача обеспечить управляемость и подотчётность этих систем, целостность, доступность и конфиденциальность данных, т. е. обеспечить штатное функционирование системы и максимально исключить факты нештатного функционирования — сетевые аномалии [1]. Сетевые аномалии имеют различные причины и могут быть связаны с деятельностью злоумышленников, некомпетентных пользователей, неисправностью аппаратуры и дефектами программного обеспечения. Существуют видимые аномалии, проявляющиеся непосредственно в некорректной работе информационно-вычислительной системы или аномалии могут и не иметь видимых признаков, но привести к сбоям через длительное время. Аномалии можно классифицировать следующим образом (рис. 1) [2].

Рис. 1. Схема классификации сетевых аномалий

Как видно из классификации, одним из источников сетевых аномалий, нарушающих безопасность сети, является сканирование портов. Сканирование портов маршрутизаторов и персональных компьютеров пользователей позволяет злоумышленникам провести тщательную разведку сети перед атакой. Это позволяет злоумышленникам с большой точностью определить используемые в информационных системах приложения, взаимодействующие с сетью Интернет, чтобы подобрать подходящую уязвимость в программном обеспечении и эксплуатировать ее. Атаки, нацеленные на поиск уязвимых сетевых приложений, зачастую осуществляются с помощью сканирования портов на узлы ИС, имеющие прямой выход в сеть Интернет. В связи с этим вместе с антивирусными решениями, целесообразно применять средства обнаружения сканирования портов.

Основными последствиями сканирования портов являются:

- Получение списка открытых портов,

- Получение списка закрытых портов,

- Получение списка сервисов на портах хоста,

- Предположительное определение типа и версии ОС.

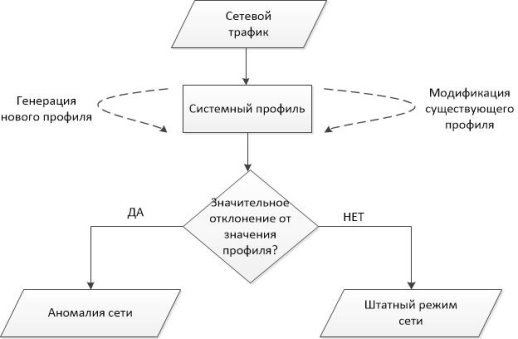

Не существует отдельного класса методов по обнаружению сканирования портов, обычно данная функция включена в системы обнаружения атак [3]. На рис. 2 представлена схема обнаружения сетевых аномалий [4] на основе показателей сетевого трафика.

Рис. 2. Схема обнаружения сетевых аномалий

Общий алгоритм выявления сетевых аномалий может быть описан следующим образом. Данными для анализа является сетевой трафик, представленный как набор сетевых пакетов, в общем случае фрагментированных на уровне IP. Собранные сырые данные в дальнейшем послужат источником при формировании необходимой информации для последующего анализа. Так, полученные данные могут быть агрегированы за определенный временной интервал и нормализованы с целью задания признаковых атрибутов общего вида, которые потребуются при построении текущего профиля активности. Созданный набор признаков сравнивается с набором характеристик нормальной деятельности объекта (пользователя или системы) — шаблоном нормального поведения [5]. Если наблюдается существенное расхождение сравниваемых параметров, то фиксируется сетевая аномалия. В противном случае происходит уточнение шаблона нормального поведения посредством изменения параметров его настройки с учетом текущего наблюдаемого профиля сетевой активности. Описанный выше алгоритм может включать несколько вариантов исполнения для реализации подсистемы проверки на соответствие шаблону нормального поведения. Простейшим из них является процедура сравнения с пороговой величиной, когда накопленные результаты, описывающие текущую сетевую активность, сравниваются с экспертно заданной числовой планкой. В этом подходе случай превышения значений рассматриваемых параметров указанной границы является признаком сетевой аномалии. Стоит отметить, что построение шаблона нормального поведения является трудоемкой задачей и зачастую не всегда выполнимой. Так, на практике оказывается, что не каждое аномальное поведение является атакой [6]. К примеру, администратор сети может применять отладочные утилиты, такие как ping, traceroute, mtr, для диагностики сетевого окружения. Действия подобного рода не преследуют каких-либо нелегальных умыслов, однако системы обнаружения аномалий распознают эту деятельность как аномальную сетевую активность.

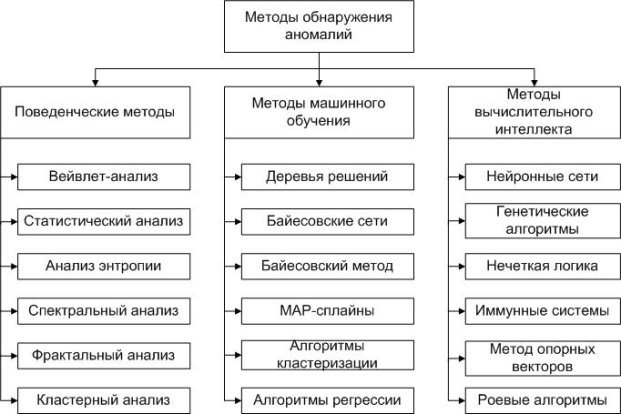

Методов обнаружения аномалий существует огромное количество, а также их модификаций и разновидностей. Была предложена следующая схема классификации методов обнаружения аномалий, представленная на рис.3.

Рис. 3. Классификация методов обнаружения аномалий

Был проведен анализ методов обнаружения аномалий по результатам которого составлена сравнительная таблица.

Таблица 1

Сравнительный анализ групп методов обнаружения аномалий

|

Критерий Метод |

Уровень наблюдения |

Адаптивность |

Верифицируемость |

Устойчивость |

|

Поведенческие методы |

NIDS, HIDS, AIDS, Hybrid |

+ |

+ |

– |

|

Методы машинного обучения |

NIDS, HIDS |

– |

+ |

+ |

|

Методы вычислительного интеллекта |

NIDS, HIDS |

+ |

+ |

– |

В таблице используются обозначения уровня наблюдения появления аномалий в сети:

‒ HIDS — наблюдение на уровне операционной системы отдельного узла сети;

‒ NIDS — наблюдение на уровне сетевого взаимодействия объектов на узлах

‒ сети;

‒ AIDS — наблюдение на уровне отдельных приложений узла сети;

‒ Hybrid — комбинация наблюдателей разных уровней.

По результатам сравнительного анализа было выявлено, что поведенческие методы обладают высокой адаптивностью к новым данным и способны проводить наблюдение на всех выделенных уровнях сети, а следовательно, являются наиболее подходящими для выявления сканирования портов в сети.

Литература:

- Wang Y. A multinomial logistic regression modeling approach for anomaly intrusion detection // Computers & Security. 2005. vol. 24. Issue 8. pp. 662–674.

- Левонский Д. К., Фаткиева Р. Р. Разработка системы обнаружений аномалий сетевого трафика // Научный вестник НГТУ — 2014. — № 3. — с.108–114.

- Контрмеры: защита от сканирования портов [электронный ресурс] / Веб-безопасность, http://256bit.ru/Secure/Glava %202/Index6.html

- Сканирование портов компьютера [электронный ресурс] /Сергей Афанасьев, http://www.ixbt.com/cm/ports_security.shtml

- Никишова А. В. Интеллектуальная система обнаружения атак на основе многоагентного подхода // Вестник Волгоградского государственного университета. Серия 10. Инновационная деятельность.. — 2011. — № 5. — С. 35–37.

- Guan Y., Ghorbani A. A., Belacel N. Y-means: a clustering method for intrusion detection // Canadian Conference on Electrical and Computer Engineering, 2003. vol. 2. pp. 1083–1086.