В статье проводится анализ методов защиты от нарушения целостности информации в сетях передачи данных. На основе анализа случайных и преднамеренных угроз рассмотрены имитационная модель для исследования методов контроля целостности информации.

Ключевые слова: уязвимость, угроза, риск, информационная безопасность, оценки информационной безопасности, целостность

Введение

Широкое использование в сетях ПД зарубежных технологий и оборудования, они делают их зависимыми от уровня информационной безопасности, так как наличие скрытых уязвимостей усиливают опасность несанкционированного вмешательства в их функционирование.

Поэтому проблемы информационной безопасности сетей ПД становятся все более важными и актуальными.

Отсутствие методов оценки информационной безопасности сетей ПД не позволяет их оператором проводить сравнительный анализ затрат на обеспечение информационной безопасности с рисками информационной безопасности, возникающими при отсутствии системы обеспечения информационной безопасности.

В настоящее время развиваются два основных методических направления, которые могут быть использованы для оценки информационной безопасности сетей телекоммуникации:

‒ первое направление основывается на использовании для оценки информационной безопасности совокупности строго определенных требований, которым должны удовлетворять сети ПД (качественные критерии).

‒ второе направление основывается на оценке рисков нарушения отдельных составляющих информационной безопасности позволяющее определить количественные характеристики информационной безопасности сетей ПД (количественные критерии)

Анализ рисков состоит в том, чтобы выявить существующие риски информационной безопасности и оценить их величину (дать им качественную или количественную оценку). В результате выявляются угрозы информационной безопасности с большой вероятностью реализации, приводящие к существенным размерам ущерба.

Оценка риска нарушения целостности СПД является важным методом обеспечения реализации выбранных механизмов обеспечения целостности информации.

Основной задачей оценки риска нарушения целостности СПД является разработка методологии задания угроз СПД и определения потерь вследствие реализации той или иной угрозы нарушения целостности.

Методы реализации потенциальных возможностей защиты процесса передачи данных от угроз нарушения в решающей степени определяются показателями эффективности использования различных механизмов защиты.

В области оценки ИБ СПД развивается в настоящее время два основных методических подхода.

Первый подход основывается на использовании для оценки ИБ СПД совокупности строго определенных требований и свойств, которым должны удовлетворять СПД (качественные критерии). Удовлетворение определенной совокупности требований и свойств определяет соответствие СОИБ определенному фиксированному уровню ИБ СПД.

Второй подход оценки ИБ СПД основывается на анализе рисков нарушения безопасности, предусматривает оценку рисков, связанных с осуществлением угроз безопасности (количественные оценки).

Признавая важность и необходимость использования первых трех из указанных методов, в настоящее время основное внимание уделяется методу имитационного моделирования, в соответствии с которым и могут быть получены характеристики определенных механизмов защиты в условиях тех или иных угроз безопасности.

Для исследования методов оценки риска нарушения целостности была разработана имитационная модель для исследования оценки безопасности при случайных и преднамеренных нарушениях целостности. Для разработки данной программы выбрана среда разработки Borland Delphi.

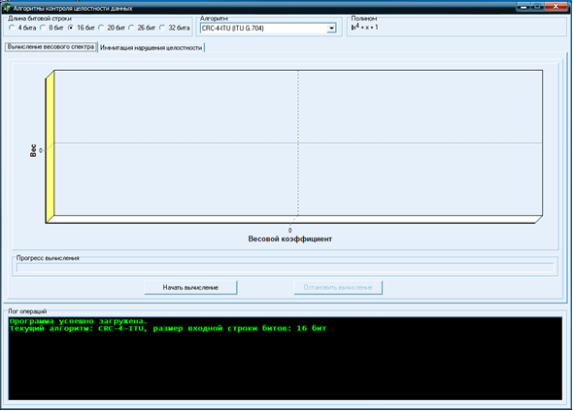

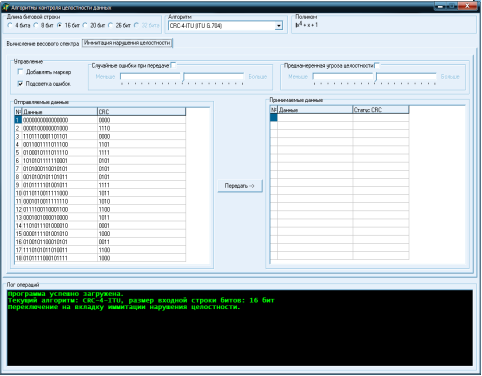

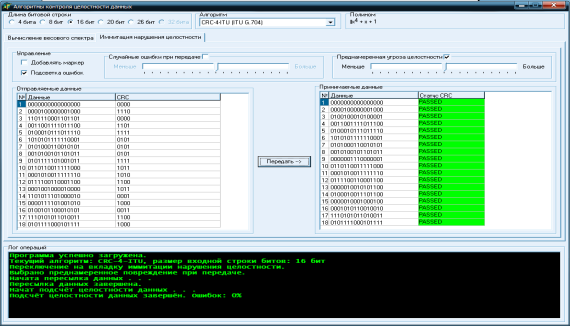

Имитационная модель позволяет реализовать методы оценки рисков и получить результаты не обнаружения ошибок при случайных и преднамеренных угрозах нарушения целостности передаваемых данных. Общий вид программы определения разрешенных комбинации для циклических кодов представлен на рисунке 1 и вид имитационной модели для исследования методов оценки безопасности средств контроля целостности на рисунке 2.

В программе используются алгоритмы проверки нарушения целостности информации при использовании циклических кодов. Также используется алгоритм построения разрешенных комбинаций циклических кодов и определения и их весового спектра. Используется метод маркирования передаваемого сообщения для повышения защищенности от нарушения целостности при преднамеренных угрозах.

Рис. 1. Общий вид программы расчета весового спектра для циклических кодов

Порядок выполнения этапов в имитационной модели нарушения контроля целостности:

1) Выбор длинны строки в битах;

2) Выбор алгоритма проверки нарушения целостности;

3) Формируются выбранное количество строк с проверочным кодом контроля целостности;

4) Выбор варианта нарушения целостности:

4.1)Случайные ошибки при передаче;

4.2)Преднамеренная угроза целостности;

5) Нажать кнопку «Передать»;

6) Вывод результатов на форму.

Рис. 2. Вид имитационной модели для исследования методов контроля целостности

Алгоритм для анализа методов контроля целостности представляет собой:

‒ генератор случайных строк данных;

‒ алгоритм вычисления циклических избыточных кодов;

‒ метод маркирования передаваемого сообщения;

‒ имитацию нарушения целостности информации при случайных и преднамеренных угрозах безопасности;

‒ приемную часть, определяющую возможность не обнаружения ошибки.

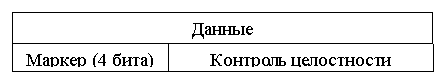

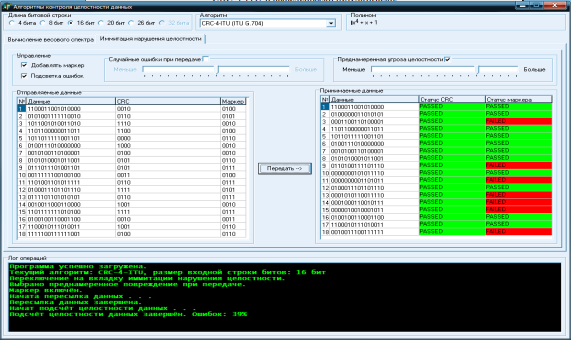

Метод маркирования сообщения позволяет выявить действия злоумышленника. Если злоумышленник знает, что передаваемое сообщение проверяется на целостность одним из алгоритмов контроля целостности, при вычислении контроля целостности для этого сообщения будут использоваться 4 лишних бита (маркер), что в свою очередь будет выявлено программой при анализе сообщения, так как в программе используются расчётные данные контроля целостности без учёта последних 4 битов. Вид сформированного сообщения представлен на рисунке 3.

Рис. 3. Вид сформированного сообщения

К сообщению добавляется маркер, состоящий из 4-х бит вычисленный суммой каждого 2-ого бита блока дынных, т. е. если сообщение состоит из 8-и бит то M = 2-й бит + 4-й бит +6-й бит +8-й бит, где М-маркер.

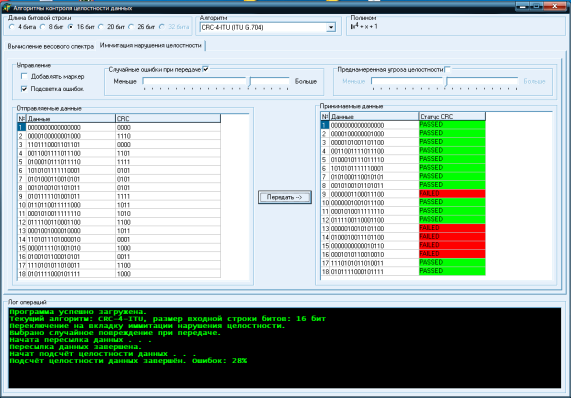

Рис. 4. Вид имитационной модели оценки безопасности при случайных нарушениях целостности

Рис. 5. Вид имитационной модели оценки безопасности при преднамеренных нарушениях целостности

В случаях действия преднамеренных воздействий рассмотренные методы кодирования должны использоваться совместно с методами криптографического преобразования информации создающими условия, при которых лучшей стратегией действия нарушителя, например для внесения не обнаруживаемых ошибок в передаваемое сообщение, обеспечивающей ему наибольший выигрыш, будет стратегия воздействия случайными помехами.

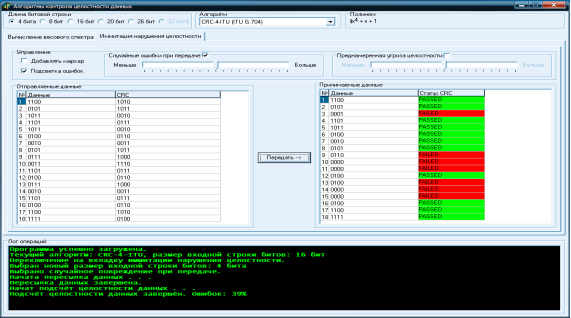

Анализ результатов имитационной модели для исследования методов оценки безопасности при случайных и преднамеренных нарушениях целостности.

Рис. 6. Вид имитационной модели оценки безопасности при случайных нарушениях целостности с использованием циклического избыточного кода CRC-4-ITU и выведенными результатами

Рис. 7. Вид имитационной модели с использованием метода маркирования сообщения при действии преднамеренной угрозы безопасности

Заключение

При имитационном моделировании угроз нарушения целостности информации было выявлено следующее:

‒ При случайных угрозах безопасности есть возможность в 10–15 % передаваемых пакетов получить необнаруженную ошибку, что может привести к нарушению целостности. Для понижения вероятности необходимо использовать образующие полиномы с более высоким кодовым расстоянием — это достигается путем выбора полиномов с более высокой степенью.

‒ При преднамеренных угрозах злоумышленник может получить пакет, изменить данные и если он знает алгоритм используемый для контроля целостности — может пересчитать циклический избыточный код, в следствии чего при приеме ошибка не выявится.

‒ При использовании метода маркирования сообщения значительно увеличивается вероятность обнаружения ошибок.

Литература:

- Новиков А. А., Устинов Г. Н. Уязвимость и информационная безопасность телекоммуникационных технологий. Москва Радио и Связь 2003.-290 с.

- Г. Н. Устинов «Основы информационной безопасности систем и сетей передачи данных». — М: Синтег, 2000 год, 248 стр.;

- В. О. Шварцман. «Актуальные вопросы теории и практики обеспечения информационной безопасности сетей общего пользования». — Электросвязь, 2007 год, 348 стр.;

- Кулаков М. В., Гаранин А. В., Информационная безопасность телекоммуникационных систем (технические аспекты) Учеб.пособие для вузов М.: Радио и Связь 2004

- Домарев В.В Безопасность информационных технологий: методология создания систем защиты / В. В. Домарев. — М.: СПб; Киев:DSDifSoft, 2001–688с.

- Б. Б. Фомин, С. Г. Харченко. «Современные подходы к методологии оценки риска», М: РАГС, 2006 год, 161 стр.;

- Фунтиков Д.А Обеспечение ИБ в сетях с коммутацией пакетов. Москва «Радио и связь» 1999. -155с.