Ключевые слова: системы электронного документооборота, методы разграничения прав доступа, ролевая модель доступа, метка доступа

В настоящее время в деятельности каждого предприятия возникает потребность в оптимизации документооборота, управлении информацией на всех стадиях её жизненного цикла, а также осуществления полного контроля обрабатываемой информации. Эти потребности привели к возникновению высокого спроса на использование систем электронного документооборота (СЭД), которые позволяют существенно повысить эффективность выполнения управленческих процедур при минимальных финансовых и временных затратах. К сожалению, при достаточно высокой актуальности СЭД, безопасности обрабатываемой в ней информации не уделяется должного внимания. Целью этой работы является проектирование эффективной модели разграничения прав доступа для систем управления документооборотом.

Главное назначение СЭД заключается в организации надежного хранения электронных документов, а также обеспечения работы с ними, исходя из этого СЭД должна реализовывать разграничение доступа конечных пользователей к электронным документам в зависимости от пользовательской компетенции, назначенных полномочий и прочих дополнительных условий. Защищенность СЭД обеспечивается с помощью комплекса программных и технических средств, осуществляющих защиту информации, а также процессов предотвращения доступа к ней от не уполномоченных пользователей системы. Современные подходы к рассмотрению угроз безопасности информации в СЭД с позиций действий злоумышленника, которые ограничены угрозами утраты доступности, целостности и конфиденциальности информации, а также подтверждения юридической значимости документа не в полной мере учитывают свойства электронного документа, структуру и этапы его обработки, в связи с чем угрозы, производимые на СЭД можно разделить на соответствие следующим требованиям:

− конфиденциальности ЭД — доступность электронного документа (ЭД) должна обеспечиваться только пользователями или же процессами, обладающими соответствующими полномочиями;

− целостности ЭД — неизменность системных атрибутов ЭД, четко идентифицирующего его в системе, а также прочих элементов ЭД сквозь все этапы его жизненного цикла, независимо от применяемых способов и средств обработки документа в СЭД;

− доступности ЭД — возможность обеспечения доступа к ЭД или его элементам, представления их в обозначенной форме за определенное количество времени.

Все компоненты СЭД подвержены обширным видам угроз, где каждая угроза имеет способность наносить ущерб компонентам СЭД, следовательно, деятельности организации в целом. Различные виды угроз должны быть идентифицированы, а также определен их уровень и оценена вероятность возникновения в СЭД. Сводный перечень возможных угроз и оценка вероятности их реализации лежат в основе формулирования требований к системе обеспечения безопасности СЭД. Перечень угроз и их вероятность наступления приведены ниже в таблице 1.

Таблица 1

Сводный перечень ИБ угроз ивероятность их наступления

|

Наименование угрозы |

Вероятность наступления |

|

Остановка функционирования системы в результате некорректных действий администратора СЭД |

Высокая |

|

Получение неправомерного доступа к ЭД |

Высокая |

|

Получение информации о специфике организации документооборота в организации |

Высокая |

|

Выполнение присвоения чужого пользовательского идентификатора |

Средняя |

|

Уязвимость системы к различного рода сетевым атакам |

Средняя |

|

Перехват трафика |

Низкая |

Исходя из всего вышесказанного можно сделать следующий вывод, что ключевым требованием, которое стоит предъявлять к современным СЭД, является обеспечение разрешенному набору пользователей доступа к ЭД, средствам взаимодействия и их обработки.

Модель угроз, представленная выше, позволяет сформировать необходимые уровни защиты, которые должны отвечать за обеспечение безопасности хранимой информации в СЭД:

− первый уровень защиты — уровень организационно-технических мер, которые направлены на поиск и устранение возможных действий, приводящих к возникновению угроз безопасности информации в СЭД;

− второй уровень защиты — уровень непосредственного контроля над взаимодействием и обработкой ЭД;

− третий уровень — уровень, отвечающий за устранение последствий уже реализованных угроз. Должен обеспечивать возможность восстановления состояния ЭД или же полного восстановления ЭД в системе за минимальное количество времени.

В основе каждой СЭД должны быть заложены механизмы защиты от основных угроз, которые обеспечивали бы выполнение следующих критериев безопасности ЭД: обеспечение целостности, сохранности, безопасного доступа, подлинности документов, а также протоколирование производимых операций пользователями в СЭД. Для обеспечения безопасности информации используют следующий набор методов защиты:

− Препятствие — метод физического ограничения доступа злоумышленнику к защищаемой информации;

− Управление доступом — набор методов защиты информации, которые должны быть направлены на противостояние всем возможным путям несанкционированного доступа к информации. Включает в себя следующие функции по защите данных:

- Идентификации пользователей, с помощью присвоения каждому субъекту системы персонального идентификатора;

- Определение подлинности объекта или субъекта на основе предъявленного им идентификатора;

- Проверку полномочий;

- Разрешение и создание условий работы в пределах установленного регламента;

- Функцию регистрации обращений к защищаемым ресурсам;

- Реагирование при попытках выполнить несанкционированные действия.

− Механизмы шифрования данных — использование методов криптографии для защиты данных ИС. Методы этого типа защиты все чаще и более широко начинают применяться при передаче и обработке, а также для хранения информации. Данный метод является единственно надежным при выполнении передачи информации по каналам связи;

− Принуждение — метод защиты, при котором рядовые пользователи и администраторы информационной системы должны соблюдать набор правил по работе с данными и использовании защищаемой информации, находясь под угрозой материальной, административной или уголовной ответственности;

− Побуждение — метод защиты, который направлен на побуждение пользователей информационной системы не нарушать установленного порядка работы с системой за счет соблюдения моральных и этических норм.

Рассмотренные выше методы обеспечения безопасности ИС реализуются на практике с помощью применения технических, программных, организационных, законодательных и морально-этических средств защиты. Основное внимание при рассмотрении задачи организации защиты данных от НСД стоит обратить на программные и организационные средства защиты. К программным методами защиты относятся:

− Методы авторизации;

− Методы разграничения прав доступа;

− Методы шифрования данных;

− Внедрение ЭЦП.

Исходя из вышесказанного можно сделать вывод, что основными средствами защиты от утечки данных в СЭД являются организационные меры по ограничению доступа к сущностям ЭДО.

В данной̆ работе выполняется модификация базовой модели ролевого разграничения доступа с учетом специфики веб-приложений и введением сущности «уровень доступа».

Для начала определим понятия стандартной модель ролевого разграничения прав доступа. RBAC0 задается набором элементов {U, R, P, S, UA(U), PA(R), user(S), roles(S)}, в котором:

− U — множество пользователей;

− R — множество ролей;

− Р — множество прав доступа на объекты системы;

− S — множество сессий пользователей;

− UA: U → 2R — это функция, которая определяет список ролей, на который может быть назначен каждый из пользователей;

− PA: R → 2P — функция, определяющая множество прав доступа для каждой из ролей, при этом ∀p ∈ P, ∃r ∈ R такой, что p ∈ PA(r);

− user: S → U — функция, которая идентифицирует пользователя, от имени которого авторизована каждая из активных сессий;

− roles: S → 2R — функция, представляющая множество пользовательских ролей, на которые назначен каждый из пользователей в текущей активной сессии, при этом в каждый из моментов времени ∀s ∈ S выполняется следующее условие: roles(s) ⊆ UA(user(s)).

Для внедрения в базовую модель ограничения по уровню доступа (метки доступа) и применимости данной модели для систем, работающих по тонкому клиенту введем, к ранее используемым элементам системы, следующий набор новых элементы:

− Rq — множество отправляемых HTTP-запросов;

− (L, ≤) — решетка уровней конфиденциальности, например: {U, C, S, T} и выполняется условие U < C < S < T, где:

- U — нет заданного уровня конфиденциальности;

- C — конфиденциально;

- S — секретно;

- T — совершенно секретно.

− с: U → L — функция, определяющая уровень доступа текущего пользователя;

− с: Rq → L — функция, определяющая уровень конфиденциальности объекта доступа;

− A = {read, write} — представляет набор видов доступа;

− R = {x_read x ∈ L} ∪ {x_write x ∈ L} – множество ролей;

− Р = {(rq, read) | rq ∈ Rq} ∪ {(rq, write) rq ∈ Rq} – описывает множество прав доступа.

Зададим иерархию на множестве ролей R, при этом выполняется условие, что иерархии ролей {x_read x ∈ L} и {x_write x ∈ L} на указанных множествах будут независимы.

Иерархией на множестве ролей R в соответствии с понятием либерального мандатного подхода к разграничению доступа называют отношение частичного порядка «≤», где для r, r' ∈ R должно быть справедливо неравенство r ≤ r', при выполнении одного из условий:

− r = x_write, r' = x_write и х' ≤ х;

− r = x_read, r' = x'_read и х ≤ х’.

Исходя из требований либерального мандатного управления доступом для множества запросов Rq зададим иерархию на множестве ролей R, где в виде ограничений будут использованы следующий набор функций: UA(), roles() и PA().

Зададим определение информационного потока для мандатного разграничения доступа. Информационный поток существует только в том случае, когда от запроса rq ∈ Rq к запросу rq' ∈ Rq существуют роли безопасности r, r' ∈ R и пользовательская сессии s ∈ S такие, что выполняется следующее утверждение (rq, read) ∈ PA(r), (rq', write) ∈ PA(rq') и r, r' ∈ roles(s).

Из описанной выше модели управления правами доступа можно вывести следующее утверждение, говорящее о том, что невозможно реализовать запрещенные информационные потоки от выполняемых запросов с более высоким значением уровня доступа к запросам с уровнем конфиденциальности ниже запроса источника. А также, если модель RBAC выполнена в полном соответствии требованиям либерального мандатного управления доступом, то для всех запросов rq, rq' ∈ Rq, таких, что выполняется условие c(rq) > c(rq'), будет невозможно возникновение информационного потока между rq и rq’.

На основе проведённой адаптации ролевой модели доступа для работы с web-приложениями и доработкой ее через введение понятия «уровень доступа» выполним построение функциональной модели модуля обеспечения доступа в СЭД, схема которой приведена на рис. 1.

Рис. 1. Схематичное представление информационных потоков в модуле доступа

В данной модели каждый пользователь при выполнении процесса авторизации в СЭД обязан выбирать уровень доступа из доступных для указанной учетной записи. Данная операция реализуется с помощью модуля «Контроль уровня доступа». Для доступа к данным и назначенным на пользователя бизнес-процессам пользователь должен совершить вход в систему под соответствующей учетной записью, при этом должна быть обеспечена полная изолированность процесса обработки данных для различных пользовательских сессий. Процесс выбора уровня конфиденциальности для работы в системе выполняется до получения доступа к данным СЭД из-за того, что до получения доступа к объекту системы пользователь должен пройти процедуру входа в систему. После операции входа в систему выполняется ассоциация пользователя СЭД со списком существующих и, на которые, назначен пользователь, ролей.

При осуществлении операции взаимодействия с конечным элементом системы, будь то, файловый документ, сущность типа бизнес-процесс (workflow) и прочими объектами СЭД, выполняются следующие шаги для принятия решения о предоставлении доступа:

− Операция обработки обращений к модулю кэш-безопасности. В случае, если в недавнем времени выполнялось обращение от текущего пользователя к запрашиваемому файлу с набором {метка доступа, множество ролей доступа}, то данный модуль изначально выполняет поиск записи о генерации прав доступа к объекту. Если запись будет успешно найдена, то решение о разрешении или же запрете доступа возвращается на сторону обработчика получения данных узла.

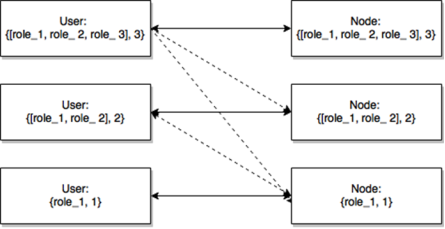

− Операции обращения к модулю сервер безопасности. Данный модуль запрашивается только в случае, если записи о доступе не было найден в кэше-безопасности. Этот компонент выполняет запрос прав доступа на объект в соответствии со списком ролей доступа сотрудника и назначенных ролей на объекте доступа, а также выполняет сравнение меток доступа в соответствии с правилами доступа, описанными в модели мандатного RBAC и представлена на рис. 2.

Рис. 2. Модель обращений субъектов к объектам доступа в мандатной модели RBAC

Значение уровня метки доступа имеет решающее значение при принятии решения о разрешении или запрете доступа к объекту СЭД. В случае, если значение меток доступа между субъектом и объектом доступа строго совпадают, а также пользователь назначен на одну из множества настроенных ролей доступа объекта, в этом случае доступ разрешается. Иначе, если пользователь назначен на одну из множества настроенных ролей доступа объекта, но значение метки доступа строго меньше — доступ к объекту запрещается. Если же значение метки доступа будет строго больше значения метки доступа у субъекта и наличии выдачи права доступа на просмотр, чтение или изменение объекта списку ролей, на которые назначен пользователь — доступ выдается только на чтение.

Таким образом, в ходе исследования было определено следующее:

-

Выведена безопасная модель мандатного ролевого разграничения прав доступа на основе модифицированной модели ролевого разграничения прав доступа. В рамках разработки модели были введены новые понятия в модифицированную RBAC модель для web-приложений:

- (L, ≤) — решетка уровней конфиденциальности;

- с: U → L — функция, отражающая текущий уровень доступа пользователя;

- с: Rq → L — функция, представляющая текущий уровень конфиденциальности объекта доступа.

- Выведено утверждение о невозможности реализации запрещенных потоков данных от исполняемых запросов с более высоким уровнем конфиденциальности к запросам с уровнем конфиденциальности ниже запроса источника. Данное утверждение обосновывает корректность разработанной модели и удовлетворяет требованиям мандатной модели разграничения прав доступа.

- В связи с тем, что разработанная модель доказывает свою эффективность в формировании защищенного обеспечения движения информационных потоков, можно использовать ее для разработки модуля обеспечения безопасности ЭД в СЭД.

Литература:

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных М.: ФСТЭК России, 2008. — 70 c.

- Зегжда Д. П. Основы информационной безопасности систем» / Д. П. Зегжда. — М.: Горячая линия — Телеком, 2000. — 452 c.

- Куняев Н. Н. Конфиденциальное делопроизводство и защищенный электронный документооборот: учебник / Н. Н. Куняев. — М.: Логос, 2011. — 452 c.

- Минаев В. А. Информатика: Средства и системы обработки данных / В. А. Минаев. и др. — М.: Маросейка, 2008. — 544 c.

- Минин И. В. Защита конфиденциальной информации при электронном документообороте: учебное пособие / И. В. Минин, О. В. Минин. — Новосибирск: Изд-во НГТУ, 2011. — 20 c.

- Петренко С. А. Политики информационной безопасности / С. А. Петренко, В. А. Курбатов. — М.: Компания АйТи, 2006. — 400 c.

- Грушо А. А. Теоретические основы защиты информации / А. А. Грушо, Е. Е. Тимонина. — М.: Яхтсмен, 1996. — 192 c.

- Соколов А. В. Защита информации в распределенных корпоративных сетях и системах / А. В. Соколов, В. Ф. Шаньгин. — М.: ДМК Пресс, 2002. — 656 c.

- Филяк П. Ю. Системы электронного документооборота, ЕСМ — системы: учебное пособие / П. Ю. Филяк. — Сыктывкар: Изд-во Сыктывкарского гос. ун-та, 2014. — 108 c.

- Шаньгин В. Ф. Комплексная защита информации в корпоративных системах. Учеб. Пособие / В. Ф. Шаньгин. — М.: ИД «Форум»: Инфра-М, 2010. — 592 c.

- Щеглов А. Ю. Модели, методы и средства контроля доступа к ресурсам вычислительных систем. Учебное пособие / А. Ю. Щеглов. — Санкт-Петербург.: Университет ИТМО, 2014. — 95 c.

- Зайцев А. П. Технические средства и методы защиты информации: Учебник для вузов / А. П. Зайцев. и др. — М.: ООО «Издательство Машиностроение», 2009. — 508 c.

- Щеглов К. А. Непротиворечивая модель мандатного контроля доступа // Известия ВУЗзов. Приборостроение / К. А. Щеглов, А. Ю. Щеглов. — Санкт-Петербург.: Университет ИТМО, 2014. — c.

- Щеглов К. А. Новый подход к защите данных в информационной системе // Изв. вузов. Приборостроение / К. А. Щеглов, А. Ю. Щеглов. — Санкт-Петербург.: Университет ИТМО, 2015. — 10 c.

- Бисюков В. М. Защита и обработка конфиденциальных документов: учебное пособие / В. М. Бисюков. — Ставрополь: СКФУ, 2016. — 153 c.