В статье рассматриваются возможные методы защиты цифрового видеопотока при его передаче в компьютерных сетях. На сегодняшний день существует два основных направления решения задачи защиты информации: криптография и стеганография. Цель криптографии — сокрытие содержимого сообщения за счет его шифрования. При стеганографии скрывается сам факт существования тайного сообщения.

Ключевые слова: видеопоток, шифрование, сеть, преобразование видеопотока, графическая информация.

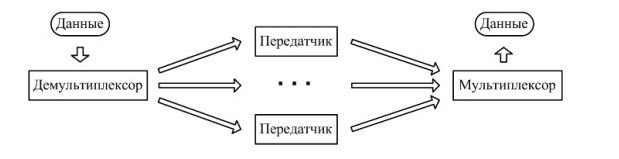

При передаче видеопотока через компьютерную сеть неизбежно возникает вопрос ее защиты. Часто решением этого вопроса становится шифрование пересылаемых данных. Но не все традиционные системы шифрования могут использоваться для защиты видеопотока. Альтернативным вариантом защиты может использоваться система мультиплексирования трафика (рисунок 1).

Рис.1. Модель системы мультиплексирования трафика

Система работает за счет разделения секрета между промежуточными узлами в сети, а в роли проекции выступают производные части изначальных данных, полученных в результате сегментирования. В такой схеме в качестве единицы исходных данных выступает один кадр, вырванный из общего видеопотока. Любой алгоритм сегментирования строится на разбиении всех пикселей изображения на определенное количество непересекающихся уровней. Главным вопросом в таком алгоритме является поиск оптимального способа разбиения, в котором перехваченная аналитиком информация не представляла б никакой ценности. Ключом к ответу на данный вопрос является возможность восстановления изначального изображения на основе неполного числа проекций посредством методов интерполяции и экстраполяции.

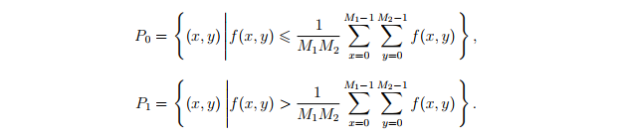

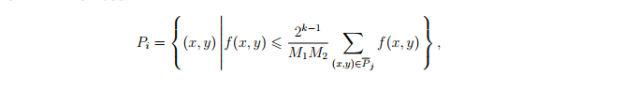

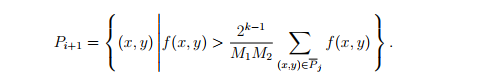

Целью восстановления изображения h(x, y), скомпонованного из проекций, является получение из него при помощи некоторой обработки изображения fb(x, y), которое близко к идеальному изображению f(x, y) по заданному критерию. В результате проведенных исследований был предложен способ образования проекций на основе значения f(x, y). Каждая проекция в результате сегментирования будет включать в себя точки из определенного диапазона яркости, число которых определяется числом проекций. В схеме с двумя проекциями эти классы задаются следующим образом:

А для случая произвольного числа n = 2k (k > 1) проекций определение классов происходит рекуррентно:

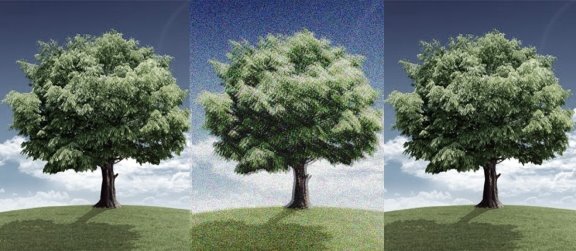

Здесь Pj — это класс, полученный для схемы с 2 k−1 проекциями, т. е. j ∈ 0; 2k−1, а i = 2j. Поскольку при переходе точки из изображения в проекцию её координаты сохраняются, некоторое количество точек в проекции будет не определено, т. е. будут образованы «яркостные» разрывы. Такие разрывы не обеспечивают нужного результата, а дисперсия нестыковок интерполяции при увеличении количества проекций в сети растет быстрее, чем при случайном разрыве. Помимо этого, исходя из неслучайного выбора данных в проекцию, возможность линейного прогноза отсутствующей информации исключена. При этом восстановить исходное изображение по неполному количеству проекций можно с помощью построения интерполяционной функции изображения по каждой паре известных соседних точек и расчёте значений в неизвестных точках между ними по построенной функции. Причем, с увеличением количества сегментов полученных пользователем системы, качество полученной оценки исходного изображения должно расти (рисунок 2). Такой метод используется в качестве фильтра Microsoft DirectShow, который предназначен для преобразования кадров исходного видеопотока посредством яркостного сегментирования.

Рис. 2. Пример работы метода обеспечения доступности (рис. 2а — один сегмент исходного изображения после интерполяции; 2б — 16 из 256 сегментов исходного изображения после интерполяции, рис. 2в — исходное изображение)

Существует две основные причины защиты движения цифрового видеопотока в сети — частичный или полный запрет на использование криптосредств в некоторых странах и защита прав собственности на видеофайл, представленный в цифровом формате. Первая причина стала толчком в развитие нового витка стеганографии (полного сокрытия факта передачи информации), вторая причина привела к появлению нового средства защиты — цифрового водяного знака (рисунок 3), который не виден человеческому глазу. ЦВЗ помогает контролировать движение видеофайла и его использования тем или иным участником сети.

Рис. 3. Пример цифрового водяного знака (слева нормальное изображение, справа помеченное, в центре разница между изображениями с увеличенной яркостью)

Цифровой водяной знак может применяться для защиты видеофайла от копирования и несанкционированного использования. Невидимые для человеческого глаза ЦВЗ анализируются специальным декодером, который анализирует их на предмет корректности. В коде знаков может содержаться информация о правообладателе, его адрес или еще какие-либо определяющие данные. ЦВЗ используют не только для защиты видеопотока, но и для сохранения авторского права на неподвижных изображениях.

Существует предположение, что нарушитель может получить несанкционированный доступ к единственному физическому каналу из всего множества каналов задействованных в системе мультиплексирования трафика, и не имеет доступа к остальным каналам. То есть, он имеет возможность для анализа, блокирования и модификации всей информации, передаваемой по этому каналу. В случае передачи видеоинформации задача её анализа естественным образом сводится к задаче анализа отдельных кадров. Но поскольку по каждому из каналов передаётся лишь некоторая проекция исходного кадра, задачей нарушителя станет возможное восстановление исходного кадра на основе перехваченной им проекции.

В случае если нарушитель сможет успешно справиться с этой задачей, он фактически получит доступ и ко всему потоку видеоинформации в целом, что приведет к нарушению конфиденциальности передаваемой видеоинформации. Блокирование и модификация одного из сегментов видеоинформации нарушителем в свою очередь может повлечь нарушения целостности и доступности видеоинформации. Таким образом, возникает вопрос, насколько устойчив разработанный метод обеспечения доступности видеоинформации к атакам нарушителя.

Для получения ответа на поставленный вопрос, были исследованы возможные методы восстановления исходного кадра на основе его произвольной проекции. Для того чтобы использовать методы цифровой обработки изображений для решения поставленной задачи восстановления исходного кадра была предложена следующая аналогия (рис. 4). В случае метода защиты конфиденциальности, сам метод представляет искажающую систему, а в задачи нарушителя входит восстановление исходного изображения, в то время как для метода обеспечения доступности уже действия нарушителя представляют искажающую систему, в задачи законного получателя входит восстановление исходного изображения.

Рис. 4. Модель искажения и восстановления изображений

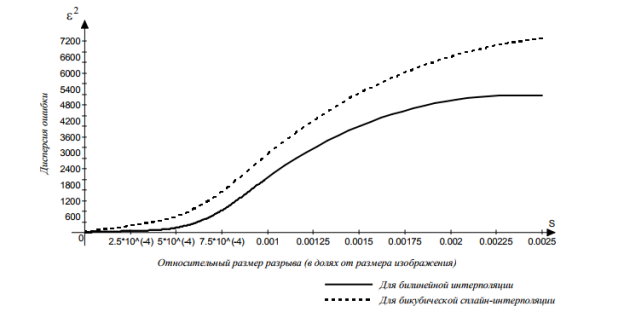

Для оценки эффективности методов восстановления и как следствия методов защиты был выбран психовизуальный критерий качества. В качестве методов восстановления изображения рассматривались методы билинейной интерполяции, бикубической интерполяции сплайнами и экстраполяции линейным прогнозированием. В результате исследований были получены следующие результаты:

‒ Бикубическая интерполяция сплайнами позволяет добиться минимума 2 ε при интерполяции проекций равномерной сегментации.

‒ Была построена зависимость роста 2 ε при увеличении относительного размера разрыва (рис. 5)

‒ В некоторых случаях искомый результат можно получить экстраполяцией разрывов, однако в случае проекций, образованных яркостной сегментацией, экстраполяция разрывов неэффективна.

Рис. 5. Результаты интерполяции случайного одиночного разрыва в среднем по стандартному набору из 24 изображений Kodak Lossless True Color Image Suite, 256 градаций яркости

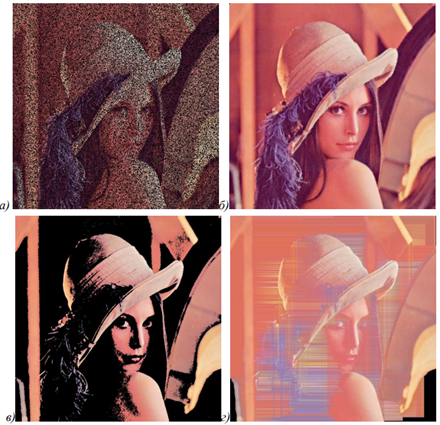

Данные результаты хорошо согласуются с психовизуальным критерием качества восстановления (рисунок. 6).

Рис. 6. Пример билинейной интерполяции разрывов (рис. 14а — проекция случайной сегментации, рис. 14б — результат интерполяции проекции 14а; 14в — проекция яркостной сегментации, рис. 14г — результат интерполяции проекции 14в), n 2

Таким образом, разработанные методы защиты обладают следующими отличительными особенностями:

‒ Основываются на свойстве структурной избыточности распределенных сетей;

‒ Обеспечивают защиту на уровне содержания информации;

‒ Позволяют решать поставленную задачу без применения криптографических алгоритмов;

‒ Используют бесключевое преобразование информационного потока;

‒ Программная реализация представленных методов предъявляет минимальные требования к вычислительным ресурсам.

Заключение

Передача информации через компьютерные сети не всегда безопасна. Файлы могут попасть в чужие руки, быть заражены вирусами или использоваться не по назначению. Различают три основных группы проблем защиты информации:

‒ Нарушение конфиденциальности — некоторые файлы имеют высокую ценность для владельца, использование их другими лицами может принести финансовые убытки или эмоциональное потрясение владельца;

‒ Нарушение целостности — нанесение информации некоторых повреждений, после которых она не может быть воспроизведена на компьютере;

‒ Нарушение доступности — выведение из строя некоторых программ или компонентов компьютера, что приводит к невозможности доступа к запрашиваемой информации или выведение неверных данных о ней.

Решение проблем защиты цифровой информации является приоритетным для многих разработчиков ПО. Наряду с разработкой мер защиты, также работают и злоумышленники, которые ежечасно разрабатывают новые способы хищения пересылаемой в сети информации. Для предотвращения потери файлов нужно придерживаться следующих правил:

‒ Пересылать информацию по защищенной сети;

‒ Предотвращать доступ к информационным ресурсам неустановленным пользователям;

‒ Использовать шифрование пересылаемых файлов;

‒ В изображения и видео вставлять цифровой водяной знак;

‒ Не открывать файлы, полученные от неизвестных пользователей;

Эти действия помогут предотвратить потерю ценных данных. Для полной сохранности файлов рекомендуется хранить их копии на нескольких носителях — внешних накопителях или дисках. Стоит обратить внимание на то, что потерянная информация, зачастую, не может быть восстановлена. Пользоваться сетью интернет для пересылки файлов следует крайне осторожно.

Литература:

- Сергиенко В. С., Баринов В. В. Сжатие данных, речи, звука и изображений в телекоммуникационных системах: Учебное пособие. — М.: ИП «РадиоСофт», 2009

- Кругль Г. Профессиональное видеонаблюдение. Практика и технологии аналогового и цифрового CCTV, 2-е издание — М.: Секьюрити Фокус, 2010

- Грибунин В. Г., Оков И. Н., Туринцев И. В. Цифровая стеганография. — М.: СОЛОН-Пресс, 2002.

- Электронный ресурс https://ru.wikipedia.org/wiki/Цифровой_водяной_знак

- Электронный ресурс https://ru.bmstu.wiki/Сокрытие_данных_методами_стеганографии