В статье рассматриваются различные нестандартные методы аутентификации, которые еще не заняли свою нишу на рынке. Для сравнения методов производится 2-этапный анализ в соответствие с выбранными параметрами. На первом этапе предлагается выявить наиболее безопасный метод в ходе сравнения по распространенным векторам атак. На втором этапе производится анализ методов с точки зрения выбора потенциального покупателя системы, основанном на том или ином методе.

Ключевые слова: аутентификация, биометрия, графическая аутентификация, OneTimePassword, векторы атак, безопасность методов аутентификации, параметры аутентификации, безопасность карточных данных, аутентификация банковских карт.

This article gives an overview of unusual authentication methods. Most of them is not really takes their market niche. This comparison is based on the 2-stages analysis according with specified parameters. The first stage includes choosing of the most secure method by attach vectors. The second stage is based on the methods comparison by customer requirements.

Keywords: authentication, biometric, graphical, OneTimePassword, attack vectors, security, authentication parameters, card data security, bank card authentication.

В современном мире периодически возникают сообщения о новых вирусах, хищениях баз данных, взломах серверов и получении доступа к закрытой информации сторонними пользователями. По данным [1] TrendMicro Inc 2016 год стал годом с рекордным количеством взломов с потерей в среднем 140 тыс. долларов за атаку. Среди всех хищений данных можно выделить отдельную группу — кражу банковских данных, в частности данных по пластиковым картам.

В качестве одного из механизмов защиты данных стоит рассматривать процедуру аутентификации держателя карты в системе. Многофакторная (от двух и более факторов) аутентификация рассматривается как более эффективная, в отличие от проверки только одного фактора (чаще всего пароля). В данной статье будут рассмотрены исследования, направленные на усовершенствование существующих методов многофакторной аутентификации пользователей банковских карт, а также их сравнительная характеристика.

Для оценки методов аутентификации можно использовать несколько наборов критериев. В первом случае, параметрами оценки будут выступать качественные критерии — надежность метода, средняя стоимость решения с участием исследуемого фактора, удобство пользователя, универсальность решения и способ применения. Каждый из этих параметров позволяет определить применимость того или иного метода аутентификации к бизнес-условиям заказчика. Описание качественных критериев приведено в таб. 1.

Таблица 1

Описание качественных критериев сравнения методов аутентификации

|

Название критерия |

Описание |

|

Надежность |

Показатель, равный вероятности того, что владелец записи сможет успешно пройти аутентификацию [2]. |

|

Средняя стоимость решения |

Оценочное значение стоимости решения на рынке. |

|

Удобство пользователя |

Количество действий пользователя, которые необходимо выполнить для прохождения аутентификации. |

|

Универсальность |

Показатель того, насколько все группы людей способны обладать измеряемой характеристикой [3]. |

|

Способ применения |

Разновидности подсистем (ATM, POS, ДБО), в которых возможно применение решения |

Для оценки каждого из параметров принята шкала от 1 до 3, где 1 обозначает низкое значение параметра, 2 — среднее, 3 — высокое. Необходимо принять во внимание параметр Стоимость, значения для которого будут оцениваться с точки зрения выгоды заказчика, т. е. низкая стоимость — 3, высокая — 1, чтобы формировалось одинаково положительное мнение при выборе одного из методов.

В качестве второго набора критериев, позволяющего сравнить уровень защищенности методов аутентификации, можно взять наиболее распространенные векторы атак на банковские системы — технологии, благодаря которым криптоаналитик может получить доступ к защищаемым данным пользователя [4].

Данное исследование предполагает двухступенчатый механизм сравнения — выявление наиболее безопасных механизмов, а после — определение качественных критериев, куда также будет входить безопасность.

На основе данных компании Verizon выявлено, что в 2017 году на финансовые организации (в т. ч. банки) были совершены успешные атаки по векторам, представленным в таб.2 [5].

Таблица 2

Количество успешных атак на финансовые организации в 2017 году по векторам

|

Тип атаки |

Название вектора атаки |

Количество |

Общее количество по типу |

|

Социальные |

Фишинг |

19 |

25 |

|

Социальная инженерия |

6 |

||

|

Взлом |

Использование ошибок кода |

4 |

26 |

|

Брут-форс |

5 |

||

|

SQL-инъекции |

17 |

||

|

Установка вредоносного программного обеспечения (ПО) |

ПО, обеспечивающее доступ к RAM |

8 |

24 |

|

ПО, позволяющее получить права администратора системы |

4 |

||

|

ПО, вызывающее ошибки кода |

<4 |

||

|

Шпионское ПО и кейлоггеры |

8 |

||

|

ПО, позволяющее произвести выгрузку данных |

<4 |

||

|

Подслушиватели пароля |

<4 |

||

|

Неправильное использование |

Неправильная выдача прав на осуществление действий в системе |

11 |

11 |

|

Неправильное обращение к данным |

0 |

||

|

Ошибки |

Ошибки настройки |

Н/Д |

20 |

|

Ошибки публикации |

Н/Д |

||

|

Физические |

Кража |

9 |

49 |

|

Скимминг |

40 |

Среди перечисленных векторов есть те, которые чувствительны к методу аутентификации. Они будут использоваться в качестве критериев оценки безопасности методов. Более того, в связи с тем, что количество попыток по некоторым векторам значительно превосходит остальные, критериям будут назначены веса в зависимости от частоты атак. Векторы атак для оценки методов аутентификации и их характеристика представлены в таб. 3. Помимо векторов из таб.1 к ним будет добавлен еще один — использование одинаковых параметров для аутентификации, как вектор, который обеспечивает доступ к нескольким системам при раскрытии параметра. Для него назначается вес — 1.

Таблица 3

Векторы атак, реализация которых может зависеть от метода аутентификации

|

Название вектора атаки |

Описание |

Количество |

Вес |

|

Фишинг |

Пользователь вводит данные своей учетной записи на поддельный ресурс, предоставляемым злоумышленником (поддельная страница), после чего злоумышленник может войти в настоящую систему с указанными параметрами |

19 |

5 |

|

Физическая кража /изготовление копии параметра |

Злоумышленник становится обладателем параметра пользователя либо идентичной копии параметра, используемой для входа |

9 |

4 |

|

Шпионское ПО и кейлогеры |

ПО, которое собирает информацию о конфигурации компьютера, действиях пользователя на компьютере, (нажатие клавиш, открытие программ), и передает ее злоумышленнику |

8 |

3 |

|

Брут-форс |

Перебор значений аутентификации до нахождения нужного. Для реализации требуется подключение злоумышленника к серверу аутентификации. |

5 |

2 |

|

Использование одинаковых параметров для аутентификации |

Одна из основных уязвимостей некоторых биометрических методов на данный момент, которая делает возможным получение доступа злоумышленником в несколько систем, использующих одинаковые биометрические параметры |

Н/Д |

1 |

|

Вишинг |

Разновидность методов социальной инженерии, предполагающая осуществление телефонных звонков ненастоящих сотрудников банка с целью овладеть данными клиента |

<6 |

1 |

В качестве шкалы оценки принята градация от 0 до 2, где 0 приравнивается к низкой защищенности, а 2 — соответственно к высокой.

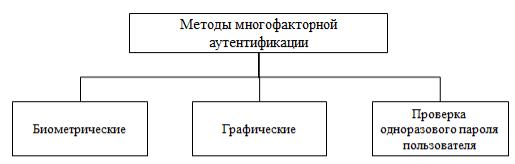

На данный момент можно выделить 3 группы наиболее распространенных параметров, выступающими в качестве факторов для проверки (см. Рис.1):

Рис. 1. Группы методов многофакторной аутентификации для совершения транзакций посредством платежной карты

Биометрические методы являются быстроразвивающейся и перспективной областью исследований. Это связано, прежде всего, с тем, что психофизические параметры тела человека обладают высоким значением уникальности. Однако, это является и преимуществом биометрических проверок, и их слабостью, т. к. они становятся уязвимыми к компрометации одинаковых учетных записей.

Одна из самых распространенных на данный момент биометрических проверок — сканирование отпечатков пальцев. В исследовании [6] представлена технология работы банкоматов с биометрическими сканнерами. Автор предлагает собственную схему, включающую в себя технологию и алгоритм реализации, по которому будет осуществляться передача данных пользователя. С точки зрения процесса получения и передачи данных этот способ подходит под описание «типичного», в связи с чем типовые значения критериев сравнения к нему также применимы. С точки зрения безопасности было подтверждено, что подделка отпечатков пальцев человека возможна, а это значительно ухудшает защищенность метода.

Еще один вид аутентификации, постепенно набирающий обороты — анализ рисунка кровеносных сосудов. Этот метод привлекает внимание за счет высоких показателей надежности и удобства использования. Автор исследования [7] выделяет два наиболее распространенных алгоритма — сравнение матрицы цветов попиксельно с дальнейшим расчетом ошибки вычисления и работа с контрольными точками, которые определяют семантические особенности отдельного человека. Зачастую аутентификацию по кровеносным сосудам выделяют как одну из наиболее безопасных в связи со сложностью подделки и перехвата фактора. При этом в исследовании [8] приведено описание возможной атаки на подобную систему аутентификации, однако она возможна только при наличии рисунка кровеносных сосудов, что предполагает изначальное получение изображения кровеносных сосудов какого-либо держателя карты, а после — использование распечатанного изображения на терминале. Таким образом, подделка параметра возможна, но довольно сложна в исполнении.

Недавно открытый, но от того не менее интересный способ биометрической проверки — сканирование движения глаз. В исследовании [9] рассмотрена технология, по который может проводиться сканирование движения глаз — изменение подсвечивающихся овалов в зависимости от того, куда смотрит человек. Данная технология необычна, и предполагает динамическую аутентификацию, однако у нее очень большие погрешности получения изображений, поэтому надежность этого метода не высокая, и метод не может быть применен пользователями с физическими отклонениями зрения.

Реакцию тела (уникальный параметр для каждого человека) на воздействия также можно представить как отдельный фактор при аутентификации. Статья [10] посвящена исследованию воздействия электрического импульсного сигнала на человека в ходе аутентификации. В устройство (ATM, POS) внедряется металлический датчик, подающий сигналы через одну руку, и чувствительная клавиатура, считывающая сигналы через 2-ю руку — разница, возникающая в ходе прохождения импульса, уникальна для каждого человека. В результате выявлено, что чувствительность системы составляет практически 100 %, что обозначает почти безошибочную проверку. Данный метод практически не уязвим к указанным типам атак. Единственным его недостатком может стать универсальность для пользователей с физическими отклонениями.

Биометрические методы, также как и другие, объединяют друг с другом, для улучшения параметров системы. Такие системы получили название многомодальных. В статье [11] предлагается объединить аутентификации по голосу и по лицу, формируя, таким образом, бимодальную систему. В результате исследования бимодальная система показала более высокую устойчивость к ошибкам ложного принятия (высокий показатель надежности). Кроме того, с точки зрения безопасности, данный метод не уязвим к перечисленным векторам атак — система направлена не только на распознавание биометрических факторов, но еще и использует детекторы присутствия, устраняющие возможность аутентификации с поддельными факторами.

Биометрические методы получают все большее распространение, но они все равно не являются единственно возможной технологией для аутентификации держателя карты. Еще одна широкораспространённая методика — использование графического изображения либо в качестве дополнительного фактора при аутентификации, либо в качестве самого пароля.

В статье [12] для генерации пароля предлагается использовать следующую технологию: загрузить в систему изображение и выделить на нем блоки. Далее система рассчитает сумму пикселей этих блоков, которая и будет служить паролем. После входа пользователю отобразится изображение из коллекции, которое нужно будет использовать в ходе следующей авторизации Преимущество подобного метода, прежде всего, в том, что пользователю не нужно запоминать цифровую последовательность, а нужно быть обладателем картинки и знать комбинацию блоков, таким образом, подобная графическая аутентификация становится неуязвимой к различным видам фишинга. Недостатком является то, что метод не устойчив к воздействию программ-шпионов, установленных на компьютер пользователя. Кроме того, работа с подобной системой не удобна, т. к. пользователю нужно постоянно после входа пересохранять изображение, которое будет использоваться для следующей авторизации.

В ходе аутентификации пользователя зачастую в качестве второго фактора выступает одноразовый пароль (OTP). Технологии генерации, процесс взаимодействия системы с пользователем разнятся. Кроме того, в виду того, что система с оправкой одноразового пароля дала сбой, ряд исследований посвящен усовершенствованию двухфакторной аутентификации с OTP.

Один их вариантов генерации одноразового пароля — система PassWindow. В ее основе лежит наложение шаблона пользователя на сгенерированную последовательность символов, что в совокупности показывает последовательность цифр. Исследование [13] предлагает улучшить безопасность системы посредством введения дополнительных итераций в ходе генерации штрих-кода. За счет этого, система уменьшает повторяемость штрих-кода, а значит, исключает вероятность раскрытия ключевой последовательности. Усовершенствованная технология генерации пароля практически не уязвима к перечисленным векторам атак, кроме обыкновенной кражи параметра. Если шаблон PassWindow будет украден, и злоумышленник произведет комплексную фишинговую атаку для раскрытия логина и пароля пользователя, тогда возможен несанкционированный доступ в систему, однако этот способ является довольно сложным в реализации. С другой стороны метод не очень удобен с точки зрения использования системы, т. к. нужно обязательно обладать шаблоном, за счет которого будет производиться распознавание OTP.

Исследование [14] затрагивает основные принципы OTP-авторизации с использованием QR-кодов. Банковское приложение формирует OTP-пароль и шифрует его стандартным паролем пользователя, а после — преобразует его в QR-код для отправки пользователю на email. Пользователь дешифрует полученный QR-код своим банковским паролем и в результате узнает OTP. Автор исследования признает данную технологию более защищенной из-за свойств QR-кодов. Данный метод хотя и уязвим к действиям программ-шпионов, но для реализации атаки вплоть до получения доступа в систему, злоумышленник должен произвести комплексные действия, что делает реализацию атаки сложнее. Со стороны бизнес-применения этот метод, как и предыдущий, не является удобным для пользователя, т. к. в нем подразумевается получение OTP на электронный ящик, который не всегда находится в доступности пользователя.

По результатам исследования безопасности указанных методов аутентификации была составлена таблица 4.

Таблица 4

Сравнение устойчивости методов аутентификации краспространенным векторам атак

|

Вес критерия |

Векторы атак |

Отпе-чатки пальцев |

Вены |

Бимо-дальная система |

Движе-ние глаз |

Реакция на электри-чество |

Загрузка изобра-жения |

Pass Window |

QR-код |

|

5 |

Фишинг |

1 |

2 |

2 |

2 |

2 |

2 |

1 |

1 |

|

4 |

Физическая кража / изготовление копии |

0 |

1 |

2 |

2 |

2 |

1 |

0 |

2 |

|

3 |

Шпионское ПО и кейлогеры |

2 |

2 |

2 |

2 |

2 |

0 |

2 |

1 |

|

2 |

Брут-форс |

2 |

2 |

2 |

2 |

2 |

2 |

2 |

2 |

|

1 |

Использование одинаковых параметров для аутентификации |

0 |

0 |

1 |

0 |

0 |

2 |

2 |

2 |

|

1 |

Вишинг |

2 |

2 |

2 |

2 |

2 |

2 |

2 |

2 |

|

ИТОГ: |

17 |

26 |

31 |

30 |

30 |

22 |

19 |

24 |

|

|

Оценка безопасности |

1 |

2 |

3 |

3 |

3 |

1 |

1 |

2 |

Итоговые оценки были переведены в 3-балльную шкалу для формирования итоговой таб. 5 о бизнес-применимости методов.

Таблица 5

Сравнение качественных критериев методов аутентификации.

|

Наде-жность |

Стои-мость |

Удобство исполь-зования |

Уни-вер-саль-ность |

Безо-пас-ность |

Возможные способы применения |

|

|

Отпечатки пальцев |

2 |

3 |

3 |

2 |

1 |

ATM, POS, ДБО |

|

Вены |

3 |

2 |

3 |

2 |

2 |

ATM, POS, ДБО |

|

Бимодальная система |

3 |

1 |

3 |

2 |

3 |

ATM, POS, ДБО, Голосовая авторизация |

|

Сканирование движений глаз |

1 |

1 |

3 |

2 |

3 |

ATM |

|

Реакция тела на электричество |

3 |

1 |

3 |

2 |

3 |

ATM, POS, ДБО |

|

Графическая загрузка изображения |

3 |

2 |

1 |

1 |

1 |

ДБО |

|

PassWindow |

3 |

2 |

2 |

2 |

1 |

ДБО |

|

QR-код |

3 |

1 |

1 |

2 |

2 |

ДБО, ATM |

Таким образом, по результатам анализа и сравнения определено, что наиболее оптимальным решением является бимодальная система, использующая идентификацию пользователя по голосу и по лицу. Однако, установка подобной системы аутентификации может быть затратной для пользователя. В зависимости от того, какими являются основные параметры заказчика при выборе системы, метод аутентификации может варьироваться.

Заключение

В результате исследования были рассмотрены несколько нестандартных методов аутентификации, которые либо недавно были открыты / усовершенствованы, либо только заняли свое место на рынке. Каждый из методов может быть использован в системах, предполагающих аутентификацию пользователя, однако наилучшие результаты показал метод бимодальной аутентификации по голосу и по лицу, т. к. у него самые высокие оценки по приведенным критериям. Кроме того, он может быть применен в различных системах — начиная от выдачи наличных на банкоматах, и заканчивая голосовой авторизацией, если она будет включать в себя еще и верификацию по лицу, например, в ходе видеозвонка.

Литература:

- A Record Year for Enterprise Threats [Электронный ресурс] // TrendMicro. URL: https://www.trendmicro.com/vinfo/us/security/research-and-analysis/threat-reports/roundup/2016-roundup-record-year-enterprise-threats (дата обращения: 11.09.2017).

- Оценка эффективности и защищённости механизмов аутентификации [Электронный ресурс] // habr URL: https://habr.com/post/179179/ (дата обращения: 24.04.2018)

- Биометрия [Электронный ресурс] // Wikepedia URL: https://ru.wikipedia.org/wiki/ %D0 %91 %D0 %B8 %D0 %BE %D0 %BC %D0 %B5 %D1 %82 %D1 %80 %D0 %B8 %D1 %8F (дата обращения: 24.04.2018)

- Attack Vector [Электронный ресурс] // Technopedia. URL: https://www.techopedia.com/definition/15793/attack-vector (дата обращения: 15.04.2018).

- 2018 Data Breach Investigations Report [Электронный ресурс]/ Verizon. URL: https://www.verizonenterprise.com/verizon-insights-lab/dbir/ (дата обращения: 23.04.2018).

- Ingle S., Bhalekar P., Pathak K. Using Advanced Encryption Standard (AES) Algorithm Upgrade the Security Level of ATM Banking Systems // International Journal of Research in Science & Technology (IJRST) — 2014 — Vol.1, № 2 — P. 1–7.

- Безик О. В. Анализ способов получения биометрических параметров из изображения рисунка кровеносных сосудов // Современные тенденции развития науки и технологий — 2016 — № 3–3 — С. 18–23.

- Tome P.,Vanoni M., Marcel S. On the Vulnerability of Finger Vein Recognition to Spoofing // Biometrics (ICB), 2015 International Conference on — 2015 — Thailand — p.319–325.

- Yadav H.,Yadav K. Efficient Database Search Facilitating Eye Movement Biometric Identification in Banking System // International Research Journal of Engineering and Technology (IRJET) — 2016 — Vol.3, № 10 — P.1247–1250.

- Rasmussen K. B., Roeschlin M., Martinovic I., Tsudik G. Authentication Using Pulse-Response Biometrics //Communications of the ACM — 2017 — Vol. 60, № 2 — P.108–115.

- Симончик К. К., Белевитин Д. О., Матвеев Ю. Н., Дырмовский Д. В. Доступ к интернет-банкингу на основе бимодальной биометрии // Мир измерений — 2014 — № 3.

- Baruah K., Banerjee S., Dutta M., Bhunia Ch. Remote User Authentication Scheme based on Graphical Password using Smart Card // International Journal of Security and Its Applications — 2015 — Vol.9, № 12 — P. 237–244.

- Евсеев С. П., Абдуллаев В. Г. Алгоритм мониторингу метода двухфакторной аутентификации на основе системы PassWindow // Восточно-Европейский журнал передовых технологий- 2015 — № 2 — С. 9–16.