Данная работа направлена на программную реализацию по защите компьютерных данных семейства операционных систем Windows, она подразумевает разработку модуля аутентификации локальных пользователей, что является важной задачей в области обеспечения информационной безопасности в автоматизированных системах.

Ключевые слова: компьютерные сети, безопасность операционных систем, аутентификация, идентификация, хеш-функции, внешние ключи, администрирование, локальные пользователи.

Информация… Как же дорого она может стоить! А как много людей, желающих ею обладать! Реалии современного мира заставляют человека все чаще задумываться о конфиденциальности информации. Особенно остро вопрос о защите информации стоит в автоматизированных информационных системах, где часто с одними и теми же объектами операционной системы работает множество субъектов. Здесь велика роль качественного администрирования, которое невозможно без надежных механизмов аутентификации локальных пользователей.

Именно эти механизмы должны предотвращать несанкционированный доступ к информации посторонних лиц. Данная проблема не ограничивается тем, будет ли владеть информацией злоумышленник. Важно также и то, будет ли скрыт факт кражи компьютерных данных. Ведь получив доступ к аудиту событий, человек без труда сотрет явные следы своего деяния. Актуальность проблемы также подчеркивается положениями Российского законодательства, а именно статьей 272 Уголовного кодекса Российской Федерации «Неправомерный доступ к компьютерной информации» [1]. Ситуация становится еще сложнее, когда возрастает количество администраторов, имеющих права удалять записи в журналах аудита событий.

Поэтому роль надежной аутентификации пользователей компьютерной системы неоценима. Существует множество различных процедур проверки принадлежности присвоенного конкретному пользователю идентификатора с уже имеющимся в базе данных [2]. Однако мы предлагаем хранить такие идентификаторы на внешних носителях информации, например, на USB-накопителях.

Механизмы, основанные на данном принципе, будут обладать многими преимуществами. Ими и определяется необходимость создания программы предназначенной для проверки подлинности внешних пользователей компьютерной системы путем сравнения хэш-функций, сгенерированных программой для выбранного пользователя, с установленными правилами генерации таких функций [3].

Данная программа может применяться при реализации системы контроля целостности журналов непрерывно ведущихся записей данных, она обеспечивает выполнение следующих функций: генерация хэш-функции для конкретно выбранного пользователя; вывод сгенерированной информации в указанную директорию; проверка подлинности в графическом интерфейсе с выводом результата на экран.

Программа аутентификации путем сравнения хэш-функций позволит приблизиться к решению актуальной проблемы несанкционированного доступа, являющейся одной из важнейших задач администрирования. Разработанный программный модуль представлен на рисунках 1–3.

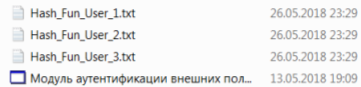

Рис. 1. Фрагмент файлов, созданных программным модулем

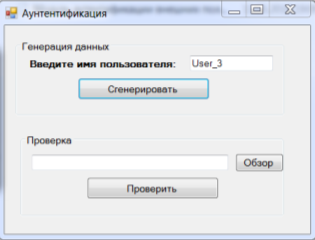

Рис. 2. Интерфейс разработанного программного обеспечения

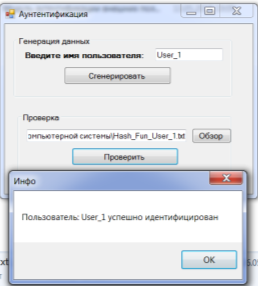

Рис. 3. Результат проверки подлинности выбранного пользователя

Литература:

- УК РФ Статья 272. Неправомерный доступ к компьютерной информации. [Электронный ресурс] Режим доступа — http://www.consultant.ru/document/cons_doc_LAW_10699/5c337673c261a026c476d578035ce68a0ae86da0/

- Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. — СПб.: Питер, 2016. — 992 с.: ил. — (Серия «Учебник для вузов»).

- Компьютерные сети. 4-е изд. / Э. Таненбаум. — СПб.: Питер, 2003–992 с: ил. — (Серия «Классика computer science»).