Данная работа направлена на программную реализацию системы ведения защищённых электронных журналов семейства операционных систем (далее-ОС) Windows. Она подразумевает разработку модуля преобразования исходных данных записей аудита событий в шифртекст в виде файла с уникальным расширением. Разработанная программа применима в области обеспечения информационной безопасности в автоматизированных системах.

Ключевые слова: безопасность компьютерных данных, администрирование, аудит событий, ведение защищенных файлов, криптография.

В настоящее время можно с уверенностью сказать, что почти каждый человек в той или иной степени «знаком» с компьютером. И ни для кого не секрет, что любые действия, производимые пользователем в операционной системе можно отследить. Осуществлением такой «слежки» занимается журнал событий. В нашей статье речь будет идти о журнале аудита событий ОС Windows. Журнал событий (Event Log) в ОС Windows — стандартный метод для программ и операционной системы записи и централизованного хранения данных о важных программных и аппаратных событиях. [1] Журнал событий Windows — это средство, позволяющее программам и самой системе Windows регистрировать и хранить уведомления в одном месте. В журнале регистрируются все ошибки, информационные сообщения и предупреждения программ, просматриваемые пользователем веб-сайты, запускаемые службы и приложения, а также время выполнения вышеуказанных действий.

Опытные пользователи наверняка знают, что злоумышленники часто используют уловки для обмана людей с помощью журнала событий, занося вредоносную программу, заражающую компьютер, что отражается в виде уведомления в журнале событий [2].

Для обеспечения безопасности информации, хранящейся на персональном компьютере, был разработан модуль организации вывода криптографически преобразованной информации при ведении секретного журнала.

Данный модуль позволяет зашифровывать информацию, хранящуюся в журнале аудита событий, при помощи криптографического преобразования по заданной гамме в зашифрованный файл с уникальным расширением.

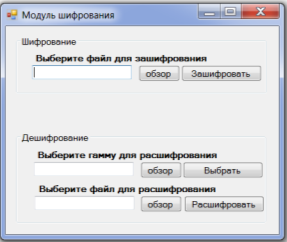

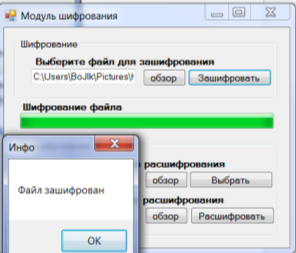

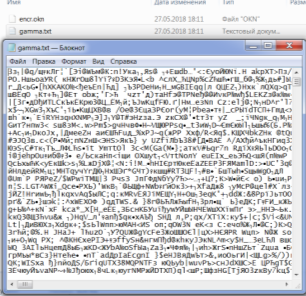

Графически представлен на рисунках 1–3.

Рис. 1. Графический интерфейс программного модуля

Рис. 2. Процесс криптографического преобразования файла

Рис. 3. Результат создания файла с уникальным расширением

Таким образом, разработанная программа предназначена для защиты информации путем преобразования исходных данных в шифртекст.

Данная программа может применяться при реализации системы контроля целостности журналов непрерывно ведущихся записей данных.

Программа обеспечивает выполнение следующих функций: выбор файла для зашифрования; криптографическое преобразование исходных данных; генерация гаммы с последующим выводом в виде текстового файла; вывод зашифрованного файла с уникальным расширением.

Литература:

1. Информационный портал SPY-SOFT. [Электронный ресурс] Режим доступа — http://www.spy-soft.net/kak-zashhitit-zhurnal-sobytij-windows/

2. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. — СПб.: Питер, 2016. — 992 с.: ил. — (Серия «Учебник для вузов»).

3. Компьютерные сети. 4-е изд. / Э. Таненбаум. — СПб.: Питер, 2003–992 с: ил. — (Серия «Классика computer science»).