В настоящей статье рассматривается современные подходы построения систем контроля и управления доступом. Приведено определение и назначение систем контроля и управления доступом.

Ключевые слова: системы контроля и управления доступом, IP технологии, мобильные технологии управления доступом.

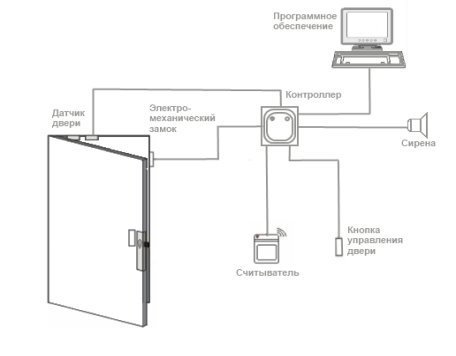

Система контроля и управления доступом (СКУД) представляет собой комплекс программно-технических средств и организационно-методических мероприятий, назначением которых является контроль помещений, оперативный контроль перемещения персонала, управление доступом посещения помещений [4]. Обобщенная схема СКУД представлена на рисунке 1.

Рис.1. Примитивная схема СКУД

Основополагающей тенденцией для дальнейшего развития за последнее десятилетие явился повсеместный переход СКУД на технологии IP. IP-технологии в рассматриваемом случае представляют собой:

стандартизованный IP-протокола;

среду передачи данных Ethernet.

На сегодняшний день решения СКУД, работающие с IP-сетями, присутствуют практически во всех крупных российских и зарубежнгых компаниях. Благодаря IP-технологиям в системах контроля и управления доступом СКУД приобрели следующие качества:

мощность — современные контроллеры доступа могу взаимодействовать друг с другом напрямую, имеют встроенный интерфейс, используют технологию питания PoE (от англ. Power over Ethernet), позволяющую передавать электроэнергию и данные через витую пару;

гибкость — различные типы контроллеров успешно внедряются на объектах различного масштаба;

открытость — свободная интегрируемость оборудования разных производителей в единые комплексы безопасности посредством набора средств разработки SDK (от англ. Software Development Kit);

доступность — новые базы элементов позволяют сделать аппаратные составляющие СКУД более дешевыми без изменения, или даже с расширением функциональности.

IP технологии в СКУД позволяют:

использовать технологии Wi-Fi, Internet (глобальная сеть), Ethernet (локальная сеть);

использовать масштабируемость сервера базы данных, в случаях построения больших систем;

строить распределенные системы контроллеров доступа;

использовать удаленные клиенты (пользовательские АРМ);

интегрировать СКУД и системы видеонаблюдения.

Еще одной тенденцией построения современных СКУД является использование технологий многофакторной аутентификации.

Аутентификация представляет из себя процесс проверки подлинности предъявляемого идентификатора. Идентификатором могут служить следующие объекты:

пластиковые карты;

брелоки, браслеты;

биометрические данные и др.

Лидеры рынка средств идентификации используют самые различные способы обновления СКУД. Одним из таких способов является использование мультитехнологичных карт, поддерживающих не только формат производителя карты, но и несколько других технологий идентификации. Данный вариант модернизации системы позволяет постепенно перейти с устаревших технологий на более новые без потери имеющегося уровня безопасности. Все пользователи системы используют мультитехнологичные карты, работающие с действующими считывателями, а переход на новые защищенные технологии происходит после замены устаревших считывателей на мультитехнологичные.

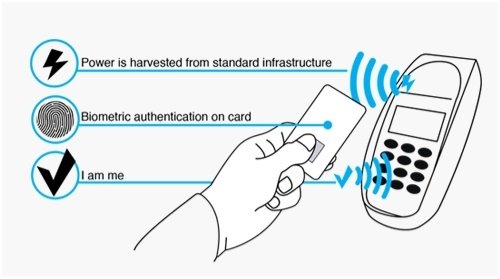

Также весьма популярным вариантом модернизации является переход на комбинированные методы идентификации. Так, разработчик и производитель средств аутентификации, компания Zwipe представила на рынок комбинированное решение с применением биометрической карты. Главным достоинством представленного решения стала возможность не устанавливать биометрические считыватели, а использовать установленные считыватели смарт-карт. На биометрической карте имеется сканер отпечатков пальцев с 3D-технологией и RFID-чип, обеспечивающий поддержку популярных технологий по стандарту ISO 14443, в том числе бесконтактные карты. Такой способ обновления СКУД является весьма экономным способом перехода с устаревших технологий, использующих проксимити карты на биометрические технологии (рис. 2).

Рис. 2. Комбинированная технология идентификации в СКУД от компании Zwipe

На биометрической карте установлен сканер отпечатков пальцев с 3D-технологией, а также RFID-чип, который обеспечивает поддержку популярных технологий согласно стандарту ISO 14443, включая бесконтактные карты DESFire EV1 и MIFARE Classic. Таким образом, Zwipe предлагает экономный способ обновления действующих систем контроля доступа и перехода с устаревших проксимити карт на биометрию.

Одной из новейших тенденций в развитии СКУД является применение мобильных технологий доступа. Мобильный телефон уже давно прочно вошел в повседневную жизнь и заменил многие приспособлении: часы, фотоаппарат, плеер и другие. Чаще всего, говоря о мобильном доступе, подразумевают либо использование специальных приложений (установленных на смартфоне) для управления СКУД, либо использования телефона в качестве ключа [3]. Распространение получили следующие мобильные технологии:

BLE;

NFC;

QR-код;

Twist & Go.

Мобильные беспроводные технологии не столь давно стали использоваться в СКУД. Для тех точек доступа, где можно смириться с задержкой в получении информации, либо тех, где нет возможности протянуть проводную линию связи, использование беспроводных контроллеров безальтернативно, а в других местах чаще не оправданно. Использование беспроводных технологий, безусловно, удобно для пользователей, однако надежность передачи данных все-таки ниже, чем для проводных решений, и именно по этой причине мобильные технологии все еще не получили широкого признания.

Литература:

1. Исахов А. Ю. Методическое и программно-алгоритмическое обеспечение процесса идентификации посетителей в местах массового пребывания людей, Томск, 2016.

2. Исахов А. Ю. Система двухфакторной аутентификации на основе QR-кодов Безопасность информационных технологий. 2014. № 3. С. 97–101.

3. Катренко А. В. Мобильные технологии в СКУД: эволюция, революция или серьезная угроза? — «СКУД. Антитерроризм”- 2016, [Электронный ресурс], Режим доступа: http://www.smartsec.ru/bitrix/menu/information/publications.php?ELEMENT_ID=54

4. Системы контроля и управления доступом — СКУД (мировой рынок) [Электронный ресурс], Режим доступа: http://www.tadviser.ru/index.php

5. Умнов А. Система мобильного доступа [Электронный ресурс], Режим доступа: http://www.elics.ru/files/webinars/hid-mobile-access.pdf

6. Чистяков М. В. Методы идентификации пропусков и основные требования к системе контроля и управления доступом и безопасностью учреждения // Молодой ученый. — 2016. — № 11. — С. 241–243. — URL https://moluch.ru/archive/115/30686/ (дата обращения: 28.05.2019).