Ключевые слова: СКУД, безопасность, угроза, потери, конфиденциальность, целостность, доступность, угроза, уязвимость безопасности, риск.

Современные ИТ (информационные технологии), которые позволяют получать, хранить, обрабатывать, и передавать информацию способствуют появлению опасности раскрытия, потери и искажения информации. Поэтому информационная безопасность является одной из ведущих направлений развития ИТ. Ниже приведены некоторые определения, связанные с защитой информации и информационной безопасностью, согласно ГОСТ Р 50922–2006 [1, с. 3].

Информационная безопасность предприятия — это комплекс мер, которые обеспечивают целостность, конфиденциальность и доступность предприятия. Конфиденциальность — свойство информации, заключающееся в гарантированности разграничения доступа лиц, не имеющих доступа обладать данной информацией. Целостность — свойство информации, заключающееся в гарантированности изменения информации только лицами, которые имеют доступ к данному действию. Доступность — свойство информации, заключающееся в гарантированности своевременного получения информации лицами, имеющими доступ к ней.

Одной из важнейших задач для владельца организации является безопасность самого предприятия и его работников. Безопасность — это состояние защищенности объекта, на которую направлена внешняя или внутренняя угроза. Угроза — это совокупность условий и факторов, создающих вероятность нарушения ИБ предприятия, которое ведут к негативным последствиям, например, материального ущерба. Для предотвращения угроз необходимо избавиться от уязвимостей безопасности предприятия. Уязвимость безопасности — это возможность реализации угроз безопасности, слабое место в информационной системе предприятия. Если угроза соответствует уязвимости, то появляется риск. Риск — это вероятность реализации угроз, совмещенная с величиной потерь. Также под риском понимают оценку вероятных угроз и предполагаемых потерь.

Система контроля и управления доступом — СКУД — это совокупность программно-аппаратных (программно-технических) средств, главой задачей которых является ограничение/разграничение и контроль доступа на территорию объекта (или отдельные ее участки) людей (или транспорта). Установка на объекте системы контроля и управления доступом позволит повысить уровень безопасности предприятия с помощью автоматизированного контроля, который может исключить нарушения, связанные с человеческим фактором. Таким образом СКУД обеспечивает целостность, доступность и конфиденциальность информации, находящейся на территории контролируемого объекта, а также предотвращает риски и угрозу, устраняет уязвимости безопасности.

Не стоит забывать, что полностью автоматизированных систем не бывает, и СКУД не является исключением. Система контроля и управления доступом только повышает уровень безопасности на объекте, но никак не исключает контроль со стороны человека.

Система контроля и управления доступом позволяет решить множество задач, а именно:

– ограничение доступа посторонних лиц на территорию объекта или отдельные ее участки;

– учет лиц, прошедших на территорию, участок территории, с отслеживанием даты и времени прохода;

– возможность разграничение доступа сотрудников;

– автоматический контроль трудовой деятельности сотрудника;

– создание электронных журналов, фиксирующих все нештатные ситуации и связанные с ними данные, для дальнейшего анализа уязвимости системы и предотвращения повтора нарушений;

– автоматизация учета и выдачи постоянных и временных пропусков, хранение полной информации о владельцах в базе данных системы.

Установкой СКУД на объекте имеет множество преимуществ, а именно:

– отсутствие ошибок, связанных с человеческим фактором, СКУД выполняет свои задачи вне зависимости от обстоятельств;

– работает 24 часа в сутки, не имеет таких потребностей, присущих человеку, как отдых, усталость, невнимательность и т. д.;

– экономия затрат на содержание большого штата работников в виде охраны или вахты;

– контроль всей системы на пульте одного оператора;

– возможность автоматического принятия решений при возникновении нештатной ситуации;

– возможность повышения трудовой дисциплины, отслеживание движения персонала. Внедрение системы повышает дисциплину сотрудников;

– возможность интеграции в другие системы, например, в охранно-пожарную систему, систему бухгалтерского учета и т. д.

Разновидности СКУД. Выбор СКУД усложняется с ростом их разнообразия. На сегодняшний день на рынке представлено множество вариантов реализаций СКУД, от разных производителей в разных ценовых категориях. Прежде всего, при выборе СКУД, нужно учесть задачи, решаемые данной системой, стоимость реализации и обоснованность затрат.

Системы контроля управления доступом разделяют на три основных типа, в зависимости от способа решения задач: автономные, сетевые, а также интегрированные [2].

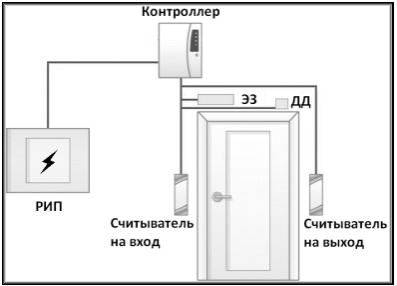

Автономные СКУД — это системы, управляемые с помощью автономного контроллера, не связанного с другими устройствами контроля доступа. Данный вид СКУД подходит для контроля за одним или несколькими помещениями, объединенными общим предназначением, например, магазин или частный офис. Рассмотрим пример автономной системы, представленной на рисунке 1.

Рис. 1. Автономная СКУД

Основными элементами данной системы являются: считыватель, контроллер, электронный замок (ЭЗ), датчик двери (ДД), резервный источник (РИП), кнопка управления для выхода.

Автономные системы наиболее просты в установке и обслуживании, не требуют создания разветвленной сети и больших монтажных работ при установке, что значительно уменьшает расходы на реализацию данной системы.

Сетевые СКУД — это системы, оснащённые более высоким потенциалом, по сравнению с автономными. Сетевые СКУД обеспечивают защиту на более значительных по размеру территорий. В такой системе точкой доступа служит преграждающее сооружение в виде турникета, шлагбаума, ворот. Основными элементами данной системы являются: считыватель, контроллер, электронный замок (ЭЗ), датчик двери (ДД), турникета, шлагбаума, источник питания, рабочее место администратора СКУД.

Чаще всего в сетевой СКУД имеется не один, а несколько контроллеров, которые взаимосвязаны и подключаются к одной линии, которая ведет к администратору СКУД.

Данный вид СКУД имеет значительно больше преимуществ, по сравнению с автономной. Система позволяет организовывать учет рабочего времени, имеет возможность разграничения доступа на всей территории охраняемого объекта, временно ограничить или разрешить доступ, внедрить на территорию предприятия множество идентификаторов разного уровня и т. д.

На основе сетевых СКУД возможна организация интегрированной системы безопасности (ИСБ), предназначены для комплексного обеспечения безопасности. Данная система имеет возможность внедрения в СКУД аппаратных решений разных брендов, имеется возможность интеграции СКУД с охранно-пожарными системами и телевизионными системами видеонаблюдения. Также такая СКУД позволяет организовывать различные рабочие места, на основе программного обеспечения, например, создать рабочие места для сотрудников бухгалтерии (для доступа к данным посещаемости сотрудника), для сотрудников отдела кадров (для возможности создания пользователей системы, таких как новый сотрудник предприятия) и так далее. Наилучшим решением при создании данной системы будет выбор элементов одного производителя.

Вывод: для надежной защиты информации на объекте используют различные СКУД. Учитывая современные тенденции развития систем контроля и управления доступа, наилучшим решением является установка интегрированной СКУД на объект, так как она позволяет интегрировать систему видеонаблюдения, а также возможность интеграции с охранно-пожарной системой, системой бухгалтерского учета, организация автоматизированного рабочего места администратора СКУД.

Литература:

- ГОСТ Р 50922–2006 Защита информации. Основные термины и определения. — М.: Стандартинформ, 2008. — 12 с.

- ГОСТ Р 51241–2008 Средства и системы контроля и управления доступом. Классификация. Общие технические требования. Методы испытаний. — М.: Стандартинформ, 2009. — 32 с.