Статья раскрывает сущность понятия информации, а также описывается способ защиты информации от несанкционированного доступа.

Ключевые слова: информация, идентификация, аутентификация, авторизация.

Изначально понимание значения «информации» представляет собой сведения, которые передаются людьми в различной форме: устная, письменная, а также с помощью специальных отведенных сигналов, технических средств.

Как известно сама по себе информация существует, и будет существовать независимо от человека. В данном случае «информация» будет рассматриваться как связующий объект, который непосредственно включает в себя: сбор, хранение, обработку, использование и передача в определенную систему.

В Российской Федерации существует доктрина «информационная безопасность», которая в свою очередь включает в себя защищенность национальных интересов в информационной сфере.

Проще говоря, информационная безопасность, это такое состояние, при котором информация защищена, но защищенность — это очень узкое понятие.

Под защищенностью информации понимается комплекс различных мероприятий: правовые, организационные, технические, а также действий по предотвращению угроз информационной безопасности [1].

В настоящее время существует такие методы защиты информации, такие как: идентификация, аутентификация или авторизация (рис.1); электронно цифровая подпись; компьютерные вирусы.

В данном случае будет представлена, особенность идентификация, аутентификация или авторизация.

Рис. 1. Комплекс мероприятий для защиты информации

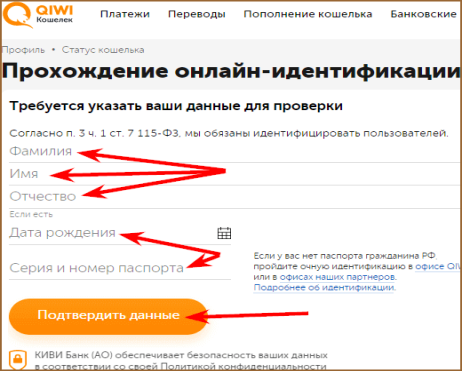

Идентификация (рис.2) представляет собой такой процесс, при котором объекту присваивается уникальное имя или код, а также комплекс мероприятий, в котором происходит сверка данных ФИО, даты рождения, серии и номера паспорта.

Рис. 2. Идентификация Киви-кошелька

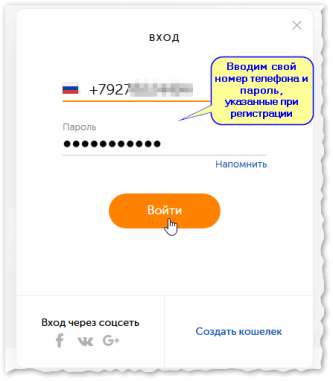

Аутентификация (рис. 3) это такая процедура, при которой проверяется подлинность объекта или субъекта, который представил до этого идентификатор, а также проверка того, что он действительно является тем, за кого себя выдает. Примером тому может быть, создание пароля, отпечатка пальца, снимок сетчатки глаза, а может быть и полностью сверка биометрических данных.

Аутентификация нужна для доступа в: соцсети; электронную почту; интернет — магазины; форумы; платежные системы.

Методы аутентификации: парольные; комбинированные; биометрические; информация о пользователе; пользовательские данные.

Самым распространенным является метод защиты информации это создание пароля. Пароли сами по себе могут быть как одноразовые, так и много разовые. В виде пароля может выступать: слова, цифры, графические ключи. Одноразовым паролем в основном является SNS с кодом.

Комбинированный это использование нескольких методов, то есть как графический, парольный.

Самым дорогостоящим методом аутентификации является биометрический. Он предотвращает утечку и кражу персональной информации. Проверка проходит по физиологическим характеристикам пользователя: отпечаток пальца, сетчатка глаза, тембр голоса, и даже ДНК [2].

Рис. 3. Биометрическая аутентификация

Авторизация (рис.4) это проверка полномочий и прав объекта на доступ к определенным ресурсам, а также выполнения с ними различного рода операций. Авторизация представляет собой процесс, при котором пользователь «предоставляет» системе личные данные: логин и пароль. Проще говоря, при авторизации вводя логин и пароль, пользователь утверждает, что он является «Мурышкиным Львом Николаевичем», а для усложнения придумана авторизация. Потому что имея ФИО можно было бы просто-напросто каждому входить в полномочия и работать от чьего то именно: совершать сделки, скупать продавать акции, при этом вовсе не разбираясь в сущности вопроса [3].

Рис. 4. Авторизация Киви-кошелька

Подводя итоги, хотелось бы отметить, что защита информации от несанкционированного доступа представляет собой комплекс мероприятий по сверке, проверке сервером данных о пользователе. Это очень объемный процесс, потому что сервер проверяет в минуту не одного и не двух пользователей, а огромное количество.

Литература:

- Основы информационной безопасности и защиты информации. URL https://sites.google.com/site/anisimovkhv/learning/kripto/lecture/tema1 (Дата обращения 28.03.2020)

- Что такое аутентификация: методы и элементы. URL https://sendpulse.com/ru/support/glossary/authentication (Дата обращения 28.03.2020)

- Что это такое. URL https://chto-eto-takoe.ru/authorization (Дата обращения 28.03.2020)