В статье анализируются угрозы средств информационной безопасности в дистанционном обучении, а также фрагмент дерева отказов для угроз установки привилегий.

Ключевые слова: информационная безопасность, система, дистанционное обучение, электронное обучение, данные, курс, анонимизация.

Службы информационной безопасности занимаются конфигурациями и свойствами, относящимися к безопасности, влияющими на другие средства, такими как конфиденциальность данных. Рассмотрим примерный сценарий существующей угрозы безопасности в дистанционном обучении: университет, предлагающий различные учебные курсы.

В данной ситуации мы предполагаем, что некий университет предлагает различные учебные онлайн-курсы для студентов. В университете работают преподаватели, занимающиеся концептуализацией курсов, технические сотрудники, реализующие эти концепции в системе электронного обучения, наставники, поддерживающие студентов, администраторы, управляющие всеми пользователями в системе, и руководители, контролирующие качество обучения и обеспечивающие связь с общественностью. В этом сценарии считается, что огромное количество студентов, проходящих соответствующие курсы, одновременно работает с системой. Сотрудничество и общение являются неотъемлемыми частями этой системы. Каждый из курсов, как и лекция, назначается одному профессору. Кроме того, задачи различаются в глобальных и локальных ролях для управления группами в масштабе всей системы, а также для поддержки гибких назначений ролей и специальных настроек привилегий в рамках курса. Таким образом, этот сценарий соответствует системе электронного обучения типа 4. Что касается ситуаций, когда студенты не будут постоянно находиться под наблюдением своего преподавателя, то здесь требуется соответствующий уровень конфиденциальности. Он включает в себя возможность для учащихся самостоятельно решать, когда они хотят поделиться информацией о своем прогрессе в обучении и хотят ли они в настоящее время получать поддержку от своего наставника в рамках системы. В то же время, руководители ожидают значимой статистики прогресса при обучении, для связей с общественностью и для рекламы предоставляемых учебных курсов. Кроме того, этапы оценки для курсов необходимы для обеспечения качества.

Оценочные опросы должны быть интегрированы в учебный процесс таким образом, чтобы все учащиеся могли участвовать только один раз за курс и оставаться анонимными для лиц, ответственных за соответствующие курсы. Следовательно, личность пользователя должна быть защищена для определенных действий в системе с одновременным требованием аутентификации пользователя.

Угрозы средств информационной безопасности

В этом подразделе рассматриваются угрозы для служб информационной безопасности. Эти средства обычно взаимосвязаны с другими средствами в системе, т. е. если средства, описанные ниже со связанными угрозами, могут быть повреждены, другие средства также могут больше не защищаться. Например, в случае кражи данных аутентификации злоумышленник может получить полный доступ к системе, и, следовательно, манипулировать другими ресурсами, используя чужой идентификатор.

I 1 : Удостоверение пользователя

Скрытие идентификатора пользователя, анонимность, может быть целесообразна для различных приложений в набросанном сценарии, например, для получения более честных отзывов об оценочных опросах или выполнения действия без возможности отслеживания его репетитором. Анонимность в этом контексте может быть реализована по-разному, поэтому есть вероятность возникновения различных угроз, направленных на раскрытие личности. Очевидно, что самый простой способ обеспечить анонимность пользователя — игнорировать все личные данные и не хранить ничего, что могло бы быть связано с конкретным физическим лицом. Но поскольку журналы и записи действий пользователя (включая личные данные) ценны для безопасности, для статистической оценки и для эмпирических исследований, анонимизация всей продукции может быть обеспечена разумным способом сокрытия идентификационных данных пользователей. Конфиденциальная информация по-прежнему содержится в журналах, и, следовательно, она может быть раскрыта путем обхода средств защиты, например, в случае пористых схем управления доступом, или путем нацеливания компонентов базовой системы на прямой доступ к носителю данных. Кроме того, анонимизация не может считаться полностью достаточной для сокрытия личности пользователя. Определенные действия и комбинации действий могут привести к шаблонам, которые возможно отследить. Следовательно, потеря таких данных и разглашение определенных частей информации может привести к идентификации даже без немедленного просмотра личной информации. Анализ транспортных потоков и наблюдение за компонентами базовой системы вместе с логами могут быть достаточными для извлечения значимой информации. Кроме того, в случае оценок в небольшом курсе, в котором участвует всего несколько участников, можно использовать незаметные детали, такие как пол, возраст, предыдущий опыт или курс обучения, для сбора информации о возможных идентификаторах отвечающих сторон. В такой ситуации анонимизация может быть признана недействительной по определенным закономерностям.

Особый случай отводится анонимным действиям, в которых учащиеся могут участвовать только один раз. Очевидно, что студенты должны подтвердить свою личность, оставаясь при этом анонимными. Это противоречие может быть реализовано с использованием доверенных третьих лиц, которые опережают процесс аутентификации и не раскрывают личность аутентифицированного пользователя. Тем не менее, отсутствие доверенных третьих сторон в таком сценарии представляет значительную угрозу заявленным требованиям, поскольку наборы данных, даже если они хранятся отдельно, могут быть объединены, т.к. механизмы контроля доступа не реализованы надежно и с надлежащими конфигурациями. В данном случае требуется наличие физически разделенных и распределенных серверных систем с разными администраторами. В противном случае администраторы могут объединять наборы данных.

I 2 : Данные аутентификации

Таким образом, распространенными угрозами для аутентификационных данных являются обход процесса аутентификации или раскрытие учетных данных для аутентификации с украденными данными. Обход механизмов аутентификации может быть реализован путем использования слабых протоколов, которые позволяют, например, остановить так называемые атаки воспроизведения или отражения. Первый тип может быть реализован путем прослушивания процесса аутентификации и повторной отправки записанных пакетов для повторного воспроизведения этого процесса. В последнем виде ошибочные реализации механизмов аутентификации «вызов-ответ», работающие в обоих направлениях, будут использованы таким образом, что злоумышленник может отправить полученный запрос с сервера по первому открытому соединению обратно на сервер («отразить»), а второй сервер реагирует на этот вызов с помощью соответствующего ответа, необходимого атакующему для первого соединения . Кроме того, внешние полномочия могут быть украдены или восстановлены различными способами. Учетные данные могут быть раскрыты, например, с помощью так называемых «фишинговых» подходов с предоставлением поддельных страниц входа в систему, путем использования слабых механизмов системы доменных имен («DNS») для перенаправления трафика или перехвата обмениваемых сообщений с правильного сервера аутентификации. Злоумышленники также могут собирать имена пользователей, если они отображаются без каких-либо ограничений в системе. Таким образом, нераскрытыми остаются только пароли. Хотя пароли обычно защищены лучше, угроза их похищения также существует, например, если длину парольных фраз можно предсказать, если используются шаблоны или если система не выполняет проверку словаря или уровень сложности вводимых паролей. Различные атаки злоумышленников с проверкой всех возможных комбинаций имен пользователей и паролей могут использоваться для выявления учетных данных. Отсутствующие механизмы временной блокировки или задержки после неправильных попыток аутентификации, так называемые «captchas», т. е. изображения со случайно выбранной читаемой человеком информацией, вводимые в специальное поле, позволяют злоумышленнику применять огромное количество комбинаций в секунду. Успешный взлом только процесса аутентификации является вопросом (относительно короткого) времени. Атаки методом перебора с проверкой всех возможных комбинаций имен пользователей и паролей могут быть использованы для выявления учетных данных.

I 3 : Данные сеанса

После введения данных аутентификации, статус входа в систему обычно производится с помощью сеансов, хранящихся на сервере и доступных клиентам с использованием их идентификатора сеанса. Без дополнительной защиты действительный идентификатор сеанса, украденный злоумышленником, достаточен для входа в систему в качестве соответствующего пользователя. Возможности перехвата сеансов обеспечивают межсайтовые сценарии (XSS), межсайтовая трассировка (XST), подделка межсайтовых запросов (CSRF) или атаки с фиксацией сеанса. Поскольку в Web 2.0 все больше предложений по электронному обучению включают в себя возможности для пользователей редактировать и комментировать содержимое, это значительно увеличивает количество страниц, в которые может быть введен искаженный код, обманывающий других пользователей. Таким образом, угрозы, связанные с внедрением скриптов, приобретают все большее значение. Кроме того, в случае низкой энтропии для создания идентификатора сеанса, они могут быть также предсказуемыми для злоумышленников. Это особенно верно, если шаблоны могут быть извлечены из разных идентификаторов сеанса. Возможны недостатки в прикладных генераторах псевдослучайных чисел, используемых для создания идентификаторов. Другой аспект, связанный с сеансами, обеспечивается предоставлением хранилища для пользовательских состояний. Если злоумышленник может получить доступ к этим сеансам, например, с помощью атак низкого уровня, то это может повлиять на поведение системы электронного обучения для данного пользователя.

I 4 : Данные подотчетности

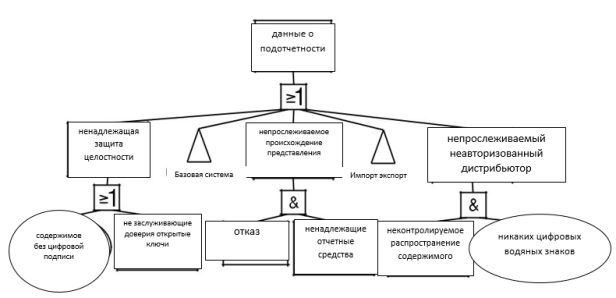

Подотчетность направлена на то, чтобы обеспечить гарантию безотказности для всех связанных сторон в критически важных видах деятельности. Следовательно, должны присутствовать и быть под надежной защитой соответствующие механизмы (Рис.1).

Рис.1. Выдержка дерева ошибок для подотчетности

Что касается взаимной гарантии отказа от авторства и, возможно, взаимного недоверия, может быть интегрирована дополнительная доверенная третья сторона, так что передача критически важных данных осуществляется в зашифрованном виде по доверенной третьей стороне. Следовательно, этот посредник может запрашивать и предоставлять эту информацию несколько раз, пока соответствующие партнеры не подтвердят успешную передачу. Тем не менее, общие угрозы ответственности, как правило, представляют собой поддельные сообщения для слабых протоколов, перенаправления сетевого трафика или незаметных манипуляций. Даже в случае использования цифровых подписей для обеспечения целостности и подлинности сообщений могут быть введены неправильные открытые ключи. Кроме того, их достоверность для конкретного физического лица может быть неясной без дополнительных механизмов идентификации, таких как предоставляемые PKI (инфраструктура открытых ключей).

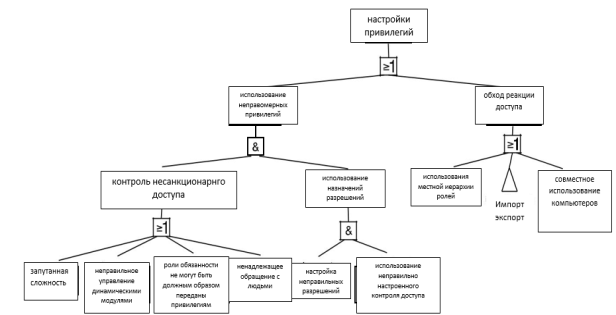

I 5 : Настройки привилегий

В целом, угрозы настройкам привилегий для данного сценария можно рассматривать с двух точек зрения: либо управление привилегиями нецелесообразно, так что реальные требования не могут быть сопоставлены с системой привилегий, либо настройки привилегий ошибочны, так что посторонние лица могут получить прямой доступ к нужным функциям или данным (рис.2).

Рис.2. Фрагмент дерева отказов для угроз установки привилегий

Начиная с неправильного управления привилегиями, набор доступных и управляемых привилегий может быть слишком грубым, чтобы соответствовать реальному сценарию электронного обучения. Например, в сценарии, привилегии должны быть недостаточно детализированы, чтобы обеспечить особую адаптивность для интеграции преподавателей в курсы с привилегиями модератора. Это означает, что, хотя создатели курсов имеют полные привилегии в рамках своих курсов, дополнительный персонал с ограниченными привилегиями мог бы оказать поддержку учащимся в определенных видах деятельности. Если концепция привилегий не заботится о таких вспомогательных ролях, то может потребоваться в качестве своего рода обходного пути предоставить вспомогательному персоналу полные привилегии для курса. Очевидно, что это угрожает целостности курса и конфиденциальности конкретных настроек или содержания обучения. С этой концептуальной угрозой связаны так называемые «горизонтальные атаки», когда пользователи одной и той же роли или с одинаковыми привилегиями влияют друг на друга и получают доступ к чужим данным или манипулируют ими.

С другой стороны, неправильная конфигурация может быть рассмотрена более подробно. Это в основном связано с ошибками и безответственностью пользователей, так что удобство использования и поддержка при установке соответствующих прав являются разумными. Угрозы в этом случае возникают из-за запутанных интерфейсов и отсутствия страниц обзора, так что в примере контроля доступа на основе ролей сравнение ролей не поддерживается, хотя оно бы значительно упростило настройку различных ролей друг для друга. Кроме того, отсутствие механизмов проверки согласованности и небезопасных настроек по умолчанию увеличивает количество угроз, связанных с человеческими ошибками.

Помимо этого, ошибочная трактовка локальных иерархий ролей может угрожать системе, т. е. контроль доступа в глобальной области, возможно, может быть обойден преподавателями курсов в их локальной области, так что местные привилегии могут быть использованы для нанесения ущерба другим средствам.

I 6 : Политика и руководство

Политика и руководство предназначены для поддержки авторизованных пользователей системы. Эта информация должна быть доступной и правильной и применяться для смягчения безответственности или ошибочности пользователей. Следовательно, угроза этим средствам связана с отсутствием доступной информации, например, с несозданной информацией о продукте или процедуре, с отказом в доступе в результате внешних атак на отказ в обслуживании или недостаточной информацией в предоставленных руководствах. Что касается более формальных политик, желательны четко сформулированные правила, контролирующиеся самой системой. Поэтому проблемная ситуация, в первую очередь, обусловлена отсутствием формализации, так что система электронного обучения не может автоматически применять правила и требования. Изменения в предоставленные руководство и политику, очевидно, должны быть зарезервированы только для администраторов или вышестоящего персонала для предотвращения злоупотребления ими. В таких документах должны содержаться рекомендации по правильному действию в системе, мошеннические манипуляции, например, путем обхода ошибочного контроля доступа или атаки на компоненты базовой системы, могут иметь далеко идущие последствия.

Литература:

- Оладько В. С. Модуль оценки защищенности систем дистанционного образования вузов/ В. С. Оладько// Образовательные технологии и общество. — 2016. — Т. 19. — № 1. — С. 360–376.

- Колгатин А. Г. Информационная безопасность в системах открытого образования//Образовательные технологии и общество. — 2014. –Т.17, № 1. — С. 417–425

- Оладько В. С. Функциональная модель исследования безопасности системы дистанционного обучения/ В. С. Оладько// Безопасность информационных технологий. — 2018. — Т. 25. — № 3. — С. 101–111.

- Усков А. В. Иванников А. Д. Усков В. Л. Технологии обеспечения информационной безопасности корпоративных образовательных сетей//Образовательные технологии и общество. — 2008. –Т.11, № 1. — С. 472–479.