В статье автор пытается определить методы отслеживания изменений в ОС Windows.

Ключевые слова: pe файл, изменения, ревизор.

В начале 2020 года злоумышленники чаще всего рассылали россиянам банковские трояны, программы для заражения устройств и для скрытого майнинга криптовалют.

Самым активным был способный рассылать фишинговые письма троян Emotet — он атаковал 7 % российских организаций. Далее следуют RigEK и XMRig с охватом 6 % каждый. Первый троян содержит опасные программы для Internet Explorer, Flash, Java и Silverlight, а второй — используется для добычи криптовалюты Monero.

Что касается всего мира, то в топ-3 самых активных вредоносных ПО вошёл банковский троян Dridex, которые используется для перехвата персональных данных и данных банковских карт.

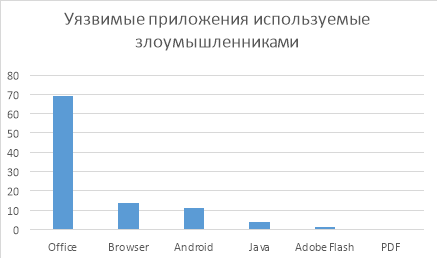

Статистика за первый квартал 2020 года показывает, что уязвимости в пакете Microsoft Office эксплуатируются чаще уязвимостей в других приложениях, что объясняется простотой их использования и высокой стабильностью работы.

На рисунке 1 показан график самых уязвимых приложений, уязвимости которых чаще всего эксплуатируют злоумышленники.

Рис. 1. Статистика уязвимостей приложений

Установка программы, отслеживающей изменения в ОС, смогла бы предотвратить эксплуатацию уязвимостей в пакете Microsoft Office и других популярных программах.

Файловый вирус — компьютерный вирус, который для своего размножения использует файловую систему, внедряясь в исполняемые файлы ОС.

Такими файлами могут быть:

Командные файлы, исполняемые файлы в формате COM, исполняемые файлы в формате EXE, исполняемые файлы в формате PE, системные драйверы, файлы оверлеев, и динамически загружаемых библиотек [3].

Основные методы заражения PE файла:

Внедрение в заголовок, расширение последней секции, добавление новой секции.

Методы отслеживания изменений в ОС:

Контроль оперативной памяти.

Эта стадия проверки включает в себя процедуры обнаружения следов активных загрузочных и stealth-вирусов в памяти компьютера. Если такие алгоритмы будут найдены, выдается соответствующее предупреждение.

Контроль системных областей.

Контроль системных областей предназначен для обнаружения вирусов, которые используют для своей активации механизм загрузки. Первой с диска загружается загрузочная запись (boot record), которая содержит в себе мини-программу, управляющую дальнейшей загрузкой. Для жесткого диска первой производится загрузка главной загрузочной записи (Master-Boot Record или MBR).

Контроль неизменяемых файлов.

Последняя стадия проверки, направленная на обнаружение деятельности файловых вирусов, — контроль изменения файлов. Для всех файлов, которые активно используются и в то же время не должны изменяться (обычно это программы типа win.com и т. п.), создаются контрольные таблицы. В них содержатся значения контрольных сумм и размеров файлов. Затем, в ходе дальнейшего использования программы по отслеживанию, информация с дисков сравнивается с эталонной, хранящейся в таблицах. Если информация не совпадает, то весьма вероятно нахождение в системе файлового вируса. Самый явный признак — изменение размера или содержимого файла без изменения даты создания файла [2, с. 12].

Отслеживание изменений размера секции PE файла.

PE формат — это формат исполняемых файлов всех 32- и 64- разрядных Windows систем. На данный момент существует два формата PE-файлов: PE32 и PE32+. PE32 формат для x86 систем, а PE32+ для x64. На рисунке 2 изображена типовая структура PE файла [1, с. 5].

Рис. 2. Структура PE файла

Отслеживание изменений размера секции PE файла — это один из эффективных методов отслеживания вируса в исполняемых файлах windows.

Литература:

- ГОСТ Р 56545–2015 «Защита информации. Уязвимости информационных систем. Правила описания уязвимостей». — М.: Стандартинформ, 2009.

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных. ФСТЭК России, 2008 г.

- PE (Portable Executable): На странных берегах [Электронный ресурс]. URL: https://habr.com/ru/post/266831/ (Дата обращения: 12.11.20)