В статье проведен анализ качественного, количественного и комплексного подходов для минимизации угрозы информационной безопасности, выбран наилучший. На основании проведенного анализа строится математическая модель и алгоритм модели оценки информационной системы. Построение данной модели позволит произвести точный подсчет оценки безопасности информационной системы.

Ключевые слова: безопасность, модель, угроза, анализ.

В силу того, что у множества организаций присутствуют автоматизированные системы (далее АС), одной из главных задач по защите данных систем — гарантия информационной безопасности (далее ИБ). Если некоторые из ресурсов разделяются между системой безопасности и другими системами или мероприятиями, то такая система называется открытой. Как правило, разделение ресурсов должно вести к снижению стоимости и повышению эффективности эксплуатации. Подход в построении современной системы безопасности постепенно заменяется неким пакетом ресурсов, услуг и сервисов. Не смотря на большую вариативность систем, требуется разработать модель оценки рисков, с помощью которой можно будет реализовывать подсчет различных факторов, присутствующих в системе. Базовым ресурсом такой системы является информация, поэтому проведение анализа и построение математической модели во многом зависит от этого значения.

Одним из направлений защиты является разработка методик оценки информационной безопасности на протяжении всех этапов разработки, проектирования и функционирования автоматизированных систем. В этом направлении, необходимость обосновать применение тех или иных средств обеспечения ИБ, одно из важнейших факторов. Так же следует определить, достаточно данных средств или нет для определенной АС [1].

В настоящее время существует несколько основных подходов к оценке ИБ АС: Количественный, качественный и комплексный [2].

Количественный подход

Количественная оценка используется тогда, когда возможно сравнить угрозы и риски числовыми значениями. Данный подход позволяет получить значения для объектов, которым присваиваются количественные показатели. Оценке в главной степени подлежат вероятные убытки от произошедшей угрозы или потеря какого-либо конкретного актива, файла или информации [3].

Количественная оценка высчитывается следующим образом:

- Определяется реальная стоимость ценной информации в денежном эквиваленте.

- Определяется ущерб от возможной угрозы, который понесет организация в утрате актива, если угроза не одна, то и ущерб высчитывается в отношении каждой.

- Определяется вероятность возникновения каждой угрозы.

- Берется определенный временной отрезок и определяется ущерб от угроз за данный промежуток.

В итоге проводится анализ данных, который включает в себя возможные потери по каждой из угроз и в итоге имеется три варианта развития.

- Перенести риск. Передача возможных потерь на третье лицо, например, страховую компанию.

- Снизить риск. Выработать системный подход для возможности обеспечения дополнительной защиты. В данном случае организация точно понесет затраты, т. к. установка дополнительного уровня защиты требует вложений.

- Принять риск. Данное решение подходит лишь тогда, когда вероятность угрозы крайне мала, либо если ущерб будет мал.

Качественный подход

Этот подход часто реализуется в ситуациях, когда в организации невозможно подсчитать убытки. Например, если объекту невозможно дать оценку, измеримую в денежной единице. В данной ситуации качественная оценка применима. В данном подходе объекту требуется присвоить балл (показатель) [4].

Качественная оценка производится по следующему пути:

- Определяется ценность актива. Идет подсчет возможных последствий в условиях нарушения безопасности.

- Определяется вероятность угрозы, в целом именно для этого присваивается балл. Балльная система может быть какой угодно, 1–10, 0–100 и другие.

- Находится вероятность появления угрозы. Учитывается в каком состоянии находится система информационной безопасности, а также, что было предпринято для достижения данного состояния. Здесь также приводят в действие балльную шкалу.

Предварительно делается заключение. Во внимание выделяется ценность ресурсов и вероятность реализации угрозы

По отдельности анализируется риск для угроз. Если в итоге угрозе присваивается приемлемый уровень риска, то это значит, что угроза либо несущественна, либо не актуальна. Если угроза все-таки актуальна, то производятся меры, направленные на понижение уровня риска.

Комплексный подход

Комплексный подход совмещает в себе количественный и качественный, позволяет работать с оценкой угрозы со всех сторон, с большим количеством различных факторов, обеспечит комплексный подход к решению задачи. То есть он уже использует и совмещает в себе два вышеописанных подхода и обеспечивает повышенную защиту от угроз [5].

- Определяется ценность информации. Высчитывается реальная стоимость актива, либо, если ее подсчет невозможен, присваивается балл.

- Определяется процент возникновения угрозы.

- Определяется ущерб от возможной угрозы, если угроз несколько, вычисляется ущерб в отношении каждой.

- Выясняется, какими средствами защищается информация, в нее входят: Затраты на приобретение средств защиты информации и затраты на их поддержку. Уровень защиты с данным оборудованием. Наличие специалистов защиты ИБ

- Завершающий этап. Уточнение некоторых моментов по политике безопасности для получения достоверных оценок существующих в системе рисков. Анализируется итоговая ценность информации и процент возникновения угрозы. В случае достаточного уровня угрозы, принимаются контрмеры.

Модель оценки Информационной безопасности

Математическая модель

Проанализировав три процесса анализа угроз, становится ясно, что комплексный подход подходит для принятия решений лучше двух других. В связи с этим, выстраивая модель оценки ИБ, в дальнейшем руководствоваться будем комплексным подходом.

Изучив состав автоматизированной системы и защиту информационной системы компании, проводится анализ защищенности каждого вида информации на ресурсе.

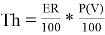

Требуется вычислить уровень угрозы Th через уязвимость и вероятность реализации угрозы через данную уязвимость. Th покажет, как критично воздействие данной угрозы на ресурс, если она все таки возникнет.

Где ER — критичность реализации угрозы, степень влияния реализации угрозы на ресурс.

P(V) — вероятность реализации угрозы через данную уязвимость в течение года. степень возможности реализации угрозы через данную уязвимость в тех или иных условиях.

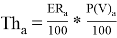

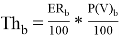

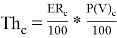

Редко бывает так, что возникает одна угроза. Допустим, у организации три уязвимости. Так же рассчитываем каждую угрозу по отдельности.

где

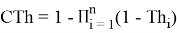

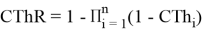

Для расчета уровня угрозы по всем уязвимостям, вводится CTh, суммируются полученные уровни угроз через конкретные уязвимости по следующей формуле:

Для одной угрозы –

где n — количество уязвимостей,

i — количество угроз,

Th — уровень угрозы по уязвимости.

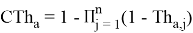

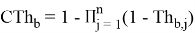

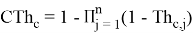

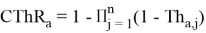

Для нескольких угроз –

j — количество угроз для данного уровня угрозы по уязвимости.

Получаем значения уровня угрозы по уязвимости в интервале от 0 до 1.

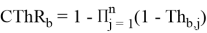

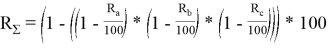

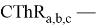

Так же стоит рассчитать общий уровень угроз CThR (с учетом всех угроз на ресурс):

Для одной угрозы –

где CTh — уровень угрозы по всем уязвимостям.

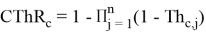

Для нескольких угроз –

Где

Для дальнейших расчетов, вводим понятие ресурс — любой контейнер, предназначенный для хранения информации, подверженный угрозам информационной безопасности (сервер, рабочая станция, переносной компьютер). Свойствами ресурса являются: перечень угроз, воздействующих на него, и критичность ресурса. Обозначается символом R.

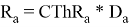

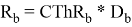

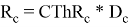

Риск по ресурсу R рассчитывается следующим образом:

Для одной угрозы –

Где D — критичность ресурса (задается в уровнях);

CThR — общий уровень угроз по ресурсу.

Если риск задается в уровнях, то в качестве значения критичности берем оценку уровня. Например, для трех равномерных уровней:

|

Название уровня |

Оценка уровня, % |

|

1 |

33,33 (низкий уровень) |

|

2 |

66,66 (средний уровень) |

|

3 |

100 (высокий уровень) |

Уровень показывает возникновение инцидента, для развития событий по худшему сценарию.

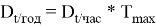

В случае угрозы доступность (отказ в обслуживании) критичность ресурса в год вычисляется по следующей формуле:

Где D t/год- критичность ресурса по угрозе доступность в год;

D t/час- критичность ресурса по угрозе доступность в час;

Tmax — максимальное критичное время простоя ресурса в год.

Для остальных угроз критичность ресурса задается в год.

Для нескольких угроз –

Таким образом, получим значение риска по ресурсу в уровнях (заданных пользователем) или деньгах.

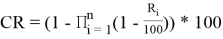

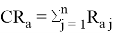

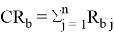

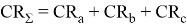

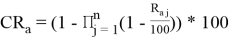

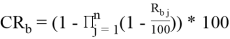

Риск по информационной системе CR рассчитывается по формуле:

Для одной угрозы и измерению в деньгах:

Где R — риск по ресурсу.

Для измерения в уровнях используется другая формула:

Где R — риск по ресурсу.

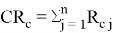

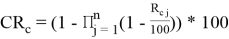

Для нескольких угроз и измерению в деньгах:

Для работы в уровнях:

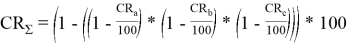

В результате работы модели оценки (Рис.1) пользователь системы получает следующие данные:

- Риск реализации по трем базовым угрозам (или по одной суммарной угрозе) для ресурса.

- Риск реализации суммарно по всем угрозам для ресурса.

- Риск реализации по трем базовым угрозам (или по одной суммарной угрозе) для информационной системы.

- Риск реализации по всем угрозам для информационной системы.

- Риск реализации по всем угрозам для информационной системы после задания контрмер.

- Эффективность комплекса контрмер.

Рис. 1. Модель оценки информационной безопасности на основе комплексного подхода

Заключение

В ходе исследования можно сделать следующие выводы:

- Информационная безопасность предприятия — Одна из основных вещей, которые должны быть решены для обеспечения безопасности предприятия и экономической стабильности.

- Рассмотрен и проанализирован процесс анализа угроз информационной безопасности. Описаны и проанализированы основные методики анализа угроз информационной безопасности.

- Наиболее эффективно использовать подход, сочетающий в себе как качественную, так и количественную оценку рисков.

- Построена модель оценки информационной безопасности на основе комплексного подхода.

Литература:

- Бакуренко А. А., Военная академия Республики Беларусь.

- Основные подходы к анализу и оценке рисков информационной безопасности В. Н. Максименко, Е. В. Ясюк,

- Модели оценки эффективности систем информационной безопасности. 2009. Тихонов Д. В.

- Концептуальные основы информационной безопасности Российской Федерации/ Шушков Г. М., Сергеев И. В.// Актуальные вопросы научной и научно-педагогической деятельности молодых ученых: сборник научных трудов III Всероссийской заочной научно-практической конференции (23.11.2015–30.12.2015 г., Москва) / под общ. ред. Е. А. Певцовой; редколл.: Е. А. Куренкова и др..—М.: ИИУ МГОУ, 2016.

- Комбинированная оценка информационной безопасности. Громов А.Н, Шахов, В.Г.