Ключевые слова: PAM, DLP, SOC, VPN, описание бизнес-процессов.

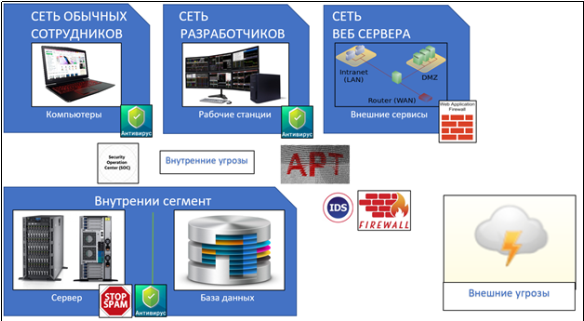

- Описание бизнес-процессов [1] рис. 1

Рис. 1. Описание бизнес-процессов

- Перечень активов подлежащих защите [2]

– База данных

– Информация:

- Клиенты

- Сотрудники

- Ноу-Хау разр. произв.

– Сервер (Почтовый, ftp, приложении)

– Сетевые ресурсы

– Рабочие станции

– Компьютеры сотрудников

- Модель угроз

Принцип деления: функциональные роли! рис. 2

Рис. 2. Деление на функциональные роли

- Защита от внешних угроз

1) межсетевой экран (firewall)

– делит внутренние функциональные роли

– разными политиками безопасностями обеспечиваем разный доступ к разным сегментам в соответствии с бизнес-процессами описанным выше

Нужно понять потоки взаимодействия между различными системами

2) IDS (Система предотвращения вторжения)

Контролируем информационные потоки и взаимодействия между сегментами;

3) Антивирус

Во всех сегментах необходимо чтобы те данные которые пердаются через систему проверялись заведомо известному набору сигнатур которые входят в базу данных антивируса;

Проверка вложений на почтовых сервисах ;

4) Антиспам

Обеспечиваем корректное функционирование сервисов взаимодействие с внешними подрядчиками, с клиентами, с контрагентами, с другими информационными системами Почтового сервиса ; гарантированно отсечь зловредные файлы с недоверенных источников;

5) Защита от продвинутых атак АРТ (песочница — sаndbox)

Защита от неизвестных атак;

Для создания комплексной системы защит;

6) WAF (защита веб сервера)

Создает эффективную защиту от атак, направленных на веб сайты;

7) Мониторинг и контроль SOC (Ситуационный центр)

– собираются события со всех сегментов

– концелидируемым образом обрабатываются по идиному набору алгоритмов и механизмов

– и исходя из этого принимаются решения насколько ваша организация в данный момент подвергается угрозам ИБ со стороны внешних сегментов сети рис. 3.

Рис. 3. Защита от внешних угроз

- Защита от внутренних угроз:

1) Предотвращение утечек DLP (англ. Data Leak Prevention)

Контролируем информационные потоки, и активно используем на конкретном рабочем месте

– Мониторим работу рабочего места,

– какие программы запускаются

– откуда копирует информацию

– разрешено ли передавать какие-либо данные с использованием мессенджера

2) Корректная организация удаленного доступа

Лучшим решением для организации защищенного взаимодействия между головным офисом и филиалом, а также удаленными сотрудниками являются средства построения VPN, которые позволяют создать в пределах имеющейся сетевой инфраструктуры защищенную виртуальную сеть, обеспечивающую конфиденциальность передаваемых данных и однозначную идентификацию ее пользователей.

3) Управление привилегированным доступом PAM (privileged access management)

Интегрируем инструменты и технологий, используемых для защиты, контроля и мониторинга доступа к критически важной информации и ресурсам организации. Подкатегории PAM включают управление паролями общего доступа, управление привилегированными сеансами, управление привилегированными правами поставщиков и управление доступом к приложениям рис. 4.

Рис. 4. Защита от внутренних угроз.

Литература:

1. Управление бизнес-процессами. Практическое руководство по успешной реализации проектов | Джестон Джон, Нелис Джоан, 2008.

2. Проблемы защиты персональных данных. Бычков а. и. 116 стр. 2020.

3. White Paper о ФЗ № 152, 2018.

4. А. С. Исаев, Е. А. Хлюпина, Правовые основы организации защиты персональных данных, 2014.

5. ЧЕК-ЛИСТ: Создаем систему защиты персональных данных с нуля 2020.

6. Петренко, Мандрица: Защита персональных данных в информационных системах. Практикум. Учебное пособие 2020.