В связи с постоянным количественным и качественным ростом информационных технологий, все большее количество организаций используют сеть Internet, в качестве инструмента, позволяющего сотрудникам выполнять даже самые простые должностные обязанности. Более современные организации уже имеют сотрудников, которые разрабатывают Web-приложения для оптимизации бизнес-процессов. Вместе с улучшениями эти компании также подвергают себя различным информационным рискам. В случае, когда дело касается финансовых организаций (ФО), риску подвержен не только бизнес, но и клиенты, которые являются физическими лицами. Более того, некоторые услуги, предоставляемые ФО, могут быть неотделимы от информационно-телекоммуникационных сетей, без доступа к которым, клиент фактически не сможет получить эти услуги в полном объеме.

Вместе с этим за последние несколько лет в законодательстве Российской Федерации появляется все больше изменений и дополнений в области защиты информации, касающихся ФО. Тем не менее, многие аспекты аудита в этой области до сих пор формально не определены, а требования нормативно-правовых документов, а также стандартов Банка России, не всегда позволяют однозначно трактовать некоторые требования. В следствии этого, при проведении аудита ИБ в финансовой отрасли, отсутствует единый подход к оценке и аудиторские заключения даже компетентных специалистов могут отличаться. Кроме того, поскольку аудит ИБ довольно трудоемок, и как следствие может быть дорогостоящим, часть организаций подходит к этому процессу довольно формально.

Несмотря на то, что разброс цен при проведении услуг по аудиту действительно бывает существенным, банки, пенсионные фонды, биржи и другие кредитные организации формируют ценовую стабильность и являются основой денежно-кредитной политики Российской Федерации. В условиях, когда аудит проводится формально, просто невозможно быть уверенным в том, что реагирование на возникающие инциденты ИБ будет своевременным и быстрым.

Актуальность темы данной работы обусловлена вариативностью трактовок подхода к проведению инструментального аудита в ФО, что в конечном итоге отражается на различиях в полученных аудиторских заключениях, которые могут не отображать реальный уровень текущего состояния ИБ в организации.

Целью данной работы является разработка методики программы инструментального аудита системы обработки информации ФО.

Модель угроз и определение рисков

Для получения представления о состоянии информационной безопасности (ИБ) в ФО, проводимый инструментальный аудит ИБ должен позволить оценить уровень защищенности информации, находящейся в информационной системе. Кроме того, он должен включать составление набора конкретных рекомендаций по выработке мер, которые позволят улучшить текущее состояние ИБ и поддерживать его в дальнейшем.

К целям такого аудита можно отнести:

– получение объективных данных о текущем состоянии информационной системы ФО, действиях и событиях, происходящих в ней, а также получение сведений о процессах, характерных для конкретной организации (включая документацию), с целью дальнейшего анализа текущего состояния обеспечения ИБ ФО;

– оценка соответствия ИС существующим стандартам в области ИБ и политике безопасности организации;

– разработка рекомендаций по повышению уровня ИБ системы обработки информации ФО.

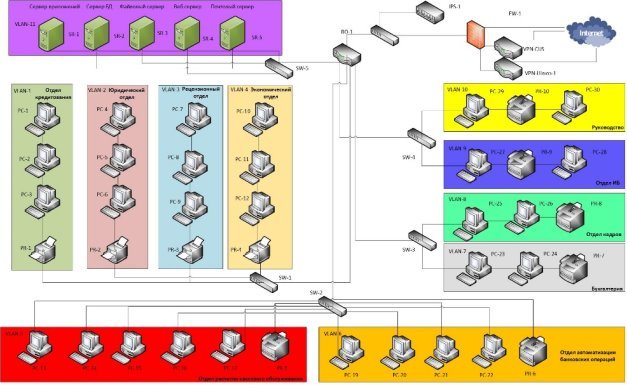

Для определения логической и физической области аудита с учетом рекомендаций Банка России была составлена схема филиала типовой территориально-распределенной локальной сети ФО, представленная на рисунке 1.1.

Рис. 1. Структурная схема локальной сети филиала ФО

На основании проведенного исследования с учетом рекомендаций Центрального Банка РФ, а также опираясь на рекомендации в области стандартизации Банка России, Стандарты Банка России и Указание Банка России от 10.12.2015 N 3889-У, а также с учетом: перечня категорий информации, перечня информационных активов, списка источников угроз, модели нарушителя, перечня способов реализации угроз безопасности, матрицы доступа, физических и логических схем локальной сети и последствий от реализации угроз актуальными были признаны следующие угрозы:

– Угроза несанкционированного доступа с применением специально созданных для этого программ;

– Угроза утечки информации путем ее преднамеренного копирования на неучтенные носители;

– Угроза внедрения вредоносных программ с использованием съемных носителей;

– Угрозы анализа сетевого трафика, сканирования сети и выявления паролей.

Для последующей разработки методики необходимо на основании модели угроз выявить риски, связанные разработанной моделью угроз и разработкой программы аудита, а также определить действия по обращению с ними. В рамках проведенного исследования после проведения оценки с последующим анализом и исключением рисков, которые можно предотвратить были выявлены следующие риски:

– Недостаточная общая компетентность аудиторской группы;

– Неэффективное определение необходимой документированной информации, требующейся аудиторам;

– Риск неверной оценки потенциала нарушителя;

– Риск неверного определения возможных сценариев реализации информационных угроз;

– Неправильное определение продолжительности аудита;

– Плохая аудиторская выборка.

Для реализации действий по обращению таких рисков необходимо:

- Приобретение членами группы соответствующих компетенций перед проведением аудита и проверка наличия этих компетенций.

- Выделение дополнительного запаса времени, в целях повышения возможности переопределения такой информации.

- Проведение с аудиторами практических занятий, в рамках которых отрабатываются вопросы противостояния реализации информационных угроз на основе возможных сценариев реализации информационных угроз.

- Выделение времени на этапы аудита с запасом.

- Осуществление проверки в полном объеме вместо использования аудиторской выборки.

Разработка методики программы инструментального аудита

Методика должна содержать рекомендации, определяющие порядок, условия, виды и меры проведения аудита системы обработки хранения информации в ФО на соответствие требованиям по обеспечению ИБ, представленных в положениях нормативных правовых актов. Аудит безопасности информации типовой кредитной ФО проводится в соответствии с требованиями Стандартов и Положений Банка России, ГОСТ Р 57580.1–2017, а также с учетом ГОСТ Р ИСО 19011–2021 [1, 2].

Таким образом, должна быть разработана программа аудита ИБ, запланированная на конкретный период времени и направленная на достижение конкретной цели, характерной для выбранной ФО. Эта программа должна включать в себя:

– риски, связанные с программой аудита;

– объем и места проведения аудита;

– цели ФО;

– критерии и методы инструментального аудита;

– критерии формирования аудиторской группы;

– ресурсы, необходимые для проведения аудита;

– вопросы, связанные с обеспечением конфиденциальности.

Программа аудита согласовывается с заявителем и может уточняться и корректироваться в процессе проведения аудита по согласованию с заказчиком аудита.

Порядок, содержание, условия и методы аудита, а также применяемые инструментальные средства определяются в соответствии с методикой.

Состав нормативной и методической документации для аудита конкретной ФО определяется в зависимости от условий функционирования, бизнес-процессов и целей аудита на основании анализа исходных данных. В нормативную и методическую документацию включаются только те показатели, характеристики и требования которых могут быть объективно проверены.

Перед проведением инструментального аудита в рамках конкретного сегмента сети следует уведомить руководство и начальника отдела аудируемой организации, во избежание нарушения бизнес-процессов ФО. Для проведения основой части аудита необходимо создать копию сетевой инфраструктуры с целью уменьшения нагрузки на сетевые устройства, а также во избежание нарушений штатной работы оборудования.

Цели программы аудита должны согласовываться со стратегией развития заказчика аудита и поддерживать политику и цели системы менеджмента заказчика аудита, а также учитывать потребности и ожидания заинтересованных сторон.

В рамках примера для типовой ФО основными целями могут являться:

- Провести проверку ФО на предмет соответствия 2 уровню защиты информации по требованиям, предъявляемым ГОСТ Р 57580.1–2017.

- В случае несоответствия требованиям НПА разработать предложения по приведению в соответствие.

- Сформировать аудиторское заключение.

- Оценить текущий уровень защищенности сетевой инфраструктуры Банка «Инвестор».

- Разработать рекомендации по повышению уровня ИБ информационной системы.

Работы по проведению инструментального аудита ФО содержат следующие этапы:

– подготовка к проведению аудита;

– анализ исходных данных и документации;

– проведение аудита на объекте;

– разработка рекомендаций по результатам испытаний;

– подготовка, утверждение и отправка отчета по результатам аудита;

– завершение аудита.

Применительно к области инструментальный аудит может проводится на базе территориально распределенной сети ФО. В границы настоящего аудита входит:

– локальная вычислительная сеть ФО;

– сегменты сети, в которых осуществляется обработка информации, а также серверный сегмент сети;

– программное обеспечение сотрудников банка, имеющих доступ к системе обработки информации, в соответствии с матрицей доступа;

– средства защиты, а также сетевое оборудование филиала банка.

В качестве метода проверки в рамках инструментального аудита будут использоваться следующие методы аудита

– экспертно-документальный метод (в части анализа документации на ИС);

– инструментальный метод (в части выявления технологических уязвимостей в программно-аппаратном и аппаратном обеспечении ИС).

Поскольку критерии аудита выбираются из законодательных и нормативно-правовых требований, оценка собранных свидетельств будет сводиться к соответствию или несоответствию таким требованиям. В случае изменения критериев аудита, программу аудита следует скорректировать и сообщить об этом заинтересованным сторонам для утверждения.

В рамках примера проводимого аудита типовой ФО, критерии аудита выбираются в соответствии с требованиями пунктов 7, 8 и 9 «ГОСТ Р 57580.1–2017.

При проведении аудита может применяться метод проверки на соответствие нормативно-правовым актам и инструментальный аудит с использованием специального программного обеспечения, описанного в методике. Также для каждого конкретного аудита целесообразно актуализировать критерии (например, высшее образование в области ИБ) для выбора членов аудиторской группы. Также в конце методики в также целесообразно привести перечень проверяемой документируемой информации ФО.

Заключение

В проведенном исследовании были рассмотрены проблемы, связанные с разработкой программы инструментального аудита информационной безопасности. Был проведен анализ нормативной-правовых актов и нормативно-методических документов по защите информации, применительно к системам обработки информации финансовых организаций в рамках типовых требований, предъявляемых к объекту аудита.

Была описана типовая модель финансовой организации и рассмотрены риски, связанные с разработкой такой модели и разработкой программы аудита. На основе полученных данных была приведена методика, определяющая порядок, условия, виды и меры проведения аудита системы обработки хранения информации в финансовой организации на соответствие требованиям по обеспечению информационной безопасности, представленных в положениях нормативных правовых актов.

Приведенная в настоящей работе методика позволит систематизировать подход к разработке методик проведения аудита, что поможет получать объективное аудиторское заключение, отражающее реальный уровень ИБ в организации, выработать необходимые меры организационного и технического характера, а также сформировать общие рекомендации по повышению уровня информационной безопасности информационной системы финансовой организации.

Литература:

1 ГОСТ Р 57580.1–2017. Национальный стандарт Российской Федерации. «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер».

2 ГОСТ Р ИСО 19011–2021. Национальный стандарт Российской Федерации. Оценка соответствия. Руководящие указания по проведению аудита систем менеджмента.

3 ГОСТ Р 57580.2–2018. Национальный стандарт Российской Федерации. «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Методика оценки соответствия».

4 PCI Security Standards Council [Электронный ресурс]. — Режим доступа: https://www.pcisecuritystandards.org/document=pci_dss, свободный (дата обращения: 04.03.2022).

5 Инструментальный аудит информационной безопасности — Dialognauka.ru [Электронный ресурс]. — Режим доступа: https://www.dialognauka.ru/instrumentalny_audit_ib/, свободный (дата обращения: 05.03.2022).

6 Стандарт Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения» СТО БР ИББС-1.0–2014 от 17.05.2014.