В данной статье автор стремится исследовать принцип доказательства без разглашения и протокола SRP с целью их анализа и применения в современных информационных системах.

Статья описывает принцип доказательства без разглашения, который был разработан американскими учёными: Шафи Гольдвассер, Сильвио Микали и Чарльзом Реккофом. Статья так же описывает принцип работы протокола SRP, процесс обмена данными между клиентом и сервером. Обеспечение криптографической безопасности протокола также подчеркивается.

Ключевые слова: протокол, канал связи, SRP, доказательство без разглашения, криптография.

С развитием криптографии как науки о безопасной передаче и верификации данных через открытые каналы связи, одним из самых интересующих вопросов был вопрос о возможности доказательства знания одной стороной секрета, без его разглашения другой стороне.

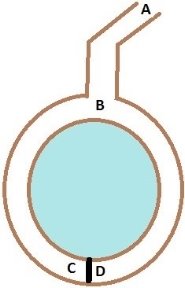

Первым примером использования принципа доказательства без разглашения стал эксперимент «Пещера Али Бабы» [1]. Данный примера был показан бельгийским специалистом в области криптографии Жан-Жаком Кискатером. В основе данного примера была взята модель пещеры, представленная на рис. 1.

Рис. 1. Модель пещеры, представленная Кискатером

Представленная модель пещеры содержит четыре основные точки — A, B, C, D. Также, между точками C и D расположена дверь с кодовым замком. В эксперименте участвуют две стороны: Алиса — сторона, пытающаяся доказать знание кода от двери, Боб — сторона, проводящая проверку знания Алисой кода от двери.

Вероятность того, что Алисе удастся доказать знание кода от двери без его фактического знания равна 0.5. Для получения Бобом полной уверенности в знании Алисой кода от двери происходит повторение описанных выше ходов для уменьшения вероятности ошибочного принятия решения.

После презентации данного эксперимента были сформулированы следующие требования, предъявляемые криптографическим протоколам, реализующие доказательство с нулевым разглашением:

— требование полноты — если доказывающая сторона знает секрет, то она сможет это доказать;

— требование корректности — если доказывающая сторона не знает секрета, то она не сможет это доказать;

— требование нулевого разглашения — если доказательство верно, то любая проверяющая сторона не сможет узнать ничего, кроме самого факта верности доказательства.

С течением времени было создано множество криптографических протоколов, реализующих доказательство без разглашения. Одним из таких протоколов является протокол SRP. Впервые документ, описывающий стандарт данного протокола, был продемонстрирован в 1999 году [2].

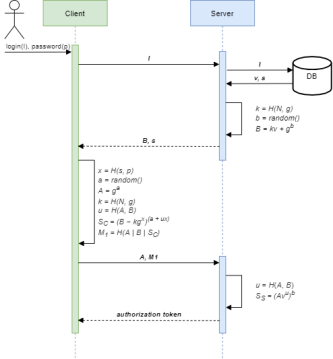

Протокол SRP производит начальную регистрацию пользователя с получением его пароля, но в последующих процессах авторизации, веб-сервис и пользователь только открытые значения — данные, которые не сообщают никакой информации об используемом пользователем паролем и могут безопасно передаваться в любом канале связи [1].

Основой обеспечения криптографической безопасности протокола SRP является задача дискретного логарифмирования. Задача дискретного логарифмирования — задача обращения функции g x в некоторой конечной мультипликативной группе [3]. В качестве мультипликативной группы в протоколе SRP используются группа, построенная по простому безопасному числу вида p = 2q + 1, где q тоже является простым числом. Схема применения протокола SRP продемонстрирована на рис. 2.

Рис. 2. Схема протокола SRP

При получении значения M 1 от клиента, сервер производит сравнения данного значения со своим вычисленным значением Ms. При равенстве данных значений, сервер делает вывод о том, что клиент знает реальное значение пароля и отправляет клиенту значение токен авторизации.

Главным отличием криптографического протокола SRP от остальных протоколов, реализующих доказательство без разглашения, является возможность верификации веб-сервиса. Данная возможность обеспечена дополнительной проверкой, при которой пользователь может проверить знание открытых данных самим веб-сервисом.

Литература:

- Шнайер, Б. Прикладная криптография. Протоколы, алгоритмы и исходный код на C / Б. Шнайер — Москва: Диалектика, 2016. — 1024 c.

- SRP Protocol Design. — Текст: электронный // stanford.edu: [сайт]. — URL: http://srp.stanford.edu/design.html (дата обращения: 08.05.2023).

- Омассон, Ж. О криптографии всерьез / Ж. Омассон. — Москва: ДМК Пресс, 2022. — 328 c.