Рассматриваются основные проблемы надежности и безопасности сетей, в том числе отказ узлов и атаки хакеров. Были представлены различные методы, такие как мониторинг состояния сети, анализ журналов событий, управление ресурсами, шифрование данных, фильтрация трафика и мониторинг безопасности сети. Также рассмотрены технологии для защиты от DoS-атак, такие как контроль доступа, ограничение скорости и снижение приоритета трафика.

Ключевые слова : сети, отказ узлов, безопасность, мониторинг, шифрование, фильтрация трафика, DoS-атака, контроль доступа, снижение приоритета трафика.

В наше время сети стали неотъемлемой частью жизни большинства людей и компаний. Сети используются для передачи данных, обмена информацией и общения, что делает их крайне важными для успешной работы бизнеса и общества в целом. Однако существует множество проблем, которые могут возникнуть в работе сетей, и одной из наиболее важных проблем является надежность. Надежность сетей определяется способностью сети сохранять работоспособность в любых условиях и предоставлять надежное соединение между узлами. Надежность сети зависит от многих факторов, таких как качество оборудования, настройки сетевого оборудования, производительность сети и т. д. Проблемы надежности сетей могут привести к сбоям в работе сети, потере данных и недоступности сервисов, что может повлечь за собой серьезные последствия для бизнеса и общества.

Основными проблемами надежности сетей являются отказ узлов и безопасность. Отказ узла может произойти из-за множества причин, таких как неправильная настройка оборудования, неисправность аппаратного обеспечения, программные ошибки, атаки хакеров и т. д. А безопасность сетей играет критическую роль в обеспечении надежности, поскольку уязвимости сетей могут быть использованы злоумышленниками для атаки на сеть, что может привести к ее отказу или потере данных.

Для исследования проблемы отказа узлов, можно использовать различные методы, такие как мониторинг состояния сети, анализ журналов событий и управление ресурсами. Рассмотрим методы более подробно:

– Мониторинг состояния сети позволяет отслеживать работу узлов и выявлять проблемы до их проявления. Мониторинг состояния сети может быть реализован с помощью различных инструментов, таких как мониторинг производительности сети, мониторинг доступности узлов, анализ трафика и т. д. Мониторинг состояния сети является важным инструментом для обеспечения надежности сети и своевременного реагирования на проблемы.

– Анализ журналов событий позволяет выявить причины отказов и определить, какие узлы или сервисы вызывают больше всего проблем. Журналы событий могут содержать информацию о производительности, ошибки при работе, а также информацию о запущенных процессах. Анализ журналов событий может быть автоматизирован и реализован с помощью специальных инструментов, что позволит быстро выявлять проблемы и принимать меры для их устранения.

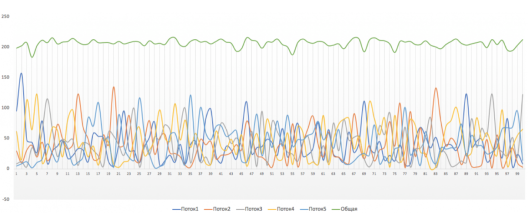

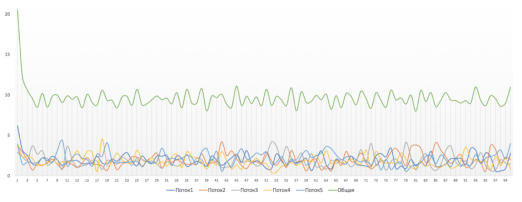

– Управление ресурсами сети позволяет оптимизировать использование ресурсов сети и предотвращать перегрузку сети, что может привести к ее отказу. Как показано на рисунках 1 и 2 для управления ресурсами сети можно использовать различные технологии, такие как Quality of Service (QoS), которая позволяет задавать приоритеты для различных типов трафика в сети, и Load Balancing, которая распределяет нагрузку между узлами сети.

Рис. 1. Трафик до применения технологий управления ресурсами

Рис. 2. Трафик после применения технологий управления ресурсами

Для обеспечения безопасности сетей можно использовать различные методы, такие как шифрование данных, фильтрацию трафика и мониторинг безопасности сети. Рассмотрим методы более подробно:

– Шифрование данных позволяет защитить данные, передаваемые по сети, от несанкционированного доступа. Для шифрования данных можно использовать различные протоколы, такие как SSL (Secure Socket Layer) и TLS (Transport Layer Security). Эти протоколы обеспечивают конфиденциальность и целостность данных, передаваемых по сети.

– Фильтрация трафика позволяет блокировать доступ к нежелательным ресурсам и защитить сеть от атак. Для фильтрации трафика можно использовать специальное программное обеспечение, такое как брандмауэры и сетевые экраны. Эти инструменты позволяют настроить правила доступа к ресурсам сети и предотвратить атаки на сеть.

– Мониторинг безопасности сети позволяет отслеживать уязвимости сети и принимать меры для их устранения. Мониторинг безопасности сети может быть реализован с помощью специальных инструментов, таких как сканеры уязвимостей и системы обнаружения вторжений. Эти инструменты позволяют обнаруживать уязвимости в сети и предотвращать атаки на нее.

Также необходимо обратить внимание на один из самых распространенных методов атаки на сеть — DoS-атака, схема которой показана на рисунке 3.

Рис. 3. Схема DoS-атаки

В ходе такой атаки злоумышленники перегружают сеть трафиком, что приводит к ее отказу. Для защиты от DoS-атак можно использовать различные методы, такие как контроль доступа, ограничение скорости и снижение приоритета трафика. Рассмотрим методы более подробно:

– Контроль доступа позволяет ограничить доступ к сети только авторизованным пользователям. Для контроля доступа можно использовать различные методы, такие как аутентификация по паролю, аутентификация по сертификату и аутентификация по биометрическим данным.

– Ограничение скорости позволяет уменьшить количество трафика, передаваемого по сети, и предотвратить перегрузку сети. Для ограничения скорости можно использовать различные технологии, такие как Traffic Shaping и Traffic Policing.

– Снижение приоритета трафика позволяет отдавать предпочтение важным пакетам перед неважными. Для снижения приоритета трафика можно использовать различные технологии, такие как DiffServ и IntServ.

Заключение

Исследование проблем надежности в сетях — это важный аспект обеспечения безопасности и успешной работы сетевой инфраструктуры. Организации должны использовать правильное управление и мониторинг сетевой инфраструктуры и адекватные методы обеспечения безопасности для обеспечения надежности и безопасности своих сетей. Также важно понимать, что обеспечение надежности сетей — это непрерывный процесс, который требует постоянного мониторинга и обновления. В современном мире угрозы безопасности и изменения в сетевой инфраструктуре происходят быстро, поэтому организации должны постоянно анализировать и улучшать свои методы обеспечения надежности.

Литература:

- Самсонов А. А. Надежность сетей передачи данных // Электронные технологии. — 2019. — № 2. — С. 25–33.

- Куликов М. С. Безопасность сетей передачи данных // Информатика и вычислительная техника. — 2020. — № 1. — С. 53–59.

- Рахимов Т. Х. Методы защиты от DoS-атак в сетях передачи данных // Техника и технологии. — 2021. — № 2. — С. 65–72.

- Stallings W. Network Security Essentials: Applications and Standards, 6th Edition. — Pearson, 2017. — 98 p.

- Tanenbaum A. S., Wetherall D. J. Computer Networks, 5th Edition. — Pearson, 2011. — 125 p.