В статье авторы исследуют механизмы обеспечения безопасности технологии Bluetooth, а также основные ландшафты проведения атак.

Ключевые слова: EDR, атака, устройство, информационная безопасность, криптографический ключ, AES-CCM.

В современном мире беспроводные технологии стали неотъемлемой частью повседневной жизни. Среди них Bluetooth выделяется своей универсальностью и широким спектром применения. Однако с ростом популярности Bluetooth-устройств возрастает и количество угроз, связанных с их безопасностью. Вопросы защиты данных и предотвращения несанкционированного доступа к Bluetooth-устройствам становятся все более актуальными.

Протокол Bluetooth, разработанный для беспроводного обмена данными на короткие расстояния, обладает рядом особенностей, которые обеспечивают его безопасность. Однако, несмотря на внедрение различных механизмов защиты, Bluetooth-устройства могут быть уязвимы для атак. Рассмотрим ключевые аспекты безопасности Bluetooth-протокола.

Основные механизмы безопасности Bluetooth

- Аутентификация: Этот процесс подтверждает подлинность устройств, которые пытаются установить соединение. Аутентификация осуществляется с помощью взаимного обмена данными, что предотвращает подключение неавторизованных устройств.

- Шифрование: Шифрование данных защищает передаваемую информацию от перехвата. Bluetooth использует различные алгоритмы шифрования, такие как E0, AES-CCM, обеспечивая конфиденциальность данных.

- Управление ключами: Bluetooth использует ключи для шифрования и аутентификации. Ключи генерируются при установке соединения и периодически обновляются, что снижает риск компрометации.

- Парное соединение (pairing): Этот процесс используется для установки защищенного соединения между двумя устройствами.

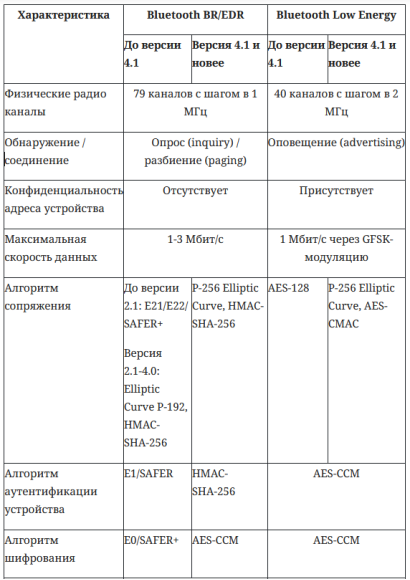

Таблица 1

Ключевые отличия между Bluetooth BR/EDR и LowEnergy

Для понимания дальнейшего описания вектора атаки не требуется вдаваться в подробности методов генерации ключей, иерархии ключей безопасности и функций, используемых для их получения. Важно знать, что каждое сопряженное, а точнее, привязанное устройство хранит локально один или несколько общих секретных ключей. Эти ключи создаются во время процесса сопряжения и используются для последующих подключений, обеспечивая надёжное соединение между устройствами.

В контексте Bluetooth-устройств, использующих технологию BR/EDR, хранимый общий криптографический ключ называется связным ключом (Link Key, LK). Для устройств на базе технологии LE этот ключ называется долговременным ключом (Long Term Key, LTK).

Кроме криптографического ключа, связанные Bluetooth-устройства хранят как минимум адрес (BD_ADDR) устройств, с которыми они используют общий ключ.

В целом, атаки на Bluetooth-соединение можно классифицировать по всем трем аспектам информационной безопасности: атаки на целостность, доступность и конфиденциальность.

Атака на доверенное устройство

Возможность проведения данной атаки существует по двум причинам: криптографический ключ двух связанных устройств может быть извлечен, если злоумышленник имеет физический доступ к устройству; в большинстве операционных систем, рассчитанных на массового пользователя отсутствует соответствие параметров привязанных по Bluetooth устройств.

Атака может быть реализована следующим образом: хакеру достоверно известно, что BT-колонка (или любое другое устройство) привязана к компьютеру жертвы и хакер имеет физический доступ к этой колонке. Существует специализированный софт для тестирования Bluetooth — Bluetooth Keyboard Emulator, который использует HID (Human Interface Device) и позволяет эмулировать нажатия на клавиатуру при известном криптографическом ключе и MAC-адресе устройства, являющегося доверенным.

В этом случае, при аппаратном извлечении всех вышеуказанных параметров, злоумышленник сможет эксплуатировать данное соединение для отправки вредоносных команд на систему жертвы и/или эксплуатировать предварительно размещенные в системе вредоносные скрипты/power-shell-сценарии/metasploit с целью похищения данных или горизонтального/вертикального перемещения в корпоративной сети.

Защита от данной атаки реализуется на основе отключения Bluetooth при отсутствии необходимости работать по соединению в данный момент времени, а также осуществление контроля доступа ко всем авторизованным BT-устройствам. Особенно это касается общественных мест вроде ресторанов, торговых центров, ночных клубов и др.

Атака на доступность транслирующего устройства

Данная атака хоть и не влечет за собой потерю конфиденциальных данных, способна доставить жертве ряд проблем и разорвать действующее соединение, что потенциально может быть использовано для проведения следующей группы атак.

Окно уязвимости существует во время взаимодействия жертвы по Bluetooth-соединению с неким сопряженным устройством (в нашем примере, с колонкой).

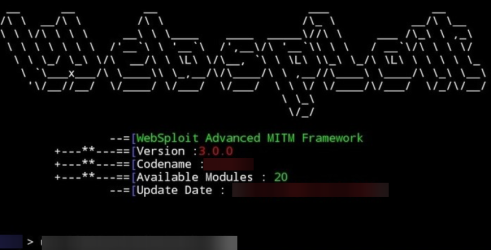

Суть атаки заключается в том, что злоумышленник в качестве третьей стороны вторгается в организованную сессию соединения при помощи внешнего BT-ресивера и специальной утилиты: websploit. Данная утилита позволяет генерировать огромный поток запросов на подключение, посылаемых на целевое устройство (Рис. 1), что в нашем случае будет ухудшать сигнал между сопряженным пользователем и колонкой и при настройке параметров размера пакета, вызывает полный разрыв соединения.

Как таковых мер защиты от данной атаки не существует, так как сигналы Bluetooth передаются в качестве волн «по воздуху». Однако при возникновении помех, стоит сразу же отключить Bluetooth на своем устройстве с целью исключить смежные с текущей атаки.

Рис. 1. Интерфейс утилиты websploit

Таким образом, на сегодняшний день технология Bluetooth хоть и имеет широкое распространение, не лишена уязвимостей для злоумышленников. Вектор атаки может быть крайне диффиринцированым, что несет особенно большую угрозу для бизнеса и корпоративной инфраструктуры. Необходимо гарантировать существенный контроль за работой данной технологии для обеспечения информационной безопасности.

Литература:

- Эксплуатация достоверного соединения между Bluetooth-устройствами. — Текст: электронный // SecurityLab: [сайт]. — URL: https://www.securitylab.ru/analytics/495788.php (дата обращения: 01.06.2024).

- Bluetooth SIG, Bluetooth Core Specification Version 5.0. — Текст: электронный // Bluetooth.org: [сайт]. — URL: https://www.bluetooth.org/DocMan/handlers/DownloadDoc.ashx?doc_id=421043 (дата обращения: 01.06.2024).