В статье рассказано про криптографическую защиту информации.

Ключевые слова: криптография, шифрование данных, криптопро. CryptoWeb.

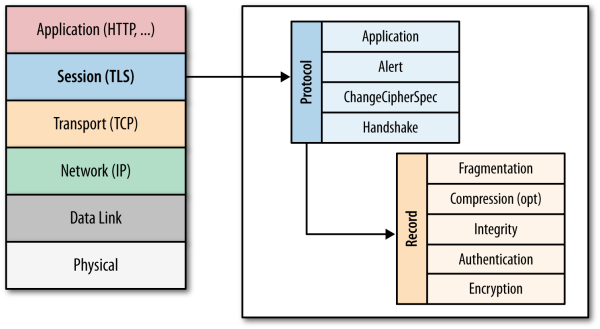

Протокол TLS (Transport Layer Security) является одним из ключевых элементов в криптографической защите информации на предприятии. Этот протокол обеспечивает безопасный обмен данными между сервером и клиентом, гарантируя конфиденциальность, целостность и аутентификацию передаваемой информации. TLS является преемником протокола SSL (Secure Sockets Layer) и предоставляет три основные услуги: шифрование, аутентификацию и обеспечение целостности данных.

Шифрование данных в TLS обеспечивает конфиденциальность передаваемой информации, защищая ее от несанкционированного доступа третьих лиц. Аутентификация в протоколе TLS позволяет убедиться в подлинности сервера и клиента, исключая возможность атак типа «человек посередине». Обеспечение целостности данных гарантирует, что информация не была изменена или повреждена в процессе передачи.

Протокол TLS в криптографической защите информации

Рис. 1. Примеры применения протокола TLS для обеспечения целостности и конфиденциальности данных

Применение протокола TLS на предприятии с использованием криптографического программного комплекса 'Крипто Про' позволяет эффективно защищать информацию от различных угроз, таких как перехват данных, подмена информации или внедрение вредоносного кода. TLS обеспечивает надежную защиту при передаче конфиденциальных данных, таких как логины, пароли, банковские данные и другая чувствительная информация.

Использование протокола TLS в криптографической защите информации на предприятии является важным шагом для обеспечения безопасности данных и защиты от современных киберугроз. Реализация TLS позволяет предотвратить утечку конфиденциальной информации, обеспечивая надежную защиту передаваемых данных и поддерживая высокий уровень безопасности в информационной среде предприятия.

Таким образом, применение протокола TLS в криптографической защите информации на предприятии с использованием СКЗ 'Крипто Про' является необходимым элементом для обеспечения безопасности данных и защиты от различных угроз в современном информационном мире.

Применение системы CryptoWeb для защиты информации

Система CryptoWeb является эффективным инструментом для обеспечения информационной безопасности при эксплуатации защищенных систем. Она предоставляет возможность использовать криптографические методы защиты информации, которые поддерживаются сертифицированным в Российской Федерации средством криптографической защиты информации (СКЗИ). Документы, доступные на официальном сайте проекта, включают в себя руководство по обеспечению безопасности системы CryptoWeb и обзор функциональных характеристик этой системы.

Одним из важных аспектов работы системы CryptoWeb является обеспечение безопасности конфиденциальной информации, включая персональные данные и медицинскую информацию. Это особенно актуально в сфере медицинского обслуживания, где защита данных пациентов имеет высокий приоритет. Защищенный электронный документооборот в медицине становится все более востребованным, и система CryptoWeb способствует обеспечению конфиденциальности и целостности такой информации.

Таким образом, система CryptoWeb представляет собой надежное средство для обеспечения информационной безопасности и защиты конфиденциальных данных на предприятии. Ее использование позволяет эффективно противостоять угрозам безопасности и обеспечивать сохранность информации в условиях современных киберугроз.

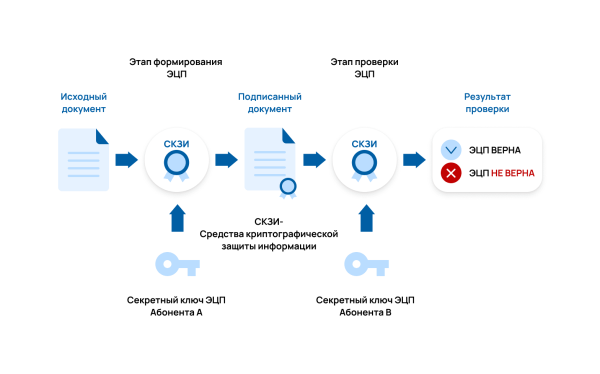

Электронная подпись в криптографической защите информации

Рис. 2. Схемы использования электронной подписи для криптографической защиты информации

Электронная подпись играет ключевую роль в криптографической защите информации на предприятии. Она является эффективным инструментом для обеспечения безопасности данных и защиты от различных угроз. Использование электронной подписи сопряжено с определенными рисками, однако, при соблюдении правил безопасности, она становится надежным и безопасным средством защиты.

Электронная подпись обеспечивает конфиденциальность, целостность данных и идентификацию отправителя, что делает ее неотъемлемой частью процесса защиты информации на предприятии. Она позволяет защитить личные данные и обеспечить безопасность в цифровой среде, где угрозы для информации постоянно возрастают.

Существует несколько видов электронных подписей, каждый из которых имеет свои особенности и применение. Простая электронная подпись представляет собой последовательность символов, зашифрованных различными алгоритмами. Кроме того, существуют сертифицированная и квалифицированная электронные подписи, каждая из которых обладает определенными характеристиками и уровнем безопасности.

Использование электронной подписи в криптографической защите информации на предприятии позволяет не только обеспечить безопасность данных, но и сделать процессы работы более эффективными и защищенными. Правильное применение электронной подписи в сочетании с другими методами защиты информации, предоставляемыми криптографическим программным комплексом 'Крипто Про', способствует созданию надежной системы защиты от угроз различного характера.

Эффективность применения СКЗ 'Крипто Про' на предприятии

Эффективность применения криптографического программного комплекса (СКЗ) 'Крипто Про' на предприятии играет ключевую роль в обеспечении безопасности информации в условиях современных киберугроз. Результаты изучения релевантных источников показывают, что Крипто-Про успешно применяется на предприятиях для различных целей.

Практические рекомендации по внедрению криптографической защиты

Рис. 3. Практические рекомендации по внедрению криптографической защиты

Внедрение криптографической защиты информации на предприятии является важным этапом обеспечения безопасности данных и защиты от различных угроз. Для успешного внедрения криптографической защиты необходимо руководствоваться методическими рекомендациями, разработанными с учетом действующего законодательства и специфики предприятия.

Таким образом, использование методических рекомендаций, представленных на указанных ресурсах, позволит предприятию эффективно внедрить криптографическую защиту информации и обеспечить надежную защиту от угроз конфиденциальности и целостности данных.

Литература:

- Алгоритмы (КриптоПро CSP 5) [Электронный ресурс] // www.cryptopro.ru — Режим доступа: https://www.cryptopro.ru/forum2/default.aspx?g=posts&t=13234, свободный. — Загл. с экрана

- Средство Криптографической Защиты Информации... [Электронный ресурс] // www.cryptopro.ru — Режим доступа: https://www.cryptopro.ru/sites/default/files/docs/csp36r3/description_csp_r3.pdf, свободный. — Загл. с экрана

- Пара слов о КриптоПро CSP 4.0 [Электронный ресурс] // cryptopro.ru — Режим доступа: https://cryptopro.ru/blog/2013/09/03/para-slov-o-kriptopro-csp-40, свободный. — Загл. с экрана

- ООО «Газинформсервис [Электронный ресурс] // www.cryptopro.ru — Режим доступа: https://www.cryptopro.ru/dealers/ooo-gazinformservis, свободный. — Загл. с экрана