В данной статье речь идет о киберпреступности и ее влияние на безопасность современного государства. Приведены примеры самых распространенных кибератак на пользователей интернет-пространства. Рассмотрены недостатки в регулировании данной отрасли на современном этапе развития. Приведены случаи из практики, которые наглядно показывают, как действуют мошенники и что нужно предпринять для безопасного пользования сетью Интернет.

Ключевые слова : киберпреступность, кибератаки, интернет-пространство, пользователи, интернет-мошенничество.

В настоящее время борьба с угрозами национальной безопасности стала первостепенной задачей современного государства. С развитием информационных технологий, которые во многом упростили жизнь человека, возникли и риски попасться на различные уловки мошенников в киберпространстве. На нынешнем этапе развития общества это тема является наиболее актуальной, так как большое количество пользователей не осведомлены о способах и ухищренных методах мошенничества в глобальной сети.

Цель данной статьи состоит в анализе и выявлении влияния киберпреступности на национальную безопасность, идентификации основных угроз и уязвимостей, а также предложении рекомендаций по повышению защиты информационных ресурсов и противодействию киберугрозам для обеспечения национальной безопасности.

Количество интернет-мошенничества за последние годы показывает неутешительный результат, так в 2023 году зарегистрировано рекордное количество IT-преступлений — 677 тысяч. Согласно статистике МВД России, такое количество злодеяний зафиксировано впервые. Больше половины зарегистрированных преступлений, совершенных с помощью информационных технологий, относится к категориям тяжких и особо тяжких.

По данным МВД, больше всего за год выросло количество преступлений с использованием интернета — с 381,1 тысячи до 526,7 тысячи. На втором и третьем местах оказались мошенничества, совершенные с применением средств мобильной связи и пластиковых карт. Также участились правонарушения с использованием компьютерной техники, программных средств и фиктивных электронных платежей.

Наибольший темп прироста противоправных деяний, совершенных с помощью информационных технологий, отмечен в Ненецком автономном округе, Калмыкии, Новгородской и Калининградской областях, а также в Ингушетии.

Компания Qrator Labs, специализирующаяся на обеспечении доступности интернет-ресурсов и нейтрализации DDoS-атак, опубликовала статистику DDoS-атак за I квартал 2024 г. В этот период в России почти в два раза выросло число смешанных мультивекторных кибератак относительно IV квартала 2023 г., достигнув доли 23,22 %. Это связано с увеличением доступных злоумышленникам мощностей. Основное внимание при обнаружении и устранении угроз киберпреступники уделяют отдельным IP-адресам, но не сетям. В целом количество киберинцидентов выросло на 7 % по сравнению с предыдущим кварталом (Рисунок 1) [5].

В I квартале 2024 г. наибольшее количество атак пришлось на сегмент электронной коммерции — 25,26 % от всех атак. На втором месте оказался сегмент финансовых технологий — 22,63 %. На третьем — образовательные технологии (13,16 %). Чаще всего от действий злоумышленников страдали интернет-магазины (20 %), банки (13,68 %), онлайн-образование (11,68 %).

Рис. 1. Количество атак в 2023 и 2024 годах (по кварталам)

Самая продолжительная атака произошла в сегменте электронной коммерции. Инцидент длился почти три недели: с 1 по 20 февраля. Вторая по продолжительности атака зафиксирована в сегменте онлайн-ставок (72 часа). Закрывает тройку лидеров атака в банковском секторе, длительность которой составила почти шесть часов [2].

Среди основных источников вредоносного трафика Россия возглавила топ-20 стран. В I квартале 2024 г. в стране заблокировано 23,6 % всех IP-адресов, что почти в два раза меньше показателя в IV квартале 2023 г., который составил 42,03 % от общего количества. На втором месте оказались США — 12,27 % блокировок, на третьем — Китай (7,32 %).

В силу затяжного периода слабой правоприменительной практики в области кибербезопасности в РФ успело накопиться значительное количество зараженных устройств, используемых в ботнетах. Кроме этого, наблюдается тренд на локализацию атак. Из-за напряженной геополитической обстановки атаки из-за рубежа усиленно блокируются, а трафик из РФ фильтруется меньше, поэтому злоумышленники получают и используют российские IP-адреса как точки входа [3].

В России, как и у других лидеров (США и Китая), очень хорошо развита ИКТ-инфраструктура, то есть высокая доля проникновения широкополосного доступа, большое количество подключенных устройств, невысокая стоимость связи и т. д. Это технически облегчает проведение DDoS-атак, поскольку может быть задействовано большее количество устройств. Соответственно, вредоносного трафика «льется» больше.

Количество атак ботов возросло на 18,4 % по сравнению с IV кварталом 2023 г. и составило чуть более 5 млрд. Самым активным месяцем стал январь — на него пришлось 1,8 млрд заблокированных запросов ботов.

На 2024 г. аналитики Qrator Labs прогнозируют активный рост числа бот-атак. По их словам, в ретроспективе нескольких лет первые кварталы каждого года часто бывают не самыми активными. Из-за роста белого шума, единичных всплесков атак и уверенных темпов роста браузерных ботов, от II и III кварталов 2024 г. придется ожидать устойчивого роста еще примерно на 20 %.

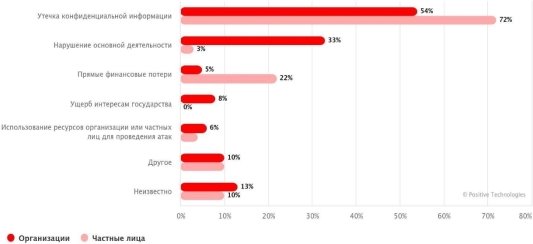

Кибератаки в I квартале 2024 года приводили к разным последствиям: злоумышленникам удавалось успешно атаковать как небольшие предприятия, так и отраслевых гигантов, не обошлось без сбоев в работе целых городов. Основной фокус преступников был направлен на получение конфиденциальной информации (доля таких атак составила 54 %) и нарушение основной деятельности организаций (доля таких атак составила 33 %). Несмотря на тренд на использование ВПО для удаленного управления, не стоит забывать о шифровальщиках, которые могут привести к реализации недопустимых событий.

Рис. 2. Последствия атак злоумышленников (доля атак)

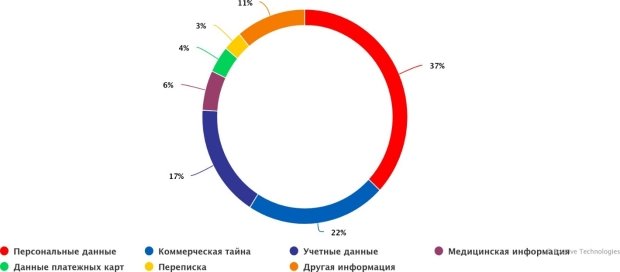

В успешных атаках на организации, последствием которых стала утечка конфиденциальной информации, злоумышленники чаще ориентировались на похищение персональных (37 % украденной информации) и учетных данных (17 %), а также коммерческой тайны (22 %). В атаках на частных лиц злоумышленники в большей степени были нацелены на кражу их учетных (39 %) и персональных (25 %) данных.

Рис. 3. Типы украденных данных

Пока мы пользуемся своими ноутбуками и телефонами киберпреступники различными способами пытаются получить нашу информацию. Хакеры придумывают все более сложные вирусы. Например, для получения данных владельца счета на устройство устанавливается троянская вредоносная программа (через игры, посещения опасных сайтов и др.), которая перенаправляет пользователя с сайта банка на мошеннический клон. В результате взаимодействия с таким клоном, пользователь, сам того не подозревая, выкладывает мошенникам всю необходимую информацию, вплоть до биометрических данных, которую они используют для управления его счетом.

Похожим видом дистанционных хищений является «фишинг». При таком способе пользователю на электронную почту приходит письмо, открыв которое на телефон или компьютер устанавливается вредоносная программа, задача которой является, как и в предыдущем случае, обеспечить мошеннику доступ к устройству жертвы для дальнейшей возможности управления им.

К новым типа мошеннических атак относится атака drive-bydownload, или «Тайная загрузка». При данном способе не нужно ничего скачивать или открывать какие-то ссылки с сообщениями. При таком виде мошенничества хакеры использует ошибки в устаревших программах. Данная схема действует следующим образом: пользователь открывает не обновленную программу, переходит на сайт, после чего происходит тайная загрузка файла с кодом для передачи пользовательских данных мошенникам.

Из последних афер в Интернете можно отнести приложение GetContact, запрещенное в ряде стран. Приложение позволяет узнать имя пользователя, номер которого не записан в телефоне, также просмотреть как абонент записан в контактах других. Данное приложение тут же стало популярным среди молодого населения. При первом запуске программа просит доступ к телефонной книге. В результате получен доступ к миллионам «слитых» телефонных номеров с именами, не учитывая тот факт, что в телефонной книге есть как номера телефонов, так и номера кредитных карт и пароли. Соответственно, все эти данные оказались в телефонных базах компании разработчика, согласно политике приватности которой данное приложение оставляет за собой право делиться любой собранной информацией со сторонними организациями. По итогу, получив данные, мошенники пишут пользователям, представляясь «специалистами по вскрытию мессенджеров», и уверяют их, что они стали жертвами по заказу. Потом злоумышленники оставляют контактный номер для связи и предлагают за вознаграждение назвать имя заказчика [1].

В Российской Федерации проводился VII SOS-форум, который был организован российскими ведомствами. Также прошла международная онлайн конференция Cyber Polygon по кибербезопасности, где приняли участие Интерпол, IBM, Сбер, Microsoft, и другие компании. На повестке дня были выделены тенденции, которые будут определяющими в 2024 году, касающиеся изменений в киберпреступном сообществе, методов атак, статистике, подходов по защите данных компаний и физических лиц, создания безопасного цифрового пространства.

Эксперты ожидают, что к 2025 году ущерб от киберпреступлений достигнет $10,5 трлн в год. Эта оценка ущерба основана на исторических данных, касающихся количества киберпреступлений за год. Ожидается массовое увеличение числа враждебных киберпреступников и хакерских группировок. Стоимость этого ущерба будет включать такие элементы, как кража средств, уничтожение данных, кража интеллектуальной собственности, кража финансовых данных, мошенничество, растрата, судебно-медицинская экспертиза, нарушение работы бизнеса после атаки, удаление взломанных данных и другой ущерб системам и репутации.

Для того, чтобы минимизировать вероятность стать жертвой киберпреступлений необходимо предпринимать ряд мер:

– не устанавливать сомнительные программы и приложения;

– пользоваться обновленными приложениями;

– не открывать сомнительные письма, файлы, ссылки, пришедшие от неизвестных людей;

– не использовать один пароль для всех интернет-ресурсов;

– не размещать в открытом доступе и не передавать информацию личного характера [2].

Подводя итог, следует отметить, что приведенные в данной статье возможные варианты решения проблем в какой-то мере упростят борьбу с киберпреступлениями. Однако остается достаточно большая вероятность возникновения серьезных трудностей при расследовании данного вида преступления. Постоянная и разрушительная угроза кибератак, независимо от исполнителей, подрывает общую безопасность страны, поскольку по мере выявления основных уязвимостей киберпреступники используют их и переносят риски из области «кибер» в другие области, создавая своего рода системный беспорядок. От него органам национальной безопасности приходится постоянно защищаться. На наш взгляд, такая тенденция является естественной на фоне эволюционного процесса общества. Для своевременного решения вновь возникших проблем необходимо нарабатывать комплексную межотраслевую научно-методическую базу, являющуюся основой знаний для расследования цифровых преступлений.

Литература:

- Джафарли В. Ф. Криминология кибербезопасности: в 5 т. Т. 2: Уголовно-правовое обеспечение криминологической кибербезопасности / под ред. С. Я. Лебедева. М.: Проспект, 2021. 280 с.

- Евдокимов К. Н. К вопросу о совершенствовании системы противодействия технотронной преступности в Российской Федерации. Российский следователь, 2021. No 10. С. 69–72

- Число киберпреступлений в России [Электронный ресурс]. — Режим доступа: https://www.tadviser.ru/index.php (дата обращения 19.05.2024)

- Статистика киберпреступлений 2022 [Электронный ресурс]. -Режим доступа: /https://clickfraud.ru/statistikakiberprestuplenij-2022/ (дата обращения 19.05.2024)

- Актуальные киберугрозы: I квартала 2024 года [Электронный ресурс]. -Режим доступа: https://www.ptsecurity.com/ruru/research/analytics/-cybersecurity-threatscape2024-q1/#id1 (дата обращения 19.05.2024)