В статье рассматривается одно из решений при выстраивании эшелонной защиты в организациях — внедрение мониторинга целостности файлов (англ. file integrity monitoring, FIM) на примере SIEM платформы Wazuh с открытым исходным кодом. Мониторинг целостности файлов применяется в организациях наряду с другими системами и средствами защиты информации. На сегодняшний день такие стандарты, как SOX, HIPAA и PCI DSS, требуют, чтобы организация отслеживала соответствующие изменения в защищаемых файлах и сообщала о них. Решение для мониторинга целостности файлов обычно включает в себя базу данных, хранящую информацию об исходном состоянии и настройках файлов в зашифрованном хеш-формате; агенты, необходимые FIM для мониторинга; сбор данных с оборудования и приложений и сохранение их в базе данных.

Ключевые слова: информационная безопасность, защита информации, мониторинг целостности файлов, PCI DSS.

The article discusses one of the solutions for building echelon protection in organizations — the implementation of file integrity monitoring (FIM), primarily through paid services that can be used with open source code. File integrity monitoring is used in organizations along with other information security systems and tools. Today, standards such as Sox, ISO, and PCI DSS buses require an organization to monitor and report relevant changes to protected files. A file integrity monitoring solution usually includes a database that stores information about the initial state and settings in an encrypted hash format; agents necessary for monitoring FIM; collecting data from hardware and applications and storing it in a database.

Keywords: information security, information protection, file integrity monitoring, PCI DSS.

Мониторинг целостности файлов (англ. file integrity monitoring, FIM) — решение для выявления изменений в файлах и реестре системы. Службы безопасности в организациях получают эту информацию в режиме реального времени и могут использовать ее для выявления инцидентов и своевременного реагирования. На сегодняшний день существует множество программных продуктов, предназначенных для внедрения мониторинга целостности файлов в системы, используемые организацией. Наиболее известные из них:

- OSSEC (Open Source Security) — система мониторинга с открытым исходным кодом, которая предоставляет возможности мониторинга целостности файлов, журналирования событий, анализа системных логов и оповещений. OSSEC может быть использован как в малых, так и в крупных организациях и поддерживает различные операционные системы, включая Linux, Windows и macOS.

- 2.Tripwire Enterprise — одно из самых известных коммерческих решений для мониторинга целостности файлов. Оно позволяет отслеживать изменения в критически важных файлах и системах, проводить аудит безопасности, и создавать отчеты для соответствия стандартам безопасности. Tripwire поддерживает автоматизацию процессов мониторинга и управления уязвимостями.

- AIDE (Advanced Intrusion Detection Environment) — бесплатный инструмент для мониторинга целостности файлов с открытым исходным кодом, который работает на системах Linux и UNIX. AIDE проверяет и фиксирует изменения в файловой системе, создавая базу данных контрольных сумм для файлов и каталогов.

Приведенные в качестве примеров решения позволяют организациям эффективно отслеживать изменения в файлах, повышая безопасность и уровень соответствия требованиям регуляторов. Однако, при внедрении данных решений, специалисты по защите информации могут столкнуться со сложностями интеграции в уже существующие системы, используемые для защиты данных в организации. В таком случае предпочтительным выбором может стать использование SIEM-системы, которая содержит все необходимые модули, включая мониторинг целостности файлов, что избавляет от необходимости интегрировать сторонние решения. Одним из таких решений является Wazuh.

SIEM Wazuh с открытым исходным кодом позволяет централизованно управлять всеми аспектами безопасности. Это упрощает мониторинг, анализ и реагирование на инциденты, поскольку все данные поступают в одну систему, где они могут быть проанализированы и обработаны в контексте всей организации.

Модуль мониторинга целостности файлов в SIEM Wazuh хранит контрольные суммы файлов и другие атрибуты в локальных базах данных, расположенных по следующим путям:

- C:\Program Files (x86)\ossec-agent\queue\fim\db на Windows.

- /var/ossec/queue/fim/db на Linux.

- /Library/Ossec/queue/fim/db на macOS.

Настройка модуля происходит в конфигурационном файле ossec.conf. Программный комплекс включает в себя серверную и клиентскую часть. Клиентская часть собирает всю необходимую информацию о системе в журналы и отправляет на сервер. Серверная часть в свою очередь занимается анализом данных, полученных с клиентской части.

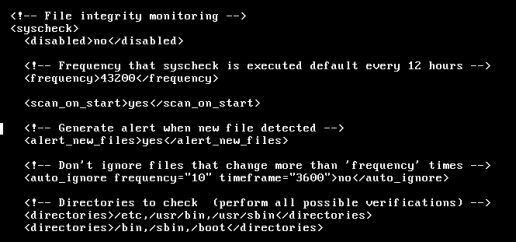

Для демонстрации настройки модуля мониторинга файлов на виртуальной машине с ОС Linux был развернут сервер с Wazuh — он же выступал в роли агента, с которого велся сбор информации. На виртуальной машине с сервером Wazuh в конфигурационном файле ossec.conf (/var/ossec/etc/ossec.conf) необходимо найти раздел syscheck (рис. 1).

Рис. 1. Раздел syscheck в конфигурационном файле ossec.conf

Параметр disabled показывает, отключен ли модуль проверки целостности файлов. Для того, чтобы модуль работал, данный параметр необходимо выставить в значение no.

Wazuh позволяет реализовать два режима проверки: в режиме реального времени ( real-time ) и в режиме сканирований по расписанию ( scheduled scans ).

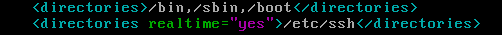

Для настройки проверки в режиме реального времени в параметре directories, перед перечислением каталогов и файлов для мониторинга, необходимо указать режим работы realtime=”yes”. Далее указываются необходимые для отслеживания каталоги и файлы (рис. 2).

Рис. 2. Указание каталогов и файлов для проверки в режиме реального времени

Каталог или файл для мониторинга в режиме реального времени должен существовать до перезапуска агента Wazuh, по умолчанию в модуле уже включены некоторые системные директории. После внесения изменений в конфигурационный файл, требуется перезагрузка сервиса Wazuh-manager Сделать это можно командой systemctl restart wazuh-manager.service.

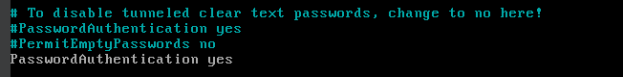

Для вызова события о нарушении целостности файла необходимо смоделировать ситуацию внесения изменений в конфигурационный файл sshd_config , который расположен по отслеживаемому пути /etc/ssh. В данном конфигурационном файле существует параметр PasswordAuthentication, разрешающий или запрещающий парольную аутентификацию. По умолчанию значение параметра — no . Для моделирования события значение было выставлено в yes (рис. 3).

Рис. 3. Внесение изменений в sshd_config

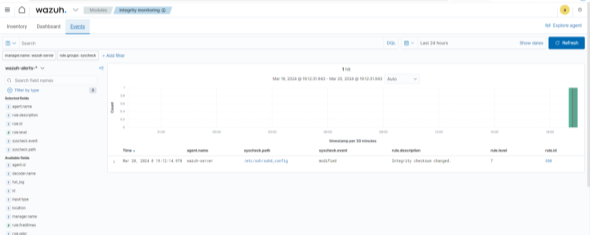

Все события централизованно приходят в dashboard SIEM Wazuh (рис. 4).

Рис. 4. Событие об изменениях в системе

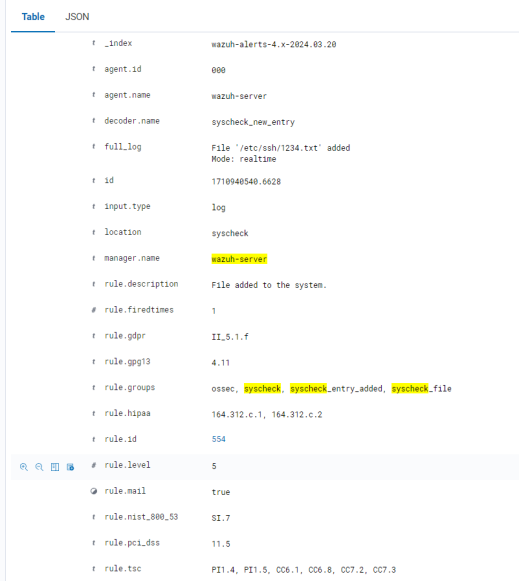

Подробный отчет события содержит директорию и название файла, который был изменен, старая и новые контрольные суммы, уровень события, id правила и название агента, с которого пришло уведомление. Кроме изменения содержимого файлов в каталогах, модуль позволяет отслеживать удаление и появление новых файлов (рис. 5).

Рис. 5. Информация события об обнаружении нового файла в директории

Внедряя данный модуль, специалисты по защите информации могут отслеживать изменения в критических конфигурационных файлах и директориях, что также может быть полезным при расследовании инцидентов. При должной настройке других компонентов, а также грамотно выстроенной эшелонной защите, FIM может помочь предотвратить атаки на информационную инфраструктуру предприятия.

Литература:

- F, I,F Implementation of Security Information & Event Management (SIEM) Wazuh with Active Response and Telegram Notification for Mitigating Brute Force Attacks on The GT-I2TI USAKTI Information System / I,F F, Mardianto,S,Si,M Is, Adrian,Sjamsul,Qamar Ir. — Текст: непосредственный // Intelmatics. — 2024. — № Vol. 4, No. 1.. — С. 1–7.;

- Wazuh Documentation. — Текст: электронный // Wazuh: [сайт]. — URL: https://documentation.wazuh.com/current/index.html (дата обращения: 27.01.2025);

- Positive Technologies: раскрытие уязвимостей и опыт взаимодействия исследователей и вендоров в 2022–2023 годах. — Текст: электронный // positive technologies: [сайт]. — URL: https://clck.ru/394PSn.