Настоящая статья представляет расширенный обзор протокола аутентификации Kerberos, включая его архитектуру, эволюцию и уязвимости. Также проводится сравнительный анализ с другими протоколами аутентификации (LDAP, OAuth 2.0), рассматриваются сценарии практического применения и обсуждаются современные вызовы безопасности. Кроме того, статья предлагает анализ существующих угроз и возможных векторов атак, что позволяет сформировать целостное представление о месте Kerberos в современной инфраструктуре информационной безопасности.

Ключевые слова: Kerberos, аутентификация, кибербезопасность, уязвимости, безопасность сети.

- Введение

В условиях стремительного роста объёмов цифрового взаимодействия и расширения каналов передачи конфиденциальной информации обеспечение целостности, конфиденциальности и подлинности данных становится одной из ключевых задач информационной безопасности. Аутентификация — процесс верификации личности субъектов информационного обмена — играет центральную роль в механизмах безопасного доступа и защиты информации [1]. Эффективность функционирования современных информационно-коммуникационных систем во многом определяется надёжностью применяемых протоколов аутентификации, одним из которых является Kerberos.

Потребность в разработке защищённых механизмов аутентификации обозначилась ещё на ранних этапах развития распределённых вычислительных систем, что подчёркивается в ряде фундаментальных исследований, включая работу Вэня [2]. В ответ на вызовы, связанные с рисками несанкционированного доступа и компрометации данных, была предложена серия решений, среди которых протокол Kerberos, разработанный в Массачусетском технологическом институте в 1980-х годах, занял устойчивые позиции благодаря своей архитектуре и криптографическим механизмам.

Kerberos представляет собой централизованную систему аутентификации, основанную на использовании симметричного шифрования и механизма распределения ключей. Он обеспечивает верификацию как пользователей, так и сервисов, а также конфиденциальную передачу данных за счёт формирования уникальных сеансовых ключей.

A. Цель и научная новизна

Цель данной работы — проведение комплексного анализа протокола Kerberos, включая изучение его архитектурных особенностей, исторических предпосылок, механизма функционирования, типовых уязвимостей и способов их устранения. Также рассматривается сравнительный аспект, включающий сопоставление Kerberos с другими протоколами аутентификации, такими как LDAP и OAuth 2.0.

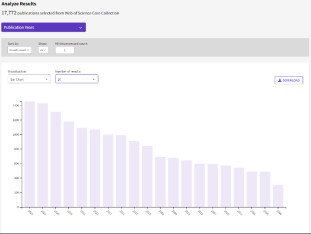

Научная новизна исследования обусловлена интеграцией эмпирических данных, демонстрирующих актуальность тематики. Так, согласно статистике платформы Web of Science (рис. 1), в последние годы наблюдается стабильный рост публикационной активности, связанной с изучением и развитием протоколов аутентификации.

Рис. 1. Анализ актуальности исследования

Это отражает объективную тенденцию повышения интереса научного сообщества к тематике сетевой безопасности, а также подчёркивает актуальность проведённого анализа.

Б. Протоколы аутентификации в контексте цифровизации Казахстана

С учётом активной государственной политики Казахстана в области цифровизации и усиления мер кибербезопасности, значимость надёжных протоколов аутентификации, таких как Kerberos, приобретает всё большую актуальность. Государственная программа «Цифровой Казахстан» демонстрирует стратегическую приверженность к внедрению цифровых инноваций, в частности, к полной цифровой трансформации государственных услуг. По состоянию на 2022 год, 93 % из них были доступны в онлайн-формате, а к 2025 году планируется достичь полного охвата. Динамика этих процессов нашла отражение и в международной оценке: в глобальном рейтинге электронного правительства ООН Казахстан занял 28-е место, что свидетельствует о высоком уровне цифровой зрелости [3].

Необходимость в защищённых механизмах аутентификации обусловлена масштабными цифровыми преобразованиями в различных секторах. Примеры включают реализацию инициатив «умного города» в Астане и Алматы, а также цифровизацию сельского хозяйства с применением автоматизированных решений и аналитических платформ. Обеспечение безопасного доступа к системам и защита персонализированных данных в рамках этих проектов требует внедрения устойчивых и масштабируемых протоколов аутентификации [4].

Дополнительным подтверждением перехода к безопасной цифровой среде является внедрение блокчейн-технологий для ведения налогового учёта (в частности, по НДС) и цифрового документооборота. Использование таких решений требует высокого уровня доверия к инфраструктуре идентификации и контроля доступа.

В этом контексте протокол Kerberos, зарекомендовавший себя в распределённых системах и корпоративных сетях, может эффективно использоваться как основа для построения безопасных архитектур аутентификации. Его внедрение способно повысить надёжность и устойчивость цифровых сервисов, соответствуя при этом принципам конфиденциальности, целостности и подлинности данных, заложенным в национальную стратегию цифровой трансформации.

- История создания протокола Kerberos

Название протокола Kerberos восходит к образу из древнегреческой мифологии, где Кербер (Цербер) представлен в виде трёхглавого пса, охраняющего вход в подземное царство. Эта метафора отражает основную функцию протокола — защиту цифровых ресурсов от несанкционированного доступа.

Разработка Kerberos была начата в середине 1980-х годов в Массачусетском технологическом институте (MIT) в рамках проекта Athena — масштабной исследовательской инициативы, реализуемой в партнёрстве с корпорациями Digital Equipment Corporation (DEC) и IBM. Цель проекта заключалась в создании унифицированной распределённой вычислительной среды, доступной для студентов и преподавателей MIT, а также в разработке сетевых решений, способствующих повышению эффективности образовательных процессов.

Проект Athena внёс значительный вклад в развитие вычислительных инфраструктур: помимо протокола Kerberos, в его рамках были разработаны такие технологии, как X Window System (графическая подсистема для UNIX-подобных систем) и Zephyr Notification Service (система мгновенных сообщений в пределах распределённой сети). Эти компоненты в совокупности способствовали формированию архитектуры, где пользователи могли взаимодействовать с вычислительными ресурсами независимо от физического расположения, что на тот момент представляло собой значительный технологический прогресс.

Первая публичная версия протокола — Kerberos v4 — была выпущена в 1988 году. В дальнейшем, с учётом выявленных ограничений и новых требований к безопасности, была разработана усовершенствованная версия — Kerberos v5 , представшая в начале 1990-х годов и ставшая стандартом в современных реализациях.

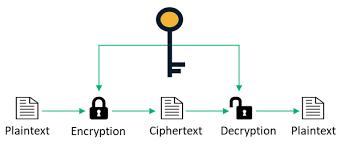

Kerberos основан на использовании симметричной криптографии, при которой одна и та же криптографическая ключевая информация применяется как для шифрования, так и для дешифрования сообщений (Рис.2) [5]. Такая архитектура требует строгого контроля за безопасностью хранения и передачи ключей. Важной особенностью протокола является применение временных меток и случайных значений (nonce), что позволяет эффективно противодействовать атакам повторного воспроизведения (replay attacks) и обеспечивать актуальность сессий.

Рис.2. Симметричное шифрование

Современные реализации протокола преимущественно используют алгоритм AES (Advanced Encryption Standard), сочетающий высокий уровень криптографической устойчивости с приемлемой вычислительной эффективностью. Этот выбор соответствует требованиям крупномасштабных сред, где частые процессы аутентификации требуют надежного и в то же время производительного решения для шифрования.

Работа Kerberos основана на центральном органе, известном как Центр распределения ключей (KDC), который состоит из двух основных компонентов: сервера аутентификации (AS) и сервера выдачи билетов (TGS).

- Архитектура и ключевые компоненты протокола Kerberos

- Центр распределения ключей (Key Distribution Center)

Центр распределения ключей (KDC) является основным компонентом архитектуры протокола Kerberos и играет ключевую роль в обеспечении защищённого взаимодействия в сетевой среде. Основная функция KDC заключается в генерации и распределении криптографических ключей между субъектами — пользователями и сервисами — с целью аутентификации и установления доверенных соединений [6].

KDC выпускает специальные криптографические структуры — тикеты (Kerberos tickets), которые используются для верификации личности и установления защищённых сессий. С их помощью осуществляется проверка подлинности между двумя сторонами взаимодействия без необходимости передачи открытых паролей.

В случае междоменного взаимодействия, когда сведения о соответствующем административном домене (realm) отсутствуют, KDC может предоставить направление (referral) или выдать так называемый междоменный тикет (cross-realm TGT), тем самым обеспечивая безопасный доступ к ресурсам за пределами текущего домена [7].

Для повышения отказоустойчивости и масштабируемости механизма распределения ключей было предложено использование распределённой модели KDC, при которой несколько серверов совместно выполняют функции одного логического центра. Такая архитектура позволяет реализовать балансировку нагрузки и повысить надёжность системы. Одним из эффективных подходов к построению распределённого KDC является использование схемы разделения секрета Шамира, обеспечивающей сбалансированное распределение криптографической информации с минимальными накладными издержками [8, 9].

Б. Сервер аутентификации (Authentication Server)

Сервер аутентификации (AS) является первой точкой взаимодействия между клиентом и системой Kerberos. На этом этапе пользователь инициирует запрос на аутентификацию, включающий идентификатор (обычно имя пользователя) и метку времени, зашифрованную с использованием ключа, производного от пароля пользователя.

После получения запроса сервер расшифровывает метку времени с помощью заранее известного секретного ключа, ассоциированного с учётной записью пользователя. Успешная расшифровка позволяет убедиться в подлинности запроса и актуальности временной метки с допустимой поправкой на сетевые задержки.

Если проверка проходит успешно, AS формирует два элемента:

— TGT (Ticket Granting Ticket) — временный тикет, используемый для последующего получения сервисных тикетов без повторного ввода учётных данных;

— Сеансовый ключ , предназначенный для защищённого взаимодействия между клиентом и сервером выдачи тикетов (TGS). Этот ключ шифруется с использованием пользовательского ключа и доступен только клиенту и TGS [5].

Оба элемента возвращаются клиенту, после чего тот может перейти к следующему этапу — получению доступа к конкретным сервисам с помощью TGS.

- Сервер выдачи тикетов (Ticket Granting Server)

После получения TGT от AS клиент обращается к серверу TGS для запроса доступа к определённому сетевому ресурсу [10]. Этот запрос включает:

— TGT (зашифрованный ключом TGS);

— указание на целевой сервис;

— новую метку времени, зашифрованную сеансовым ключом.

TGS, получив запрос, расшифровывает TGT и извлекает информацию о пользователе и его сеансовом ключе. Затем проверяется подлинность и актуальность временной метки. Если проверка проходит успешно, сервер TGS формирует сервисный тикет, содержащий:

— идентификатор пользователя;

— период действия;

— уникальный сеансовый ключ для связи между клиентом и сервисом.

Этот тикет шифруется ключом целевого сервиса, что гарантирует его валидность и недоступность для сторон. Клиент получает сервисный тикет и дополнительный сеансовый ключ, зашифрованный предыдущим ключом, что обеспечивает защиту от подмены и несанкционированного использования.

Г. Этапы работы протокола Kerberos

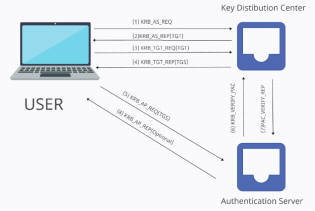

Последовательность взаимодействий в протоколе Kerberos условно делится на три основные фазы (Рис. 3):

- Аутентификация клиента (AS exchange): Клиент ↔ Сервер аутентификации (AS) (Запрос и получение TGT)

- Выдача сервисного тикета (TGS exchange): Клиент ↔ Сервер выдачи тикетов (TGS) (Запрос и получение доступа к нужному сервису)

- Доступ к сервису (AP exchange): Клиент ↔ Целевой сервис (Application Server) (Установление сессии и доступ к ресурсу)

Рис. 3. Этапы работы Kerberos

Каждая фаза сопровождается использованием криптографически защищённых сообщений, что позволяет обеспечить высокую степень безопасности при передаче данных и идентификации субъектов взаимодействия.

Д. Сравнительный анализ протоколов аутентификации Kerberos, LDAP и OAuth 2.0

Переходя от углубленного изучения архитектуры и операционных механизмов протокола Kerberos к критическому анализу его уязвимостей, важно включить Kerberos в более широкий контекст технологий аутентификации. В следующей таблице сравнительного анализа Kerberos сопоставляется с другими распространенными протоколами аутентификации, такими как LDAP и OAuth 2.0. Сравнивая эти технологии с точки зрения различных аспектов — от методов аутентификации и типов шифрования до их сложности и типичных сценариев использования, предстаёт возможным оценить особый фундамент безопасности, в рамках которого работает Kerberos.

Таблица 1

Сравнительный анализ Kerberos, LDAP и OAuth 2.0

|

Протокол |

Kerberos |

LDAP |

OAuth 2.0 |

|

Метод аутентификации |

Симметричное шифрование с использованием тикетов |

Доступ на основе структуры каталогов (Directory-based) |

Аутентификация через токены (Token-based) |

|

Типы шифрования |

DES, RC4, AES |

SSL/TLS |

SSL/TLS |

|

Зависимость от синхронизации времени |

Требуется (для защиты от повторных атак) |

Не требуется |

Не требуется |

|

Уязвимости |

Перебор паролей, атаки на TGT (Golden/Silver Ticket) |

Инъекции LDAP-запросов |

Похищение токенов, повторное использование |

|

Стратегии защиты |

Регулярное обновление ключей, точные источники времени |

Шифрование канала связи (LDAPS, TLS) |

Шифрование токенов, короткий срок действия |

|

Сложность внедрения |

Высокая (сложная тикет-система) |

Средняя |

Средняя |

|

Сценарии использования |

Корпоративные сети, системы с единой точкой входа (SSO) |

Инфраструктура каталогов (например, Active Directory) |

Веб-приложения, мобильные приложения, интеграция с соцсетями |

|

Поддержка авторизации |

Да (на основе тикетов и политик доступа) |

Частично (через расширения) |

Да (разделение между аутентификацией и авторизацией) |

В таблице 1 приведены отличительные особенности и проблемы, связанные с каждым протоколом аутентификации. Kerberos отличается использованием криптографии с симметричным ключом и необходимостью синхронизации времени, что делает его особенно подходящим для сред, где эти условия могут быть соблюдены и где приоритетными являются надежная защита внутренней сети и возможности единого входа.

LDAP, напротив, в основном используется для служб каталогов и опирается на защищенные каналы связи для предотвращения уязвимостей, таких как атаки путем внедрения. OAuth 2.0 предлагает метод аутентификации на основе токенов, который используется в веб-приложениях и мобильных устройствах, подчеркивая важность шифрования токенов для снижения рисков, таких как кража токенов.

Подводя итог, становится очевидным, что каждый протокол аутентификации, хотя и разработан для достижения универсальной цели безопасной аутентификации, адаптирован к различным требованиям и вызовам различных технологических экосистем. (Информация о LDAP и OAuth 2.0 взята из [18–20])

- Уязвимости протокола Kerberos и потенциальные векторы атак

Несмотря на широкое распространение и зрелую архитектуру, протокол Kerberos обладает рядом уязвимостей, которые могут быть использованы в различных типах кибератак. Одним из ограничений является отсутствие сохранения состояния (statelessness) — серверы аутентификации (AS) и выдачи тикетов (TGS), входящие в состав KDC, не ведут историю транзакций. В результате сервер TGS полностью полагается на переданный пользователем TGT, что создаёт возможность злоупотреблений.

Протокол также подвержен атакам перебора паролей, поскольку ответы AS зашифровываются ключом, производным от пароля пользователя, злоумышленник, перехватив такие сообщения, может попытаться расшифровать их с использованием слабо защищённых паролей.

Дополнительным риском является жёсткая зависимость от точной синхронизации времени на всех узлах системы. При наличии возможности изменить системное время атакующий может повторно использовать просроченные тикеты, обходя тем самым механизмы контроля доступа [11].

Особую угрозу представляет компрометация аккаунта KRBTGT — ключевого элемента инфраструктуры доверия домена. Получив доступ к нему, злоумышленник получает возможность:

— генерировать произвольные TGT и тем самым — сервисные тикеты к любым ресурсам;

— принудительно использовать устаревшие и менее надёжные алгоритмы (например, DES или RC4), повышая вероятность расшифровки трафика;

— обходить политики безопасности, включая ограничения по времени входа или местоположению пользователя.

Указанные уязвимости делают возможными ряд специфических атак на Kerberos-инфраструктуру: перебор паролей, Golden Ticket и Silver Ticket [12–13], Kerberoasting [14], AS-REP Roasting [15], Pass-the-Ticket (PTT), Overpass-the-Hash / Pass-the-Key (PTK), а также эксплуатацию уязвимостей, зарегистрированных в CVE-базах [16–17]. В разных версиях Kerberos со временем были обнаружены и устранены ошибки, связанные с отказом в обслуживании, произвольным выполнением кода и переполнением буфера.

A. Стратегии смягчения рисков

Перечисленные уязвимости подчеркивают необходимость своевременного обновления программных компонентов и внедрения комплексных мер защиты. Поскольку методы атак постоянно совершенствуются, архитектура Kerberos также должна адаптироваться к новым условиям.

Ключевые меры защиты включают:

— регулярную смену ключей;

— жёсткий контроль времени и политики доступа;

— централизованный аудит событий;

— обучение пользователей и системных администраторов методам безопасной работы.

Кроме того, важную роль играет коллективное знание профессионального сообщества — публикации, базы эксплойтов, статистика инцидентов. Открытое взаимодействие специалистов способствует более быстрой реакции на возникающие угрозы и повышению устойчивости системы аутентификации в целом.

Таким образом, хотя Kerberos остаётся надёжным протоколом, его применение должно сопровождаться стратегией активного управления безопасностью.

5. Заключение и перспективы развития

В настоящем исследовании был рассмотрен протокол Kerberos как один из ключевых механизмов обеспечения сетевой безопасности. Проанализированы его архитектурные особенности, принципы работы, а также слабые места, представляющие потенциальный интерес для атакующих. Несмотря на выявленные уязвимости, протокол демонстрирует устойчивость и надёжность, благодаря своей зрелой и проверенной временем модели.

На следующем этапе планируется проведение серии практических тестирований в контролируемой лабораторной среде, направленных на имитацию типовых атак, включая:

— Начальную разведку (enumeration) с использованием инструментов Kerbrute и Rubeus;

— Kerberoasting — выявление недостатков в конфигурации сервис-аккаунтов;

— AS-REP Roasting — моделирование атак на пользователей без pre-authentication;

— Golden и Silver Ticket — изучение последствий компрометации KRBTGT;

— Pass-the-Ticket — перехват и повторное использование TGS-билетов;

— Skeleton Key — внедрение мастер-ключей с помощью Mimikatz.

Результаты этих симуляций позволят как углубить практическое понимание рисков, так и разработать более эффективные меры защиты. Кроме того, планируется формирование набора рекомендаций по снижению уязвимости инфраструктур, использующих Kerberos.

Среди перспективных направлений дальнейших исследований — адаптация протокола к облачным средам, интеграция с новыми криптографическими стандартами, поддержка децентрализованных архитектур. Также особый интерес представляет изучение влияния квантовых вычислений на существующие схемы аутентификации и переход к квантово-устойчивым алгоритмам.

Долгосрочная эффективность Kerberos как протокола аутентификации будет во многом зависеть от оперативности обновлений и готовности профессионального сообщества к совместной работе над возникающими угрозами. При соблюдении этих условий Kerberos сможет сохранять свою актуальность и надёжность как элемент защищённой цифровой инфраструктуры.

Литература:

1. Мадхусудхана Х. С. Аутентификация для компьютерных коммуникаций: Обзор методов аутентификации в вычислительных системах // Advanced Computing and Communications, 2019. DOI: 10.34048/2019.1.f2

2. Вэнь В., Мидзогути Ф. Безопасность веба: протоколы аутентификации и их анализ // New Generation Computing. 2001. Т. 19, № 3. С. 283–299. DOI: 10.1007/bf03037600

3. CIO G. Цифровая трансформация экономики Казахстана // Global CIO, 17 июля 2023. URL: https://globalcio.com/articles/main/digital-transformation-of-kazakhstan-s-economy/

4. Электронное правительство Республики Казахстан. Программа «Цифровой Казахстан». URL: https://egov.kz/cms/en/digital-kazakhstan

5. Арора П. Р. Реализация аутентификации и безопасности транзакций на основе Kerberos. // В: Elissa K. Название статьи неизвестно (неопубликовано), 2011.

6. Йозефссон С. Расширенный обмен KDC в Kerberos версии 5 по TCP // RFC 5021, 2007. DOI: 10.17487/rfc5021

7. Чжу Л., Хартман С., Рэберн К. Канонизация имён Kerberos-принципалов и кросс-доменные перенаправления // RFC 6806, 2012. DOI: 10.17487/rfc6806

8. Д’Арко П. Распределение Центра распределения ключей // Lecture Notes in Computer Science. 2001. С. 357–369. DOI: 10.1007/3–540–45446–2_23

9. Блундо К., Д’Арко П. Анализ и проектирование распределённых центров распределения ключей // Journal of Cryptology. 2005. Т. 18, № 4. С. 391–414. DOI: 10.1007/s00145–005–0407–0

10. Суд К. Протокол аутентификации Kerberos // SpringerReference, 2012. DOI: 10.1007/springerreference_319

11. Манунца Л., Марселья С., Романо С. П. Kerberos: система обнаружения мошенничества в реальном времени для VoIP-сетей с поддержкой IMS // Journal of Network and Computer Applications. 2017. Т. 80. С. 22–34. DOI: 10.1016/j.jnca.2016.12.018

12. MITRE ATT&CK®. Кража или подделка тикетов Kerberos: Golden Ticket (T1558.001). URL: https://attack.mitre.org/techniques/T1558/001/

13. MITRE ATT&CK®. Кража или подделка тикетов Kerberos: Silver Ticket (T1558.002). URL: https://attack.mitre.org/techniques/T1558/002/

14. MITRE ATT&CK®. Kerberoasting: атака на Kerberos-тикеты сервисов (T1558.003). URL: https://attack.mitre.org/techniques/T1558/003/

15. MITRE ATT&CK®. AS-REP Roasting: атака на пользователей без предварительной аутентификации (T1558.004). URL: https://attack.mitre.org/techniques/T1558/004/

16. MITRE ATT&CK®. Использование альтернативного материала для аутентификации: Pass the Ticket (T1550.003). URL: https://attack.mitre.org/techniques/T1550/003/

17. MITRE ATT&CK®. Использование альтернативного материала для аутентификации: Pass the Hash (T1550.002). URL: https://attack.mitre.org/techniques/T1550/002/

18. Цейленга К. D. Лёгкий протокол доступа к каталогам (LDAP): модели информации каталогов // RFC 4512, 2006. DOI: 10.17487/rfc4512

19. Сиривардена П. OAuth 2.0 // В книге: Apress eBooks. 2014. С. 91–132. DOI: 10.1007/978–1-4302–6817–8_7

20. Рахман С. С. М., Хоссейн Н., Хоссейн М. А., Сохаг М. Х. И. OAuth 2.0 // В книге: Advances in Wireless Technologies and Telecommunication. 2020. С. 92–139. DOI: 10.4018/978–1-7998–3355–0.ch005