Мы живём в эру информационных технологий, когда активность любой современной компании непредставима без постоянного использования информации и сопутствующей коммуникации. Наличие сравнительно нового вида технологий порождает и новый вид рисков. Теперь существуют угрозы нарушения информационной безопасности, как раньше существовали угрозы имущественной целостности. А раз появились новые риски — нужно иметь и возможность ими управлять. Современный рынок услуг предлагает множество методик оценки рисков. Вообще, выбор методики — это первое, с чего нужно начать заинтересованному лицу. Каждая из них имеет свои достоинства или недостатки, поэтому отдать предпочтение одной из них достаточно трудно. Каждый ориентируется на тот набор преимуществ, который ему необходим. Наличие же недостатков в каждой из методик оставляет нерешённым вопрос о создании универсального программного комплекса, актуальность которого не вызывает сомнения, так как он подходит для любого предприятия, где есть вычислительная сеть, а значит, и угрозы целостности информации или узлов этой сети. К тому же с каждым днём изменяются требования к защите информации, прогресс не стоит на месте. Рассмотрим основные моменты, которые нужно учесть при разработке новой методики и программного комплекса по моделированию угроз и оценке рисков в информационных системах.

Во-первых, в системе необходимо предусмотреть наличие нескольких групп пользователей с разными правами. Первая группа пользователей — собственно пользователи, или эксперты. Они должны вводить начальные данные в систему, обрабатывать полученную информацию. Вторая группа пользователей — администраторы, основной функцией которых в рамках оценки рисков является редактирование модели угроз, то есть удаление или добавление факторов риска, — той основы, на которой и происходит оценка рисков. Также функцией администраторов является общее управление, у них есть права на модифицирование персональных данных пользователей.

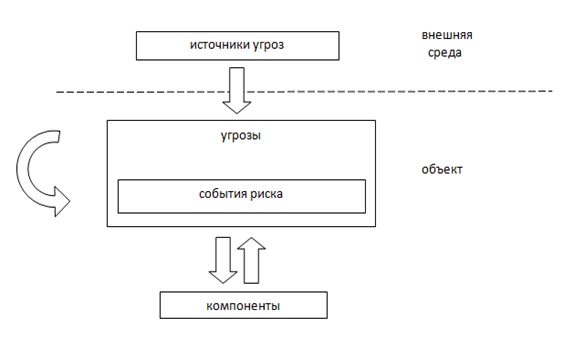

Эксперты должны вводить какие-то данные и что-то оценивать. Для этого администратор системы выявляет все факторы риска, которые действуют в любой вычислительной сети: источники угроз, угрозы и события риска, а также компоненты сети. Всё выше перечисленное представляет собой в совокупности модель угроз. Угрозы порождаются источниками угроз, компонентами сети и самими угрозами.

Рис. 1. Схема модели угроз

Источники угроз — это носители угроз информационной безопасности. При этом наверняка будут использоваться уязвимости системы. Источники угроз могут быть как субъекты, так и объективные проявления, в последнем случае нельзя говорить о злом умысле со стороны источника, можно говорить о поражении уязвимостей системы. Источники могут находить внутри системы, а могут — вне системы. По характеру возникновения их можно разделить на следующие группы:

1) стихийные. Это те источники, которые представляют собой непреодолимую силу, обстоятельства, носящие абсолютный и объективный характер: пожары, землетрясения, наводнения, ураганы, смерчи, засуха, критические температуры, молнии, лавины, сели, обвалы, оползни, космические источники и т. п.;

2) техногенные. То есть обстоятельства, возникающие из-за техногенной деятельности цивилизации: средства связи, сети инженерных коммуникаций (водоснабжения, канализации), некачественные технические средства обработки информации, некачественные программные средства обработки информации, вредоносные программы, вспомогательные средства (охраны, сигнализации, телефонии), поля и излучения, опасные вещества и т. п.;

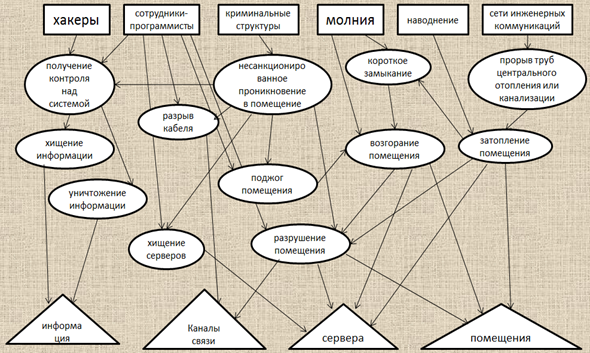

3) антропогенные. Это субъекты, то есть личности, которые либо имеют доступ к информации, либо — нет. Действия людей могут быть как случайными, так и злонамеренными. Ещё источники можно разделить на внешние и внутренние. К внешним источникам относятся криминальные структуры, хакеры, партнёры, конкуренты, технический персонал поставщиков телематических услуг, представители надзорных организаций и аварийных служб, представители силовых структур, войны и конфликты. К внутренним источникам относятся основной персонал (программисты, пользователи, администраторы), представители службы защиты информации, вспомогательный персонал (охрана, уборщики), технический персонал (жизнеобеспечение, эксплуатация). Также необходимо учитывать особые группы людей с нарушенной психикой или специально внедрённые и завербованные агенты.

Источники из первой группы проще всего предсказать, в то время как из второй группы менее прогнозируемые.

Угроза — это потенциальная возможность определённым образом нарушить информационную безопасность. События риска — те же угрозы, но наносящие ущерб непосредственно объекту. Угрозы и события риска могут быть направлены как непосредственно на информацию (взлом, хищение, изменение, удаление и т. п.), так и на физические объекты, на которых располагается данная информация (уничтожение сервера, разрыв кабеля, разрушение помещения и т. п.).

Компоненты — это составные части защищаемого объекта или разные виды информации. К ним относятся каналы и средства связи, узлы коммутации, рабочие места сотрудников, лаборатории, удалённые места, носители информации, серверы и т. п.

Рис 2. Упрощённая модель угроз для вычислительной сети

Таким образом, администратор системы выявляет всё необходимое для построения модели угроз, а эксперт оценивает влияние элементов этой модели друг на друга. Теперь встаёт вопрос, каким образом эксперт оценивает влияние. Далеко не всегда можно дать точную оценку влияния, но необходимо при этом предоставить эксперту максимальную свободу действий. Для этих целей в системе должны предусматриваться несколько вариантов ввода оценок.

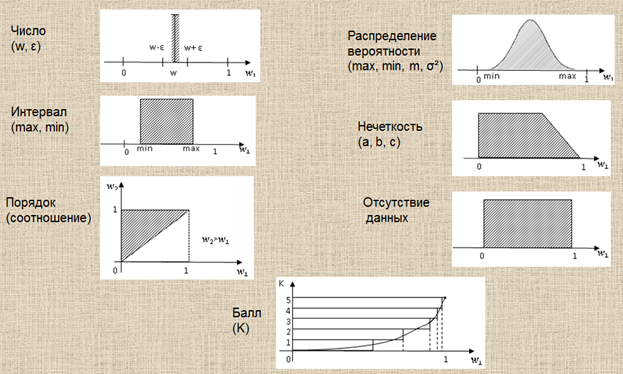

Если эксперт абсолютно уверен в оценке, то ему должна быть предоставлена возможность ввести число в качестве этой оценки. Это один из самых примитивных способов задания данных. На деле эксперт далеко не всегда может быть полностью уверенным оценке влияния факторов риска друг на друга. В лучшем случае числовая информация есть некая статистическая оценка, что лишь даёт представление о приблизительном значении. Поэтому для увеличения точности оценки эксперту предлагается наряду с оценкой задать и погрешность. В этом случае образуется интервал, и всё сводится к интервальной неопределённости. Таким образом, появляется другой способ задания оценки — интервальный.

Интервал — это замкнутый отрезок вещественной оси, а интервальная неопределённость — состояние неполного знания об интересующей нас величине, когда известна лишь её принадлежность некоторому интервалу. Эксперту предоставлена возможность ввода оценки в виде минимального и максимального значения. При ручных и машинных измерениях проще всего оперировать конечными данными, поэтому любое бесконечное число приходится округлять, тем самым вызывая некоторую ошибку. При интервальных же вычислениях задаются границы ошибки. Использование интервалов позволяет разрешить многие сложности при решении прикладных задач.

Ещё один способ задания данных — нечёткие множества. Он используется, когда эксперту сложно оценить влияние факторов риска друг на друга с помощью языка математики. Тогда ему на помощь приходят средства языка: «около двух», «гораздо меньше ста», «между десятью и пятнадцатью» и т. п. Как видно, это особенно субъективный способ оценки, но помогает эксперту, когда он действительно сомневается в точности оценки. Для перевода этой оценки на язык математики используется функция принадлежности параметра, значение которой лежит в интервале от 0 до 1.

Также эксперт может оценить влияние факторов в виде распределения вероятностей. Зачастую неопределённость тесно связана с вероятностью того или иного значения, когда степень влияния приобретает случайный, стохастический характер. Хорошо, если эксперту разрешается выбрать тип распределения вероятности: нормальное, бета-распределение, непрерывное равномерное и т. п. Обычно каждый тип распределения характерен для того или иного случая, поэтому обилием возможностей достигается адекватность данных.

Нелишней будет возможность ввода балловой оценки. Преимуществом данного способа является то, что балловая шкала может быть нелинейной. Например, если взять пятибалльную шкалу, то баллу номер 1 может соответствовать интервал (0; 0,35), второму — (0,35; 0;65), третьему — (0,65; 0,85), четвертому — (0,85; 0,95), пятому — (0,95; 1). Как видим, разными баллами кодируются интервалы, различные по длине, что и может быть использовано для оценки рисков. Изменяя границы интервалов, можно увеличивать точность оценки.

Эксперт может вводить не только числовую оценку, но и порядковую. Например, он может отметить, что в качестве причины возгорания помещения более вероятен поджог, чем короткое замыкание. Преимущество в том, что числовая характеристика влияния не нужна, ведь очень часто бывает так, что мы её не знаем или не можем предположить. В качестве порядковых отношений предложены следующие: «больше», «меньше», «равно», «больше или равно», «меньше или равно», «не равно».

И, наконец, может оказаться так, что эксперту сложно оценить вес влияния одного фактора риска на другой. В таком случае предлагается выбрать вариант «Отсутствие данных». Он предполагает, что оценка может быть любой в пределах интервала (0; 1).

Рис. 3. Варианты задания исходных данных (модели неопределённости)

Использование моделей неопределённости является мощной чертой методологии и программного комплекса, что позволяет:

1) не ограничивать эксперта в свободе действий, позволяя ему вводить данные разных типов: числа, интервалы, распределения, нечёткости;

2) учесть стохастический характер оценок факторов риска;

3) соответствовать ситуации, когда информация о факторах риска неполна, неточна или отсутствует.

Программный комплекс, собирая всё обилие разнообразной вводимой информации, приводит все данные к единому виду. Например, все виды неопределённости удобно сводить к вероятностной в виде бета-распределения. И уже в едином виде эти данные обрабатываются в соответствии с разработанным алгоритмом.

По окончании работы вычислительного модуля эксперту выдаётся результат, именуемый профилем средств защиты, то есть набор средств и действий, которые должны быть применены к системе для защиты от угроз. Отдельно может быть профиль средств защиты для информации и для физических объектов. Программа собирает и анализирует оценки влияния факторов друг на друга, сделанные экспертом. Определённые факторы будут иметь больший вес влияния, чем другие, поэтому программным комплексом составляется более или менее адекватный профиль средств защиты, который может быть использован на предприятии для профилактики или ликвидации или нейтрализации факторов риска.

Таким образом, важнейшими элементами любой методики или программного комплекса оценки рисков и моделирования угроз, претендующей на лидерство, являются следующие моменты: система пользователей (эксперт, администратор), модель угроз, способы оценивания влияния факторов риска друг на друга, профиль средств защиты.

Продукт должен также учитывать недостатки, выявленные при анализе существующих программных комплексов. Как правило, это высокая цена при лицензионной покупке, сложность использования, обязательность привлечения высококвалифицированных специалистов, низкая степень гибкости, отсутствие качественной или количественной оценок и прочие коварные мелочи.

Оценивание рисков в информационных сетях — довольно сложная и кропотливая работа, отнимающая немало средств, поэтому подавляющая доля руководителей не изъявляет желания вкладывать деньги в непонятное и бессмысленное для них дело. Однако есть и другие компании, которые, наоборот, тратят кучу денег в этом направлении, но в результате не получают ничего адекватного.

Литература:

1. Медведовский И. Д. Современные методы и средства анализа и контроля рисков информационных систем компаний [Электронный ресурс]. — Режим доступа: http://www.bugtraq.ru/library/security/itrisk.html, свободный. — Язык русский.

2. Петренко С. А., Симонов С. В. Управление информационными рисками [Текст]. // Экономически оправданная безопасность. — М.: Компания АйТи; ДМК Пресс, 2004. — 384 с.

3. Петров М. Ю., Савков С. В., Шишкин В. М. Технология реализации системы анализа информационных рисков на базе высокопроизводительной вычислительной системы // Материалы XI Международной научно-практической конференции «Информационная безопасность». Ч.1: 22–25 июня 2010, Таганрог: Изд-во ТТИ ЮФУ, 2010. — С. 85–906.

4. Вихорев С., Кобцев Р. Как определить источники угроз [Электронный ресурс]. — М.: ОАО «Элвис Плюс», 2002. — Режим доступа: http://www.morepc.ru/security/secart23102002.html, свободный. — Язык русский.

5. Шишкин В. М., Савков С. В. Методика арифметизации неполной гетерогенной исходной информации для идентификации профиля рисков // Моделирование и анализ безопасности и риска в сложных системах: Труды Международной научной школы МА БР — 2010. Санкт-Петербург: ГУАП, 2010, с. 295–300.