Bluetooth — это беспроводная технология, позволяющая широкому ряду устройств взаимодействовать друг с другом без проводов, кабелей и разъемов при помощи электромагнитных волн. Отдельные участки радиочастотного диапазона выделены для использования устройствами, не требующими лицензии надзорных органов. Bluetooth работает на не лицензируемой во всем мире частоте 2.45 ГГц (полоса промышленного, научного и медицинского применения ISM — Industry, Science, Medicine), что позволяет свободно использовать такие устройства во всем мире.

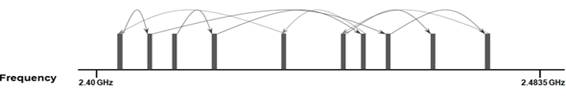

В спектре ISM организуется 79 каналов шириной в 1 МГц, а затем по технологии расширения спектра Frequency — hopping Spread Spectrum (FHSS) радиоприемник и радиопередатчик синхронно меняют частоту несущей по определенному шаблону с частотой 1600 раз в секунду (Ри.1). Это сделано с целью уменьшения вероятности наложения сигналов в крохотном ISM диапазоне [1].

Рис. 1.

Учитывая то, что Bluetooth является беспроводной технологией, получить доступ к передаваемой информации относительно легко. Тем более, что очень часто по соединениям Bluetooth передается важная и секретная информация. Самая основная функция механизма безопасности Bluetooth — это возможность выбрать состояние устройства: скрытый режим и режим постоянной доступности.

Когда устройство Bluetooth работает в режиме постоянной доступности, то можно произвести сканирование радиуса, найти это устройство и украсть персональные данные. Все это возможно потому, что телефон, находясь в режиме обнаружения, рассылает пакеты со своим адресом, как правило, на расстояние десяти метров от себя. Устройство, находящееся в режиме поиска мобильных устройств, принимает все подобные пакеты, а если получит такой пакет, то может попытаться установить соединение для обмена данными.

Если же Bluetooth функционирует в скрытом режиме, то устройство не рассылает пакеты со своим адресом, то есть злоумышленник не знает с каким адресом ему необходимо установить связь [2].

Адрес Bluetooth представляет собой уникальный идентификатор длиной сорок восемь бит, причем первые три байта — это идентификатор производителя устройства, а последние три байта определяются по правилам производителя.

Например, представление адреса Bluetooth для телефона Sony Ericsson P900 в шестнадцатеричном виде выглядит так: 00:0A:D9:EB:66:C7.

Первые три байта являются идентификатором Sony Ericsson. Эти три байта повторяются для устройств данной компании, а последние три байта характеризуют именно телефон P900.

Необходимое время для полного сканирования адресов можно уменьшить, используя определенный диапазон адресов и увеличивая скорость сканирования программного обеспечения. Если производитель устройства известен, то количество возможных адресов строго ограничено [3].

Также злоумышленники могут атаковать мобильные телефоны с поддержкой Bluetooth при помощи приемов социотехники, вводя в заблуждение пользователей с подталкиванием к выполнению определенных действий или разглашению конфиденциальной информации.

Прием данных по Bluetooth для многих моделей устройств может оказаться фатальным. Например, на экране вашего устройства появляется сообщение, что кто — то хочет подключиться, чтобы передать какую — либо картинку или приложение. Большинство пользователей откажутся от такого предложения, аргументируя это тем, что возможно передаваемые данные содержат вредоносное программное обеспечение. Но не все так просто. Если злоумышленник все же не смог заразить ваш телефон, то он может вывести его из строя. Даже если вы не открыли сообщение «Принять файл от XXX по Bluetooth?», появившееся на экране телефона, устройство может «зависнуть». Причем вместо XXX может находиться различная последовательность символов, например: $ %#.. ².

Данная атака использует уязвимость, заключающуюся в неверной интерпретации многими мобильными телефонами имени подключаемого устройства. Согласно стандарту Bluetooth имя устройства кодируется в формате UTF — 8. Стандарт Bluetooth не предусматривает иного формата кодирования. В данном формате кодируются любые символы, существующие в мире. Однако, некоторые интерпретаторы не ожидают увидеть в имени устройства символы, которые изначально нельзя даже набрать с клавиатуры мобильного телефона. Но так обстоит дело не со всеми моделями, а лишь с теми, в прошивке которых имеются недоработки [3].

Как правило, для проведения такой атаки злоумышленник использует операционную систему UNIX и Bluetooth — передатчик. При помощи специальных пакетов и системных вызовов со строгим синтаксисом достигается «зависание» устройства.

Приведенная выше атака не является единственной посредством Bluetooth. Для того, чтобы уменьшить риск появления атак, необходимо перевести передатчик Bluetooth в скрытый режим и включать его только при передаче данных от доверенных пользователей. Также является полезной «перепрошивка» мобильного телефона с целью добавления поддержки всех символов UTF — 8.

Литература:

1. Рестович А., Стоян И., Чубич И. Bluetooth-технология беспроводной связи и ее применение // Ericsson Nikola Tesla d. d. REVIJA. 18/2005/1.

2. Андрей В. Обзор безопасности Bluetooth. Часть 1 [Электронный ресурс]// URL: http://www.securitylab.ru/analytics/216390.php

3. Коровин С. Д., Метелев С. Е., Соловьев А. А., Тихонов А. И. Современные радиоэлектронные средства и технологии. Екатеринбург: Издательство «Велар», 2014. — 654 с.