Проблема информационной безопасности породила в последние годы такие понятия как «компьютерная война», «информационная война», «информационное противоборство», «информационное оружие», «информационный терроризм» и т.д. Следует отметить, что, хотя порождаемые информатизацией проблемы информационной безопасности являются глобальными, для России они приобретают особую значимость в связи с её геополитическим и экономическим положением. Сегодня необходимо понимать, что без подключения к мировому информационному пространству страну ожидает экономическое прозябание. Участие России в международных системах информационного обмена невозможно без решения проблем информационной безопасности. Оперативный доступ к информационным и вычислительным ресурсам, поддерживаемым Интернет, конечно, великое благо. Однако, есть основание полагать, что сеть Интернет может служить средством решения некоторых задач, которые в ином случае решались бы силой информационного оружия. Это связано, в основном, с проблемами обеспечения безопасности информационных ресурсов, телекоммуникаций и предотвращения компьютерных преступлений. Особенно остро эта проблема стоит сейчас перед Россией, т.к. в стране запаздывает пока создание собственной инфраструктуры.

В настоящее время «в теории и практике информационной безопасности уже начинают выкристаллизовываться два направления, которые можно определить (возможно, ещё в некоторой степени условно) как информационно-психологическая безопасность и защита информации» [2].

Информационно-технический прогресс затронул все сферы деятельности, принес много положительных плодов. И, конечно, принес некоторый фронт рисков, связанный с защитой информации. Ни для кого не секрет, что в ХХI веке неотъемлемую часть жизни общества составляют "Облачные технологии".

В данной статье будет идти речь о защите информации при использовании самых инновационных технологий, а именно облачных. Безопасность информации осуществляется при условии обеспечения её конфиденциальности, доступности и целостности.

Организационно-техническими методами обеспечения информационной безопасности являются: создание и совершенствование системы обеспечения информационной безопасности, разработка, использование и совершенствование средств защиты информации, создание систем и средств предотвращения несанкционированного доступа к обрабатываемой информации, а также выявление технических устройств и программ, представляющих опасность для нормального функционирования IT-систем.

Постоянно растущие расходы на создание и эксплуатацию информационных систем, существенный рост ущерба от информационных рисков вынуждают руководителей искать новые пути повышения эффективности информационной сферы предприятий и организаций.

Одним из современных направлений повышения эффективности использования информационных систем является переход к Cloud computing. В России термин "Cloud computing" в результате прямого перевода получил трактовку – "Облачные вычисления". Следует заметить, что дословный перевод выражения Cloud computing как "Облачные вычисления" не полностью отражает сущность современных процессов удаленного обслуживания пользователей информационных систем. Cloud computing, кроме удаленного выполнения приложений, предполагает весь комплекс информационных услуг, включая хранение, поиск и передачу информации, обеспечение ее безопасности и многое другое. Поэтому уместнее употреблять термин "Облачные технологии".

Облачные технологии" (Cloud computing) сейчас находятся на волне популярности. Экономичность, легкость развертывания, многопользовательская архитектура – все это способствует быстрому их распространению, а также предполагает весь комплекс информационных услуг, включая хранение, поиск и передачу информации, обеспечение ее безопасности и многое другое. [1]

"Облачные технологии" – это подход к размещению, предоставлению и потреблению приложений и компьютерных ресурсов, при котором приложения и ресурсы становятся доступны через Интернет в виде сервисов, потребляемых на платформах и устройствах. [1]

Основными характеристиками облачных вычислений являются:

– масштабируемость (масштабируемое приложение обеспечивает большую нагрузку за счет увеличения количества запущенных экземпляров);

– эластичность (позволяет быстро нарастить мощность инфраструктуры без внедрения инвестиций в оборудование и программное обеспечение);

– мультитенантность (снижает расходы на облачную платформу и использует доступные вычислительные ресурсы);

– оплата за использование (перевод части капитальных издержек в операционные);

– самообслуживание (позволяет потребителям запросить и получить требуемые ресурсы за считанные минуты).

"Облачные технологии" и предоставляемые ими сервисы можно сравнить с коммунальными услугами. Как в жару или холод меняется потребление воды и электричества, так и потребление сервисов, предоставляемых "облачными" платформами, может возрастать или уменьшаться в зависимости от повышения или понижения нагрузок.

Схожесть сервисов и коммунальных услуг заключается в том, что:

во-первых, потребители платят только за реальную утилизацию;

во-вторых, ресурсы берутся в аренду, т.е. поставщики таких сервисов обеспечивают их доступность в виде арендуемых "ресурсов", оставляя за собой вопросы создания и поддержания инфраструктуры;

в-третьих, заключая договор с соответствующей организацией, подразумевается доступность тех или иных ресурсов, а организация обеспечивает своевременную оплату их аренды. [1]

Одним из основных достоинств "Облачных технологий" является безопасность ("облачные" сервисы имеют высокую безопасность при должном ее обеспечении, однако при халатном отношении эффект может быть полностью противоположным). [1]

Как же убедить клиента, что его данные будут в безопасности? Решением является соответствие облака требованиям нормативных документов и стандартов в области обеспечения информационной безопасности. Но в российском законодательстве пока нет стандартов, описывающих принцип построения защиты информации в "Облачных технологиях". Вследствие этого поставщики облачных услуг вынуждены сами выбирать способы защиты информации из огромного количества готовых решений, представленных на рынке. Но все средства защиты должны учитывать особенности "Облачной технологии" [4].

Наиболее эффективными способами обеспечения безопасности "Облачных технологий" являются:

1. Сохранность данных. Шифрование

Шифрование – один из самых эффективных способов защиты данных. Провайдер, предоставляющий доступ к данным, должен шифровать информацию клиента, хранящуюся в ЦОД (Центр обработки данных – совокупность серверов, размещенных на одной площадке с целью повышения эффективности и защищенности), а также в случае отсутствия необходимости, безвозвратно удалять. [1]

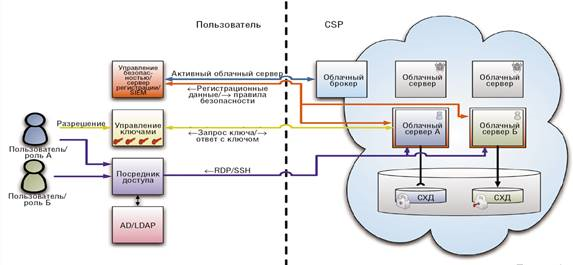

При шифровании данных всегда возникает вопрос о ключах. Их хранение на облачном сервере нецелесообразно, поскольку каждый, кто имеет доступ к облачным серверам или шаблонам, мог бы получить доступ к ключу, а значит, и к расшифрованным данным. Набор пароля при запуске системы, как это принято в локальных решениях для шифрования данных, затруднен в связи с отсутствием настоящей консоли, однако идея неплоха. Физический ввод ключа заменяется запросом, который облачный сервер отправляет внешнему источнику — серверу управления ключами (Key Management Server, KMS). [3]

Решающим фактором для обеспечения безопасности такого решения является раздельная эксплуатация облачного сервера и сервера управления ключами (см. Рисунок 1): если оба размещены у (одного и того же) провайдера облачных сервисов, то вся информация снова оказывается собранной в одном месте. Хорошей альтернативой является установка сервера KMS в локальном ЦОД или в качестве внешней услуги у другого сервис-провайдера. [4]

Рис. 1. Схема взаимодействия пользователя, сервера управления ключами и облачного сервера

Рис. 1. Схема взаимодействия пользователя, сервера управления ключами и облачного сервера

2. Защита данных при передаче

Для безопасной обработки данных обязательным условием является их шифруемая передача. В целях защиты данных в публичном облаке используется туннель виртуальной частной сети (VPN), связывающей клиента и сервер для получения публичных облачных услуг. VPN-туннель способствует безопасным соединениям и позволяет использовать единое имя и пароль для доступа к разным облачным ресурсам. В качестве средства передачи данных в публичных облаках VPN - соединение использует общедоступные ресурсы, такие как Интернет. Процесс основан на режимах доступа с шифрованием при помощи двух ключей на базе протокола Secure Sockets Layer (SSL).

Большинство протоколов SSL и VPN в качестве опции поддерживают использование цифровых сертификатов для аутентификации, посредством которых проверяется идентификационная информация другой стороны, причем еще до начала передачи данных. Такие цифровые сертификаты могут храниться на виртуальных жестких дисках в зашифрованном виде, и используются они только после того, как сервер управления ключами проверит идентификационную информацию и целостность системы. Следовательно, такая цепочка взаимозависимостей позволит передавать данные только тем облачным серверам, которые прошли предварительную проверку.

Зашифрованные данные при передаче должны быть доступны только после аутентификации. Данные не получится прочитать или сделать изменения в них, даже в случае доступа через ненадежные узлы. Такие технологии достаточно известны, алгоритмы и надежные протоколы AES, TLS, IPsec давно используются провайдерами.

3. Аутентификация

Аутентификация — защита паролем. Для обеспечения более высокой надежности, часто прибегают к таким средствам, как токены (электронный ключ для доступа к чему-либо) и сертификаты. Наиболее простой и достаточно надежный метод аутентификации — это технология одноразовых паролей (One Time password, OTP). Такие пароли могут генерироваться либо специальными программами, либо дополнительными устройствами, либо сервисами, с пересылкой пользователю по SMS. Основное отличие облачной инфраструктуры заключается в большой масштабируемости и более широкой географической распределенности. На первый план выходит использование для получения одноразовых паролей мобильных гаджетов, которые сегодня есть практически у каждого. В самом простом случае одноразовый пароль будет сгенерирован специальным сервером аутентификации и выслан в SMS на мобильный телефон пользователя после ввода правильного статического пароля на страницу доступа к облачному сервису. Для прозрачного взаимодействия провайдера с системой идентификации при авторизации, также рекомендуется использовать протокол LDAP (Lightweight Directory Access Protocol) и язык программирования SAML (Security Assertion Markup Language).

4. Изоляция пользователей

Использование индивидуальной виртуальной машины и виртуальной сети. Виртуальные сети должны быть развернуты с применением таких технологий, как VPN (Virtual Private Network), VLAN (Virtual Local Area Network) и VPLS (Virtual Private LAN Service). Часто провайдеры изолируют данные пользователей друг от друга за счет изменения кода в единой программной среде. Этот подход имеет риски, связанные с опасностью найти дыру в нестандартном коде, позволяющем получить доступ к данным. В случае возможной ошибки в коде пользователь может получить доступ к информации другого пользователя. В последнее время такие инциденты часто имели место. [3]

"Облачные технологии" представляют собой значительный прогресс в сфере развития информационных технологий и сервисов. Обеспечивая по требованию пользователя доступ к общим источникам вычислительных ресурсов в автономном, динамично масштабируемом и выверенном режиме, облачные вычисления предлагают очевидные преимущества в скорости, оперативности и эффективности работы с информацией. В данной технологии безопасность играет важнейшую роль, этой проблеме специалисты уделяют особое внимание. Но, несмотря на все сложности в области безопасности, преимущества предоставляемых через Интернет сервисов перевешивают возможные риски и "Облачные технологии" будут широко востребованы на рынке информационных технологий.

Таким образом, информационная безопасность - очень серьезная проблема всего человечества. В наше время мы зачастую обрабатываем, храним или передаем данные, которые подчиняются регулирующим и нормативным требованиям. Если данные попадают под действие нормативных или регулирующих ограничений, то выбор развертывания в облаке (частном, гибридном или общедоступном) зависит от понимания того, полностью ли поставщик соответствует этим требованиям. В противном случае возникает риск нарушения конфиденциальных, нормативных и иных правовых требований. Вопросы обеспечения безопасности информации существенны, когда речь идет о конфиденциальности.

На сегодняшний день наиболее популярны четыре метода защиты информации в "Облачных технологиях":

1) Шифрование;

2) Защита данных при передаче;

3) Аутентификация;

4) Изоляция пользователей.

И в заключение хочется сказать, что безопасность не всегда обеспечивается только защитой. Она может быть достигнута также соответствующими правилами поведения и взаимодействия объектов, высокой профессиональной подготовкой персонала, безотказностью работы техники, надёжностью всех видов обеспечения функционирования объектов информационной безопасности. Конфиденциальность информации – это принцип аудита, заключающийся в том, что аудиторы обязаны обеспечивать сохранность документов, получаемых или составляемых ими в ходе аудиторской деятельности, и не вправе передавать эти документы или их копии каким бы то ни было третьим лицам, либо разглашать устно, содержащиеся в них сведения без согласия собственника экономического субъекта. За исключением случаев, предусмотренных законодательными актами.

Литература:

1. Котяшичев И. А. К вопросу о безопасности облачных технологий в информационной среде [Текст] / И. А. Котяшичев, С. В. Смоленцев // Молодой ученый. — 2014. — №5.1. — С. 25-28.

2. Социальные опасности и защита от них: учебник для студ. учреждений высшего проф. образования / [В. М. Губанов, Л. А. Михайлов, В. П. Соломин и др.]; под ред. Л.А. Михайлова. – М., Издательский центр «Академия», 2012.

3. Удо Шнайдер Использование облачных сервисов [Текст] / У. Шнайдер //

4. Журнал сетевых решений/LAN. — 2013. — № 04.

5. Peter Mell, Thimothy Grance. «The NIST Definition of Cloud Computing (Draft)» // Recommendations of the National Institute of Standards and Technology, Special Publication 800 – 145 (Draft), сентябрь 2011 год.