Информационная безопасность имеет большое значение для обеспечения жизненно важных интересов любого государства Создание развитой и защищенной среды является обязательным условием развития общества и государства и, в основе которого должны быть самые автоматизированные технические средствами. Развитие новых информационных технологий и всеобщая компьютеризация привели к тому, что информационная безопасность не только становится обязательной, она еще и одна из характеристик ИС. Существует довольно обширный класс систем обработки информации, при разработке которых фактор безопасности играет первостепенную роль (например, банковские информационные системы). [1] Под безопасностью ИС понимается защищенность системы от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, от попыток хищения (несанкционированного получения) информации, модификации или физического разрушения ее компонентов. Иначе говоря, это способность противодействовать различным возмущающим воздействиям на ИС. Под угрозой безопасности информации понимаются события или действия, которые могут привести к искажению, несанкционированному использованию или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств.

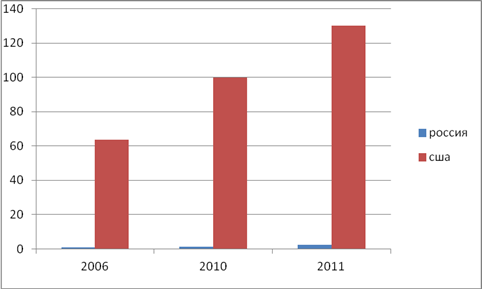

В 2006 г. затраты американских компаний на информационную безопасность составили $61,5 млрд. А по итогам 2010 г. показатель превысил отметку в $100 млрд. За прошлый год произошел прирост почти на треть — до $130 млрд. В результате за каких-то 5 лет затраты на превентивные меры удвоились. Надо ли говорить, что цифра и дальше продолжит расти.

Что касается России, то для хакера не важно, в какой стране находится компания. В интернет-пространстве нет границ. По итогам 2011 г. на киберпреступность приходилась почти четверть всех экономических преступлений в России. Это в целом соответствует глобальному уровню. Проблема заключается в том, что данный показатель не перестает расти. Если в прошлом году хакеры нанесли убыток, в общем счете, на $1,3 млрд, то за год эта цифра выросла на 77 % до $2,3 млрд.

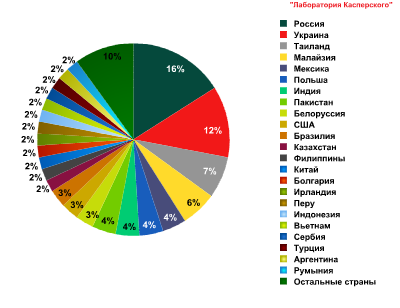

Распределение источников DDoS-атак по странам

За полгода работы наши системы зафиксировали атаки с компьютеров, находящихся в 201 стране мира. Однако 90 % DDoS-трафика исходило из 23 стран.

Угроза информации

Угроза — это потенциальная возможность определенным образом нарушить информационную безопасность информационных систем или технологию работающею с системой.

Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, — злоумышленником. Потенциальные злоумышленники называются источниками угрозы.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем (таких, например, как возможность доступа посторонних, которые в свою очередь могут быть как внутренними, так и внешними).

Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности, ассоциированным с данным уязвимым местом. Пока существует окно опасности, возможны успешные атаки на информационную среду, защита которых должна предприниматься в комплексном виде для временного или частичного блока и безопасности используемых данных. [2]

Если речь идет об ошибках в программном обеспечении, то окно опасности «открывается» с появлением средств использования ошибки и ликвидируется при наложении заплат, ее исправляющих, но и это не дает гарантии о полной защите и безопасности средств информации и информационных систем в целом.

Мы уже указывали, что новые уязвимые места и средства их использования появляются постоянно; это значит, во-первых, что почти всегда существуют окна опасности и, во-вторых, что отслеживание таких окон должно производиться постоянно, а выпуск и наложение заплат — как можно более оперативно.

Подчеркнем, что само понятие «угроза» в разных ситуациях зачастую трактуется по-разному. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной; однако в большинстве случаев нелегальный доступ представляется серьезной опасностью. Иными словами, угрозы, как и все в информационной безопасности, зависят от интересов субъектов информационных отношений (и от того, какой ущерб является для них неприемлемым).

Угрозы можно классифицировать по нескольким критериям:

Создание систем информационной безопасности (СИБ) в ИС и ИТ основывается на следующих методах:

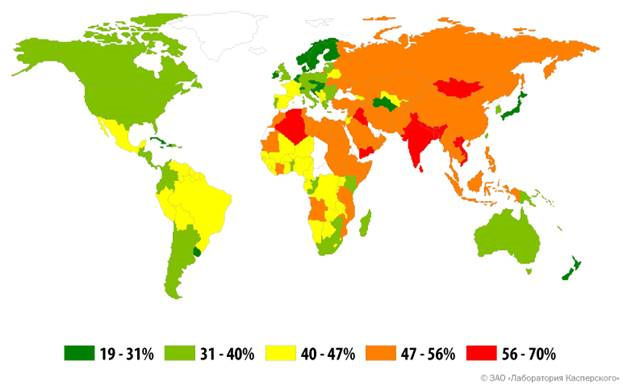

Все страны мира по степени риска заражения при серфинге в интернете можно распределить на три группы.

Группа повышенного риска:

В эту группу с результатом выше 41 % вошли первые девять стран из TOP 20. Эта группа уменьшилась: по итогам 2013 года в нее входило 15 стран.Группа риска

В эту группу с показателями 21–40,9 % попали 111 стран, в том числе: Киргизия (40,1 %), Германия (39,6 %), Катар (38,8 %), Таджикистан (38,5 %), Грузия (37,7), Саудовская Аравия (36 %), Турция (35,4 %), Франция (34,9 %), Индия (34,8 %), Испания (34,4 %), США (33,8 %), Канада (33,4 %), Австралия (32,5 %), Бразилия (32,1 %), Польша (31,7 %), Италия (31,5 %), Израиль (30,2 %), Китай (30,1 %), Великобритания (30 %), Египет (27,8 %), Мексика (27,5 %), Филиппины (27,2 %), Хорватия (26,2 %), Пакистан (26,1 %), Румыния (25,7 %), Япония (21,2 %), Аргентина (21, 1 %).

Группа самых безопасных при серфинге в интернете стран (0–20,9 %):

В эту группу попали 39 стран. В нее входят Швеция (19,5 %), Дания (19,2 %), Уругвай (19,5 %) и ряд африканских стран.

Метод Шифрование можно растолковать следующим образом:

Шифрование — способ преобразования открытой информации в закрытую и обратно. Применяется для хранения важной информации в ненадёжных источниках или передачи её по незащищённым каналам связи. Метод шифрование можно разделить на процесс зашифрования и расшифрования. Она выполняется таким образом: [4]

Одна буква текста или слова при помощи ключа однозначно заменяется на другую или на определенный символ, то есть если у вас есть слово, которую необходимо зашифровать вы выполняете следующее действие:

1. Вначале устанавливаете для себя, как и какие буквы должны быть зашифрованы символами. К примеру буква А на?;

2. Отправляете ключ получателю, в том случае если вы намерены в ближайшее время отправить текст;

3. Выбираете слово, текст или предложение для шифрования;

4. Шифруете слово и передаете получателю;

5. Согласно переданному ключу получатель слова его расшифрует

Пример:

|

Исходный текст: |

Саратов-город плохих дорог |

|

Обработанный текст: |

$@!@к&Y=№ &!&l,?& [у [l&!&№ |

Принцип непрерывного развития системы. Этот принцип, являющийся одним из основополагающих для компьютерных информационных систем, еще более актуален для СИБ. Способы реализации угроз информации в ИТ непрерывно совершенствуются, а потому обеспечение безопасности ИС не может быть одноразовым актом. Это непрерывный процесс, заключающийся в обосновании и реализации наиболее рациональных методов, способов и путей совершенствования СИБ, непрерывном контроле, выявлении ее узких и слабых мест, потенциальных каналов утечки информации и новых способов несанкционированного доступа.

Обеспечение надежности системы защиты, т. е. невозможность снижения уровня надежности при возникновении в системе сбоев, отказов, преднамеренных действий взломщика или непреднамеренных ошибок пользователей и обслуживающего персонала.

Обеспечение контроля за функционированием системы защиты, т. е. создание средств и методов контроля работоспособности механизмов защиты.

Обеспечение всевозможных средств борьбы с вредоносными программами.

Статистика показывает, что в США убытки от злонамеренных действий непрерывно возрастают. Причем основные причины убытков связаны не столько с недостаточностью средств безопасности как таковых, сколько с отсутствием взаимосвязи между ними, т. е. с нереализованностью системного подхода. Поэтому необходимо опережающими темпами совершенствовать комплексные средства защиты.

Литература:

2. Титоренко Г. А. Информационные технологии управления. М., Юнити: 2002.

3. Мельников В. Защита информации в компьютерных системах. — М.: Финансы и статистика, Электронинформ, 1997