Стандарт COBIT 5 и его место в информационной безопасности предприятия

Автор: Репин Андрей Викторович

Рубрика: 12. Стандартизация, метрология и сертификация

Опубликовано в

международная научная конференция «Инновационная экономика» (Казань, октябрь 2014)

Дата публикации: 15.09.2014

Статья просмотрена: 1416 раз

Библиографическое описание:

Репин, А. В. Стандарт COBIT 5 и его место в информационной безопасности предприятия / А. В. Репин. — Текст : непосредственный // Инновационная экономика : материалы I Междунар. науч. конф. (г. Казань, октябрь 2014 г.). — Т. 0. — Казань : Бук, 2014. — С. 112-115. — URL: https://moluch.ru/conf/econ/archive/130/6118/ (дата обращения: 04.04.2025).

Каждое предприятие, независимо от сферы деятельности, которой оно занимается, постоянно сталкивается с проблемой обеспечения информационной безопасности. Информационная безопасность как область научной и практической деятельности довольно динамично развивается, но при этом именно в этой области многое уже давно «придумано до нас»; однако, это не значит, что нет путей для совершенствования. Оно возможно через постоянное совершенствование технических средств защиты, а также стандартов. Одним из таковых является стандарт CobiT, который привлекает ряд предприятий как комплексное решение. Данная работа будет посвящена некоторым аспектам 5 версии данного стандарта.

Ключевые слова:информационная безопасность, конфиденциальность, целостность, доступность, аутентичность, апеллируемость, эффективность, пригодность, согласованность, продуктивность, надежность, CobiT, высокоуровневые цели контроля.

В беседах со специалистами по информационной безопасности часто обнаруживается, что взгляды и терминология в этой относительно новой области различаются иногда вплоть до противоположных. При прямом вопросе об определении информационной безопасности можно услышать такие разноуровневые термины, как «защита данных», «контроль использования», «борьба с хакерами» и т. д.

Между тем существуют сложившиеся определения самой информационной безопасности и примыкающего к ней круга понятий. Иногда они различаются у различных специалистов (или школ). Случается, что в определениях просто используют синонимы, иногда — меняются местами даже целые группы понятий. Поэтому первоначально необходимо четко определиться с основными понятиями информационной безопасности.

Под информационной безопасностью будем понимать состояние защищенности информации и информационной среды от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации [3, с. 4].

Самая распространенная модель информационной безопасности базируется на обеспечении трех свойств информации: конфиденциальность, целостность и доступность.

Конфиденциальность информации означает, что с ней может ознакомиться только строго ограниченный круг лиц, определенный ее владельцем. Если доступ к информации получает неуполномоченное лицо, происходит утрата конфиденциальности. Для некоторых типов информации конфиденциальность является одним из наиболее важных атрибутов (например, данные стратегических исследований, медицинские и страховые записи, спецификации новых изделий, сведения о клиентах банка и их счетах, а также совершаемых ими операций по указанным счетам, сведения о кредиторах, налоговые данные и т. п.).

Целостность информации определяется ее способностью сохраняться в неискаженном виде. Неправомочные, и не предусмотренные владельцем изменения информации (в результате ошибки оператора или преднамеренного действия неуполномоченного лица) приводят к потере целостности. Целостность особенно важна для данных, связанных с функционированием объектов критических инфраструктур (например, управления воздушным движением, энергоснабжения и т. д.), финансовых данных.

Доступность информации определяется способностью системы предоставлять своевременный беспрепятственный доступ к информации субъектам, обладающим соответствующими полномочиями. Уничтожение или блокирование информации (в результате ошибки или преднамеренного действия) приводит к потере доступности. Доступность — важный атрибут для функционирования информационных систем, ориентированных на обслуживание клиентов (системы продажи железнодорожных билетов, распространения обновлений программного обеспечения) [3, с. 4].

Кроме перечисленных трех свойств дополнительно выделяют еще два свойства, важных для информационной безопасности: аутентичность и апеллируемость.

Аутентичность — возможность достоверно установить автора сообщения.

Апеллируемость — возможность доказать, что автором является именно данный человек и никто другой.

Как учебная и научная дисциплина информационная безопасность исследует природу перечисленных свойств информации, изучает угрозы этим свойствам, а также методы и средства противодействия таким угрозам (защита информации).

Как прикладная дисциплина информационная безопасность занимается обеспечением этих ключевых свойств, в частности, путем разработки защищенных информационных систем [3, с.5].

С развитием общества развивались и информационные технологии, применяемые для обеспечения информационной безопасности. Однако, наряду с постоянным совершенствованием технических средств и программных средств защиты, важным был и остается вопрос выработки профессионального подхода к управлению и систематическому обследованию информационных технологий по международным стандартам, что позволяет компенсировать на первый взгляд невидимые, но существенные недостатки в организации производственных процессов. Построение грамотной структуры управления, создание эффективной вертикали принятия решения и системы контроля напрямую зависят от состояния информационных технологий, от их эффективности, производительности, безопасности, надежности и других не менее важных показателей [4]. Таким образом, перед руководителем неоспоримо возникает проблема выбора методологического средства, на основе которого будет построена система управления и контроля. На сегодняшний день ощутимого недостатка в стандартах нет. Такие стандарты, как ISO 27001, ISO 27002, ITIL и другие, уже применяются и в российской практике, более того, интерес к ним неизменно растет. Все они практически в равной степени наделены определенными преимуществами и недостатками, прежде всего из-за функциональной направленности и специфической области применения. Любому же пользователю интересен, прежде всего, комплексный подход к решению, тем более в таком объемном и многогранном вопросе, как управление и контроль ИТ. Рассмотрим более подробно одно из существующих решений — стандарт CobiT.

CobiT — подход к управлению информационными технологиями, созданный Ассоциацией контроля и аудита систем (Information Systems Audit and Control Association — ISACA) и Институтом руководства ИТ (IT Governance Institute — ITGI) в 1992 году. Он предоставляет менеджерам, аудиторам и ИТ пользователям набор утверждённых метрик, процессов и лучших практик с целью помочь им в извлечении максимальной выгоды от использования информационных технологий и для разработки соответствующего руководства и контроля ИТ в компании [2].

Аббревиатура CobiT расшифровывается как Контрольные ОБъекты для Информационных и смежных Технологий. За этой аббревиатурой скрывается набор документов, в которых изложены принципы управления и аудита информационных технологий. CobiT позиционируется как открытый стандарт «де-факто» [4].

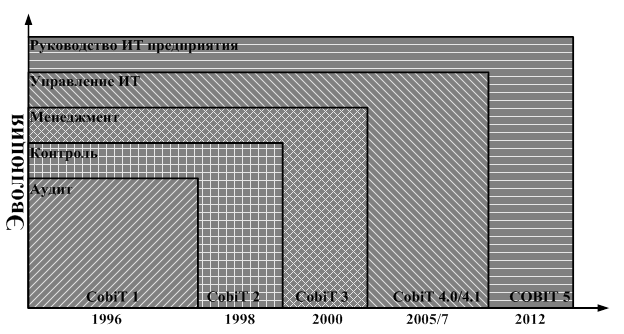

История развития стандарта CobiT может быть представлена в виде следующего рисунка (рисунок 1).

Рис. 1.Эволюция стандарта CobiT[1]

Рис. 1.Эволюция стандарта CobiT[1]

Первая редакция стандарта увидела свет в 1996 году. Стандарт CobiT, сохраняя преемственность основным принципам и идеям, постоянно совершенствовался. На сегодняшний день ряд предприятий постепенно переходят на его пятую версию.

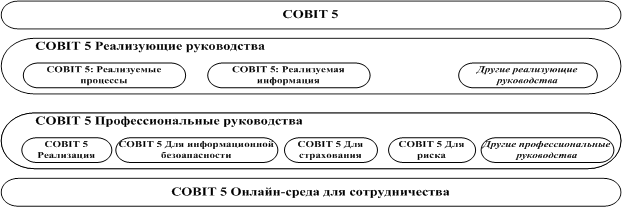

Именно COBIT 5 будет детально рассмотрен в рамках данной работы. Прежде отметим, что структура стандарта была заложена в предыдущих его версиях, в основном в третьей. Редакции 4.0 и 4.1, созданные в 2005 и 2007 годах соответственно, практически без изменений переняли схему структуры предшествующей им версии. Чего нельзя сказать о пятой версии, о чем наглядно говорит представленный ниже рисунок (рисунок 2).

Рис. 2. Семейство продуктов COBIT 5 [1]

Рис. 2. Семейство продуктов COBIT 5 [1]

Необходимо отметить, что модель процессов, выстраиваемая на базе CobiT, предпочтительней других подходов, в основе которых не лежат бизнес-процессы организации (методики и стандарты аудита производителей программно-аппаратных средств), по нескольким причинам.

Во-первых, по определению: процесс — это действие, направленное на достижение результата, при оптимальном использовании ресурсов, и которое может корректироваться при его выполнении. При выполнении процесса все задействованные ресурсы структурируются и выстраиваются таким образом, чтобы максимально эффективно выполнять этот процесс.

Во-вторых, процессы в подавляющем большинстве организаций, а особенно их цели не так часто изменяются, по сравнению с организационными объектами (организационно-штатная структура: сотрудники, отделы, департаменты и т. д.).

В-третьих, развертывание информационной системы или внедрение информационных технологий не может быть ограничено спецификой одного отдела или департамента, а затрагивает руководителей, пользователей из других подразделений и ИТ-специалистов. Таким образом, прикладные системы (прикладное программное обеспечение то, что видит пользователь) — это неотъемлемая часть структуры CobiT и могут быть стандартно оценены, как и прочие объекты контроля CobiT, в рамках единой структуры и с применением единых метрик.

CobiT — это сохранение единого подхода к сбору, анализу информации, подготовке выводов и заключений на всех этапах управления, контроля и аудита ИТ, возможность сравнения существующих ИТ-процессов с «лучшими» практиками, в том числе отраслевыми [4].

Для этого CobiT выделяет высокоуровневые цели контроля (ВЦК), по одной на каждый ИТ-процесс, которые группируются в домены. Предлагаемая структура объединяет все аспекты информации и технологий, поддерживающих ее. Применяя эти высокоуровневые цели контроля, руководитель может быть уверен, что ему будет предоставлена адекватная система контроля над ИТ-средой, которая учитывает задействованные ресурсы ИТ, дающая возможность оценить ИТ по предлагаемым CobiT семи критериям оценки информации. В дополнение к изложенным выше свойствам конфиденциальности и целостности, необходимо следующие 5 критериев или свойств:

- Эффективность — актуальность информации, соответствующего бизнес-процесса, гарантия своевременного и регулярного получения правильной информации.

- Продуктивность — обеспечение доступности информации с помощью оптимального (наиболее продуктивного и экономичного) использования ресурсов.

- Пригодность — предоставление информации по требованию бизнес-процессов.

- Согласованность — соответствие законам, правилам и договорным обязательствам.

- Надежность — доступ руководства организации к соответствующей информации для текущей деятельности, для создания финансовых отчетов и оценки степени соответствия [4].

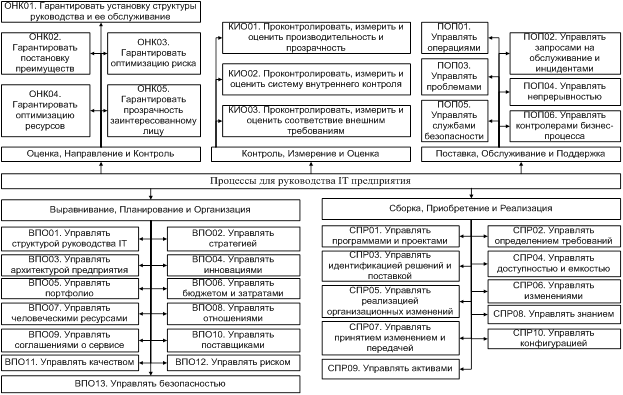

Как и в предшествующих версиях CobiT, в пятой версии стандарта также предусмотрено выделение высокоуровневых целей контроля или ИТ-процессов. Отметим, что, учитывая особенности разработчика стандарта, структура ВЦК была переведена и представлена в удобном для восприятия варианте (рисунок 3).

Рис. 3. Высокоуровневые цели контроля COBIT 5

Рис. 3. Высокоуровневые цели контроля COBIT 5

Отметим, что данная версия стандарта CobiT, даже судя по приведенному выше составу высокоуровневых целей контроля, наилучшим образом соответствует реалиям современного предприятия, активно применяющего информационные технологии. Количество ВЦК увеличилось до 37, что позволяет стандартизировать еще больше процессов на предприятии. Увеличилось и количество доменов — 5 в COBIT 5 против 4 в CobiT 3, 4.0 и 4.1. Что хотелось бы отметить также, что наряду с традиционными ресурсами предприятия, которые обычно рассматриваются и в рамках менеджмента, особая роль отводится производному от информации продукту — знаниям. Сама информация понятное дело также по себе важна, но знания, а также основанные на них экспертные системы помогают принимать управленческие решения. На наш взгляд, также не менее важным является то, что стандарт COBIT 5 учитывает рыночные условия функционирования предприятий и необходимость совершенствования технологий. Об этом говорит наличие двух высокоуровневых целей контроля: «Управлять инновациями» и «Управлять риском».

Помимо изложенного, стандарт COBIT 5 пропагандирует разделение традиционного управления (менеджмента) и управления информационными технологиями. Это обоснованно следующими принципами:

1) Направлен на удовлетворение потребностей заинтересованного лица.

2) Охватывает всю деятельность предприятия.

3) Основан на применении единой интегрированной структуры.

4) Реализует целостный подход.

5) Направлен на разделение руководства ИТ от менеджмента [1].

На наш взгляд это вполне разумно и обоснованно: это может разгрузить традиционный менеджмент на выполнение, пусть часто и рутинных, но необходимых процессов для надлежащего функционирования предприятия, и в свою очередь, позволит качественно управлять ИТ-ресурсами. В любом случае оба направления управления не будут перегружены.

В заключение отметим, что сама информационная безопасность как научная и прикладная область деятельности постоянно развивается. Как правило, это обеспечивается постоянным совершенствованием технических и программных средств защиты. Здесь особое место занимает совершенствование методологии управления и аудита ИТ и основанных на них ресурсов. Стандарт CobiT является лучшим комплексным решением для этого. Его пятая версия, на наш взгляд, наилучшим образом соответствует потребностям предприятия в информационной безопасности — любого предприятия, а не только в сфере информационных технологий.

Литература:

1. A COBIT 5 Overview — www.isaca.org/COBIT5

2. CobiT — www.itexpert.ru

3. Амелин Р. В. Информационная безопасность Учебно-методическое пособие по вопросам информационной безопасности

4. Стандарт CobiT. Управление и аудит информационных технологий — http://citforum.ru/consulting/standart_cobit/

Ключевые слова

Информационная безопасность, пригодность, эффективность, продуктивность, доступность, надежность, конфиденциальность, целостность, аутентичность, апеллируемость, согласованность, CobiT, высокоуровневые цели контроляПохожие статьи

Правовое регулирование искусственного интеллекта в системе здравоохранения

Искусственный интеллект очень быстро внедрился во многие сферы и процессы жизнедеятельности человека, и является одной из самых актуальных тем для обсуждения на сегодняшний день. Медицинская деятельность также столкнулась с данным инструментом и стре...

Значение обеспечения информационной безопасности в области управления рисками бизнеса

В последнее время информационное управление рисками, основанное на оценке полезных для организации рисков, стало важной частью бизнеса. И именно правильное определение специалистом по информационной безопасности необходимости рисков является главной ...

Применение инструментов OSINT для повышения безопасности предприятия

В настоящее время обеспечение информационной безопасности играют важнейшую роль в предприятиях разного масштаба. Данная тенденция стала наиболее актуальной с применением инструментов OSINT. В данной статье рассмотрены несколько вариантов применения д...

Методы обеспечения безопасности информационных систем, функционирующих в сети Интернет

В настоящее время огромное значение приобретает обеспечение безопасности удаленной работы в информационных системах. Встает вопрос не только об осуществлении защищенного соединения, но и создании различного рода ограничений на средства управления рас...

Оценка и развитие компетентности специалистов и руководителей в области управления проектами национального стандарта

Успешность развития большинства отечественных компаний в настоящее время в достаточно большой мере связано с качеством системы проектного управления и организации данной системы. Задачи, стоящие перед эффективным проектным походом, предусматривают фо...

Организация корпоративного управления в современных условиях

Принципы ОЭСР (Организация экономического сотрудничества и развития) описывают корпоративное управление с точки зрения отношений между менеджментом компании, ее акционеров, совета директоров и других заинтересованных сторон. Корпоративное управление ...

Уровень качества выпускаемой продукции предприятия и его конкурентоспособность

Цель данной статьи — рассказать о взаимосвязи уровня качества предприятия и его конкурентоспособности. На сегодняшний день каждое предприятие, желающие успешно конкурировать должно соответствовать стандартам ISO 9000, а также использовать различные т...

Подходы к внедрению управления знаниями

Доступность и актуальность информации является большой проблемой в наши дни, особенно для крупных компаний. Существует множество методов и подходов к внедрению управления знаниями на предприятие. В данной статье описывается подход к управлению знания...

Инженер-строитель и гидротехник — профессия творческая

Учебная программа высшего образования фокусируется как на технических навыках, так и на практических навыках, включая творчество. Эти качества и умения необходимы для качественной и продуктивной работы инженера-строителя. Также инженер-строитель долж...

Обзор криптографических алгоритмов в сетях интернета вещей

Анализируя современные вызовы и потенциал безопасности в сфере интернета вещей (IoT), данная статья обсуждает роль криптографических алгоритмов в защите данных в таких сетях. Она рассматривает как симметричные, так и асимметричные алгоритмы, их преим...

Похожие статьи

Правовое регулирование искусственного интеллекта в системе здравоохранения

Искусственный интеллект очень быстро внедрился во многие сферы и процессы жизнедеятельности человека, и является одной из самых актуальных тем для обсуждения на сегодняшний день. Медицинская деятельность также столкнулась с данным инструментом и стре...

Значение обеспечения информационной безопасности в области управления рисками бизнеса

В последнее время информационное управление рисками, основанное на оценке полезных для организации рисков, стало важной частью бизнеса. И именно правильное определение специалистом по информационной безопасности необходимости рисков является главной ...

Применение инструментов OSINT для повышения безопасности предприятия

В настоящее время обеспечение информационной безопасности играют важнейшую роль в предприятиях разного масштаба. Данная тенденция стала наиболее актуальной с применением инструментов OSINT. В данной статье рассмотрены несколько вариантов применения д...

Методы обеспечения безопасности информационных систем, функционирующих в сети Интернет

В настоящее время огромное значение приобретает обеспечение безопасности удаленной работы в информационных системах. Встает вопрос не только об осуществлении защищенного соединения, но и создании различного рода ограничений на средства управления рас...

Оценка и развитие компетентности специалистов и руководителей в области управления проектами национального стандарта

Успешность развития большинства отечественных компаний в настоящее время в достаточно большой мере связано с качеством системы проектного управления и организации данной системы. Задачи, стоящие перед эффективным проектным походом, предусматривают фо...

Организация корпоративного управления в современных условиях

Принципы ОЭСР (Организация экономического сотрудничества и развития) описывают корпоративное управление с точки зрения отношений между менеджментом компании, ее акционеров, совета директоров и других заинтересованных сторон. Корпоративное управление ...

Уровень качества выпускаемой продукции предприятия и его конкурентоспособность

Цель данной статьи — рассказать о взаимосвязи уровня качества предприятия и его конкурентоспособности. На сегодняшний день каждое предприятие, желающие успешно конкурировать должно соответствовать стандартам ISO 9000, а также использовать различные т...

Подходы к внедрению управления знаниями

Доступность и актуальность информации является большой проблемой в наши дни, особенно для крупных компаний. Существует множество методов и подходов к внедрению управления знаниями на предприятие. В данной статье описывается подход к управлению знания...

Инженер-строитель и гидротехник — профессия творческая

Учебная программа высшего образования фокусируется как на технических навыках, так и на практических навыках, включая творчество. Эти качества и умения необходимы для качественной и продуктивной работы инженера-строителя. Также инженер-строитель долж...

Обзор криптографических алгоритмов в сетях интернета вещей

Анализируя современные вызовы и потенциал безопасности в сфере интернета вещей (IoT), данная статья обсуждает роль криптографических алгоритмов в защите данных в таких сетях. Она рассматривает как симметричные, так и асимметричные алгоритмы, их преим...