Разработка модуля анализа данных в интеллектуальных системах

Автор: Бутенко Дмитрий Сергеевич

Рубрика: 1. Информатика и кибернетика

Опубликовано в

Дата публикации: 30.09.2014

Статья просмотрена: 221 раз

Библиографическое описание:

Бутенко, Д. С. Разработка модуля анализа данных в интеллектуальных системах / Д. С. Бутенко. — Текст : непосредственный // Современные тенденции технических наук : материалы III Междунар. науч. конф. (г. Казань, октябрь 2014 г.). — Казань : Бук, 2014. — С. 4-8. — URL: https://moluch.ru/conf/tech/archive/123/6274/ (дата обращения: 03.04.2025).

Статья описывает прототип работы модуля анализа данных винтеллектуальной системе анализа информационных потоков сцелью обеспечения защиты пользовательских данных ирабочего окружения.

Введение

На сегодняшний день существует множество реализаций интеллектуальных систем, основной задачей которых является обработка большого количество данных. Такие системы могут использовать различные методы анализа информации, например, ассоциации, классификации, кластеризацию, прогнозирование, деревья решений и так далее. Каждый из методов обладает своими преимуществами и недостатками, поэтому может быть использован в каких-то определенных областях.

Для обеспечения защиты информации компании или офиса требуется в реальном времени обрабатывать большое количество информации из нескольких источников: локальная сеть, Интернет, файловая система, оценивать возможные риски в зависимости от действий пользователя или программного обеспечения и принимать решения касательно этих действий (разрешить или запретить). При этом нужно учитывать множество факторов для каждого действия для принятия верного решения (модифицирует файл пользователь или система). Одни и те же действия (например, модификации файла) могут быть осуществлены по разным причинам (действия пользователя, операционной системы, вредоносного программного обеспечения) при различных состояниях рабочего окружения. То есть необходима не только обработка большого массива данных, а еще самообучение системы анализа, подстраивание под работу пользователя и операционной системы, при этом обеспечение защиты информации и предотвращение от атак злоумышленников.

Обоснование выбора типа интеллектуальной системы

После анализа разновидностей интеллектуальных систем выбор пал на искусственные нейронные сети (ИНС). Во-первых, определенные их разновидности (самоорганизующаяся карта Кохонена и нейронная сеть Хопфилда) самообучаемы. Во-вторых, у них широкая область применения: от распознавания образов до кластеризации. В том числе они отлично подходят для анализа данных. И наконец, на сегодняшний день существует достаточное количество реализаций для различных операционных систем.

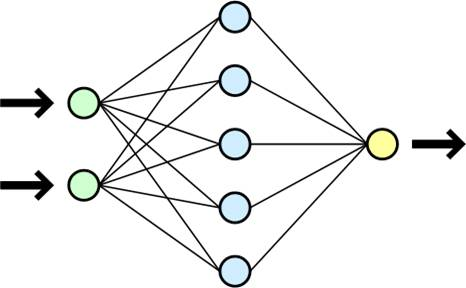

В общем случае схема ИНС достаточно проста (Рис. 1).

Рис. 1. Схема ИНС

На рисунке зеленым цветом изображены входные нейроны, желтым выходные, а синим так называемые «скрытые». Именно в них и заключена вся мощь ИНС: благодаря скрытым слоям и осуществляется обработка информации со входа и выдача результата на выходе. Чем больше в системе скрытых слоев, тем эффективнее работает вся система.

Представление модуля в ИНС

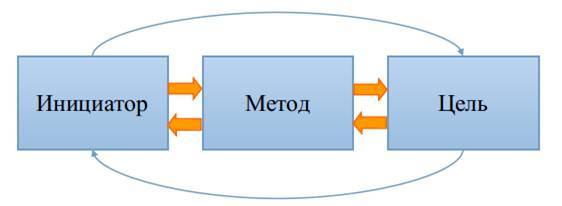

Для описания движения всех информационных потоков системе введено три понятия: инициатор, метод и цель (Рис. 2).

Рис.2. Информационные потоки системы

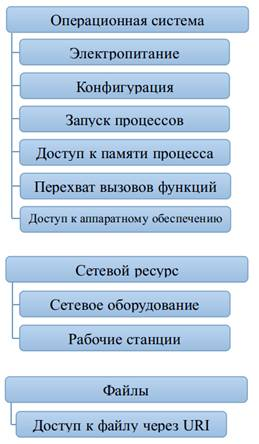

Инициатор — объект в информационной системе, который начинает обмениваться информацией. Цель, соответственно, объект, с которым обменивается инициатор (Рис. 3).

Рис.3. Классификация целей

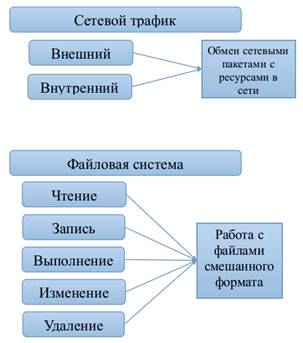

Метод — канал передачи данных (Рис. 4).

Рис. 4. Классификация методов

При этом важно понимать, что обмен информацией не всегда двусторонний, может не быть ответа от цели. Например, рассмотрим ситуацию сохранения документа на запоминающее устройство. Программа для редактирования документов (процесс в операционной системе) является инициатором, соответственно, цель — файл на запоминающем устройстве. Инициатор взаимодействует с целью с помощью файловой системы (метод). В данном случае инициатор передает информацию и не ждет ответа от цели. Однако, если рассмотреть посещение пользователям веб-страниц в сети Интернет, то ситуация меняется, ресурс в сети будет отвечать на каждый новый запрос браузера.

Тремя вышеописанными понятиями возможно описать любой информационной поток в системе, но для его анализа необходимо еще несколько объектов: сборщик информационных потоков, анализатор и база принятия решений. В задачу сборщика входит сбор сведений о всех текущих попытках передачи информации для последующей передачи анализатору. Также задачей сборщика является классификация каждой попытки передачи и приведение ее к виду инициатор >> метод >> цель. Анализатор принимает данные от сборщика, обрабатывает их в соответствии с базой принятия решений. Cначала ищется решение для информационного потока в базе (разрешить или запретить). Если решение для данного информационного потока не обнаружено, то анализатор на основе имеющихся создает новое решение, принимает его и помещает в базу. Например, пользователь через файловый менеджер запускает исполняемый файл (по умолчанию запуск разрешен для системных процессов). У анализатора может не быть нужного правила, но на основе правил «разрешить порождаемый процесс не имеющий вредоносной активности», «разрешить работу файлового менеджера — процесс, который использует пользователь» и «разрешить запуск процесса в результате действий пользователя» создается правило «разрешить запуск процессов через файловый менеджер».

В базе принятия решений помимо самих правил, могут быть и высказывания, например: «вредоносная активность — запись в память другого процесса» или «пользовательская активность — сигналы с устройств ввода и ввод данных в поля графического интерфейса программы».

Представление модуля в программном обеспечении

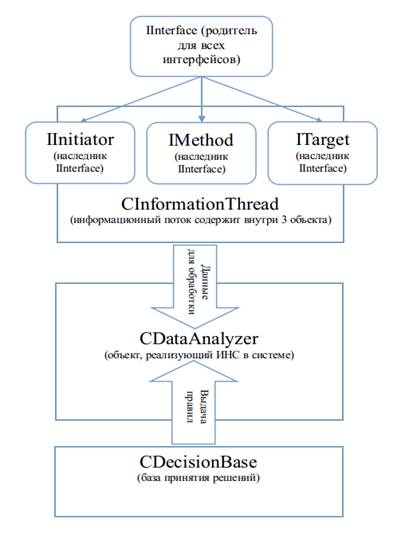

Для описания модуля анализа информационных потоков взята объектная модель языка с++. Каждый из описанных ранее объектов выглядит как интерфейс с общим набором методов, которые могут быть у потомков (Рис. 5).

Рис.5. Зависимость классов ИНС

Такой подход сильно упрощает реализацию и дает гибкость разработчику: конечную программный продукт можно легко дополнять новыми возможностями, либо убирать лишнее для лучшей производительности и более узкого направления. Последнее очень актуально, например, во встраиваемых системах. В итоге становится возможным применять ИНС не только для обеспечения защиты информации, но и для любых других целей, где требуется анализ данных с каким-либо заключением по этим данным (медицина, военное дело и так далее).

Литература:

1. Кластерный анализ. [Электронный ресурс]. URL: https://ru.wikipedia.org/wiki/Кластерный_анализ

2. Методы интеллектуального анализа данных. [Электронный ресурс]. URL: www.ibm.com/developerworks/ru/library/ba-data-mining-techniques/

3. Искусственная нейронная сеть. [Электронный ресурс]. URL: https://ru.wikipedia.org/wiki/Искусственная_нейронная_сеть

4. Самоорганизующаяся карта Кохонена. [Электронный ресурс]. URL: https://ru.wikipedia.org/wiki/Самоорганизующаяся_карта_Кохонена

5. Нейронные сети Хопфилда и Хэмминга. [Электронный ресурс]. URL: аi.obrazec.ru/hopfield.htm

Похожие статьи

Разработка системы мониторинга нагружённого веб-ресурса

В статье автор определяет методы повышения эффективности работы веб-ресурса в распределенной информационно-вычислительной системе.

Macromedia Flash для создания электронных учебников

Доклад посвящен рассмотрению технологии Macromedia Flash как одной из технологий применяемой для создания электронных учебников. Анализируются составные части технологии, положительные и отрицательные стороны, преимущества данной технологии относител...

Дидактические аспекты обучения будущих учителей профессионального образования в условиях виртуальной лаборатории

Статья посвящена основным принципам дидактики в ходе учебного процесса в виртуальной лаборатории. В ней подробно рассмотрен процесс обучения с соблюдением данных принципов.

Реализация сервиса для проверки уровня безопасности построенного маршрута

В данной статье описывается создание web-сервиса для проверки уровня безопасности построенного маршрута. Метод анализа построенного маршрута для водителя и пешехода представлен на конференции «Технические науки: проблемы и перспективы» [1].

Использование псевдосплошных образов для идентификации сигналов

В работе рассмотрен новый метод идентификации сигналов, основанный на вводимых авторами псевдосплошных образах. Это позволяет передавать информацию более эффективно, чем при использовании применяемых методов модуляции сигнала. Данный подход значитель...

Выявление современных тенденций совершенствования программного обеспечения как составной части информационных технологий на примере программного продукта Statgraphics

В статье приводится анализ модернизации программного продукта c течением времени на примере программы Statgraphics с целью выявления современных тенденций совершенствования программного обеспечения. Программное обеспечение — составная часть информаци...

Эффективность использования видеосистемы биометрической идентификации личности с целью контроля доступа

В данной статье рассматриваются преимущества видеосистемы биометрической идентификации личности перед другими системами контроля доступа на охраняемых объектах и оригинальность этой системы в структуре научно-технического прогресса.

Инжиниринг трафика в программно определяемых сетях

В статье рассматривается проблема развертывания программно-определяемых компонент в уже существующую сеть. Дается формулировка проблемы оптимизации контроллера программно определяемой сети и математическое описание на основе прямо-двойственного алгор...

Разработка и отладка программного обеспечения для подавления артефактов в электрокардиограмме

В данной статье описана спроектированная программа, представляющая виртуальную программу для подавления артефактов в электрокардиограмме, написанная в среде Mathcad. Так же был построен график спектральной области, по которому можно найти оптимальное...

Алгоритмы балансировки в сети OSPF

В статье представлены результаты исследований алгоритмов адаптивного балансировки трафика в сети, которая функционирует по протоколу маршрутизации OSPF. Предложенные алгоритмы в оптимальный способ вычисляют коэффициенты стоимости канала с учетом и об...

Похожие статьи

Разработка системы мониторинга нагружённого веб-ресурса

В статье автор определяет методы повышения эффективности работы веб-ресурса в распределенной информационно-вычислительной системе.

Macromedia Flash для создания электронных учебников

Доклад посвящен рассмотрению технологии Macromedia Flash как одной из технологий применяемой для создания электронных учебников. Анализируются составные части технологии, положительные и отрицательные стороны, преимущества данной технологии относител...

Дидактические аспекты обучения будущих учителей профессионального образования в условиях виртуальной лаборатории

Статья посвящена основным принципам дидактики в ходе учебного процесса в виртуальной лаборатории. В ней подробно рассмотрен процесс обучения с соблюдением данных принципов.

Реализация сервиса для проверки уровня безопасности построенного маршрута

В данной статье описывается создание web-сервиса для проверки уровня безопасности построенного маршрута. Метод анализа построенного маршрута для водителя и пешехода представлен на конференции «Технические науки: проблемы и перспективы» [1].

Использование псевдосплошных образов для идентификации сигналов

В работе рассмотрен новый метод идентификации сигналов, основанный на вводимых авторами псевдосплошных образах. Это позволяет передавать информацию более эффективно, чем при использовании применяемых методов модуляции сигнала. Данный подход значитель...

Выявление современных тенденций совершенствования программного обеспечения как составной части информационных технологий на примере программного продукта Statgraphics

В статье приводится анализ модернизации программного продукта c течением времени на примере программы Statgraphics с целью выявления современных тенденций совершенствования программного обеспечения. Программное обеспечение — составная часть информаци...

Эффективность использования видеосистемы биометрической идентификации личности с целью контроля доступа

В данной статье рассматриваются преимущества видеосистемы биометрической идентификации личности перед другими системами контроля доступа на охраняемых объектах и оригинальность этой системы в структуре научно-технического прогресса.

Инжиниринг трафика в программно определяемых сетях

В статье рассматривается проблема развертывания программно-определяемых компонент в уже существующую сеть. Дается формулировка проблемы оптимизации контроллера программно определяемой сети и математическое описание на основе прямо-двойственного алгор...

Разработка и отладка программного обеспечения для подавления артефактов в электрокардиограмме

В данной статье описана спроектированная программа, представляющая виртуальную программу для подавления артефактов в электрокардиограмме, написанная в среде Mathcad. Так же был построен график спектральной области, по которому можно найти оптимальное...

Алгоритмы балансировки в сети OSPF

В статье представлены результаты исследований алгоритмов адаптивного балансировки трафика в сети, которая функционирует по протоколу маршрутизации OSPF. Предложенные алгоритмы в оптимальный способ вычисляют коэффициенты стоимости канала с учетом и об...