Оценка стойкости криптосистемы Эль-Гамаля

Автор: Ле Ньят Зуи

Рубрика: 1. Информатика и кибернетика

Опубликовано в

IV международная научная конференция «Технические науки в России и за рубежом» (Москва, январь 2015)

Дата публикации: 13.12.2014

Статья просмотрена: 4334 раза

Библиографическое описание:

Ле, Ньят Зуи. Оценка стойкости криптосистемы Эль-Гамаля / Ньят Зуи Ле. — Текст : непосредственный // Технические науки в России и за рубежом : материалы IV Междунар. науч. конф. (г. Москва, январь 2015 г.). — Москва : Буки-Веди, 2015. — С. 14-16. — URL: https://moluch.ru/conf/tech/archive/124/6679/ (дата обращения: 24.04.2025).

В современном обществе, когда информационные технологии играют важную роль, актуальной становится проблема защиты информационных технологий от многих видов угроз или нападений, которые могут привести к потере денег или репутации и, таким образом, уничтожить бизнес. Открытый ключ криптосистемы Эль-Гамаля часто используется в современных коммуникациях и системных технологиях; это один из первых определенных криптосистем с открытым ключом, обеспечивающий безопасность общения через публичные незащищенные каналы связи. Эта статья – краткое исследование стойкости криптосистемы Эль-Гамаля, в ней приведены некоторые примеры нападения на схеме Эль-Гамаля, а также способы избежать атак.

Ключевые слова: криптосистема с открытым ключом, криптосистема Эль-Гамаля, стойкость алгоритма.

1. ВВЕДЕНИЕ

Термин «информационная безопасность» является одним из основных понятий и включает в себя много компонентов, таких как: процесс, передача, хранение или изменение информации. Для слаженной работы всех перечисленных компонентов необходимы подходящие технологии и системы безопасности, отвечающие потребностям и требованиям безопасной работы.

Многие системы безопасности (например, протокола безопасности, алгоритмы или приложения) были разработаны на основе стандартов, которые в основном были предложены известными организациями (IAB, IETF и т. д.), чтобы обеспечить совместную и слаженную работу в функционировании таких систем и реализовать наши потребности в области безопасности в использовании информационных технологий.

Потребность в безопасности и желание ее обеспечить не могут быть реализованы с помощью только одного механизма, однако мы можем отметить, что в основе многих механизмов безопасности лежит основная наука, называемая криптографией (наукой о шифровании и дешифровании данных).

Шифрование позволяет пользователям безопасно хранить конфиденциальную информацию или передавать ее через небезопасные сети, так что она не может быть прочитана никем, кроме предполагаемого получателя. С помощью такого мощного инструмента как шифрование мы получаем конфиденциальность, подлинность, целостность и ограниченный доступ к данным.

В криптографии различают частные ключевые криптографические системы и ключевые криптографические системы с общественностью. Секретный ключ криптографии, также известный как секретный ключ или симметричный ключ шифрования, имеет давнюю историю, и основан он на использовании одного ключа для шифрования и дешифрования. Многие развитые современные частные ключевые криптографические системы основаны на Feistel шифре (например, национальный стандарт шифрования США (DES), шифр (стандарт) DES с трёхкратным шифрованием (3DES), новый национальный стандарт шифрования США (AES), международный алгоритм шифрования данных (IDEA), Blowfish, RC5, CAST и т. д.

В 1976 г. Диффи и Хеллман опубликовали документ, описывающий новую концепцию с открытым ключом, основанную на использовании двух ключей (открытого и закрытого). С помощью новой концепции мы можем решать многие проблемы (например, ключевую проблему обмена) в криптографии. С тех пор было изобретено много систем открытых ключей шифрования (например, RSA, ElGamal, обмена ключами Диффи-Хеллмана, эллиптических кривых и т. д.).

Безопасность баз данных, основанная на использовании открытого ключа криптосистемы, обнаруживает трудности некоторых математических задач теории чисел (например, проблему дискретного логарифма над конечными полями и эллиптическими кривыми, задачи факторизации целых чисел или Диффи-Хеллмана и т. д.).

Протокол Диффи-Хеллмана отлично противостоит пассивному нападению, но в случае реализации атаки «человек в центре» он не устоит [5, 6]. Схема Эль-Гамаля была предложена Тахером Эль-Гамалем в 1984 году. Эль-Гамаль разработал один из вариантов алгоритма Диффи-Хеллмана. Он усовершенствовал систему Диффи-Хеллмана и получил два алгоритма, которые использовались для шифрования и для обеспечения аутентификации. В отличие от RSA алгоритм Эль-Гамаля не был запатентован и, поэтому, стал более дешевой альтернативой, так как не требовалась оплата взносов за лицензию. Считается, что алгоритм попадает под действие патента Диффи-Хеллмана. Алгоритм Эль-Гамаля нашел применение в нашумевшей системе Pretty good privacy (PGP), где с помощью него осуществляется управление ключами. Использовался алгоритм цифровой подписи DSA, разработанный NIST (Национальный институт стандартов и технологий) и являющийся частью стандарта DSS (Национальный стандарт ЭЦП США).

Для данной работы была выбрана криптосистема Эль-Гамаля и на её основе исследована стойкости криптосистемы Эль-Гамаля, некоторые нападения на схеме Эль-Гамаля, чтобы избежать атак.

2. КРИПТОСИСТЕМЫ ЭЛЬ-ГАМАЛЯ

Рассмотрим алгоритм Эль-Гамаля [1, 2], использующийся для передачи секретных сообщений по открытым каналам с использованием открытого ключа.

Выбирается простое число  и два случайных числа

и два случайных числа  и

и

, степени которого по модулю

, степени которого по модулю  порождают большое число элементов

порождают большое число элементов  . Вычисляется

. Вычисляется

Числа  — публикуются как открытый ключ,

— публикуются как открытый ключ,  — сохраняется как секретный ключ.

— сохраняется как секретный ключ.

Предположим, что пользователь В желает послать сообщение  пользователю А. Для того, чтобы зашифровать сообщение

пользователю А. Для того, чтобы зашифровать сообщение  выбирается случайное число

выбирается случайное число  , взаимно простое с числом

, взаимно простое с числом  , т. е.

, т. е. .

.

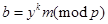

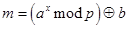

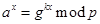

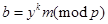

Затем, В вычисляет

,

,

,

,

или

где  обозначает побитовое «исключающее ИЛИ».

обозначает побитовое «исключающее ИЛИ».

Пара чисел  образует криптотекст. В посылает А пару

образует криптотекст. В посылает А пару  .

.

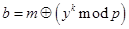

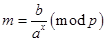

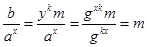

Для расшифрования сообщения пользователь А вычисляет

,

,

или  .

.

Поскольку

,

,

,

,

этот протокол можно использовать для передачи сообщений.

3. СТОЙКОСТЬ АЛГОРИТМА

Стойкость схемы Эль-Гамаля основана на (гипотетической) сложности задачи дискретного логарифмирования по основанию  . Однако стойкость этой схемы в предположении сложности дискретного логарифмирования по основанию

. Однако стойкость этой схемы в предположении сложности дискретного логарифмирования по основанию  пока не доказана. Очевидно, что это предположение необходимо для стойкости схемы Эль-Гамаля, так как в противном случае противник сможет полностью раскрыть схему, вычислив секретный ключ по известному открытому.

пока не доказана. Очевидно, что это предположение необходимо для стойкости схемы Эль-Гамаля, так как в противном случае противник сможет полностью раскрыть схему, вычислив секретный ключ по известному открытому.

Укажем некоторые определенные недостатки в схеме Эль-Гамаля:

Отсутствие семантической стойкости:  будет квадратичным вычетом, тогда и только тогда само сообщение

будет квадратичным вычетом, тогда и только тогда само сообщение  будет квадратичным вычетом. Итак, если хакер имеет шифрованный текст и открытый ключ, то он может получать некоторую информацию об исходном тексте.

будет квадратичным вычетом. Итак, если хакер имеет шифрованный текст и открытый ключ, то он может получать некоторую информацию об исходном тексте.

Делимость шифра: если дан шифрованный текст  , то можно получить другой шифрованный текст, изменив только вторую часть сообщения. В самом деле, умножив

, то можно получить другой шифрованный текст, изменив только вторую часть сообщения. В самом деле, умножив  на

на

, получим шифртекст для другого сообщения

, получим шифртекст для другого сообщения  .

.

Для защиты от недостатков схемы Эль-Гамаля, Шнорром и Якобссоном было предложено объединить схему шифрования Эль-Гамаля с цифровой подписью Шнорра, что позволяет не только шифровать сообщение, но и аутентифицировать его.

Литература:

1. Алферов А. П., Зубов А. Ю., Кузьмин А. С., Черемушкин А. В. Основы криптографии. 3-е изд., испр. и доп. — М.: Гелиос АРБ. 2005.

2. Баричев Б. Б., Гончаров В. В., Серов Р. Е. Основы современной криптографии. М.: Горячая линия-Телеком, 2011.

3. Болотов А. А., Гашков С. Б., Фролов А. Б., Часовских А. А. Алгоритмические основы эллиптической криптографии. М. Мэи. 2000.

4. Прасолов В. В., Соловьев Ю. П. Эллиптические функции и алгебраические уравнения. М.: Факториал. 1977.

5. Яковлев А. В., Безбогов А. А., Родин В. В., Шамкин В. Н. Криптографическая защита информации. Издательство ТГТУ. 2006.

6. William Stallings. Cryptography and Network Security Principles and Practice. Prentice Hall. 2011.

Ключевые слова

криптосистема с открытым ключом, криптосистема Эль-Гамаля, стойкость алгоритмаПохожие статьи

Технические инновации и их значение для экономики

В статье приводится понятие, общая характеристика инновационных разработок в сфере экономики. Обосновывается преимущества использования технологии Блокчейн, раскрывается содержание этого понятия. Аргументировано, что применение децентрализованной баз...

Криптоанализ шифра А5/2

В данной статье авторы стремятся исследовать шифр A5/2 и его уязвимости с целью криптоанализа и рассмотрение безопасности его применения в современных информационных системах. Статья рассматривает вопросы криптоанализа и криптостойкости алгоритма ши...

Криптоанализ и реализация потокового шифра RC4

Статья посвящена алгоритму RC4, который является одним из популярных алгоритмов шифрования в сетевых протоколах. В статье описываются основные принципы работы алгоритма и его реализации. Однако, статья также обращает внимание на уязвимости алгоритма ...

Глубокие нейронные сети: автоматическое обучение распознаванию вредоносных программам. Генерация и классификация подписей

В этой статье будет рассмотрен метод обучения глубокой нейронной сети для автоматической генерации сигнатур вирусов, с целью дальнейшего предотвращения заражения информационных систем. Метод использует сеть глубоких убеждений, реализованную с глубоки...

Безопасность интернета вещей

Интернет вещей (IoT) становится новой тенденцией в наши дни. Поскольку подключение к Глобальной сети становится легкодоступным, каждый может позволить себе экосистему Интернета вещей прямо у себя дома. При таком развитии событий передача и хранение и...

Актуальность кластерного анализа данных при обработке информации

Данная статья рассматривает актуальность применения кластерного анализа данных при обработке информации в современном мире. В статье проанализированы преимущества кластерного анализа и его применение в различных областях, таких как маркетинг, медицин...

Монополия современных IT-корпораций на примере Twitter и Parler

В статье автор рассматривает события января 2021 года, во время которых произошла блокировка аккаунта 45-президента США Дональда Трампа в социальной сети Twitter и последующей блокировке социальной сети Parler, объединяющей консерваторов, сторонников...

Влияние искусственного интеллекта на информационную безопасность в банковской сфере

В статье рассматриваются проблемы использования искусственного интеллекта в банковской сфере, влияния на информационную безопасность банковского сектора: положительные и отрицательные аспекты применения этой технологии. Приводится авторская аргумента...

Роль хэширования в работе «белого хакера»

Алгоритмы защиты информации берут свое начало в Римской империи, когда предпринимались первые попытки зашифровать информацию, чтобы она не попала к посторонним людям. Однако любой человек, знающий путь составления шифра мог получить засекреченную инф...

Алгоритмы криптографического анализа

В данной статье рассмотрены основные алгоритмы криптографического анализа, которые используются для исследования и нарушения систем шифрования. Представлены и проанализированы различные типы атак, такие как атаки на основе открытого текста, подобранн...

Похожие статьи

Технические инновации и их значение для экономики

В статье приводится понятие, общая характеристика инновационных разработок в сфере экономики. Обосновывается преимущества использования технологии Блокчейн, раскрывается содержание этого понятия. Аргументировано, что применение децентрализованной баз...

Криптоанализ шифра А5/2

В данной статье авторы стремятся исследовать шифр A5/2 и его уязвимости с целью криптоанализа и рассмотрение безопасности его применения в современных информационных системах. Статья рассматривает вопросы криптоанализа и криптостойкости алгоритма ши...

Криптоанализ и реализация потокового шифра RC4

Статья посвящена алгоритму RC4, который является одним из популярных алгоритмов шифрования в сетевых протоколах. В статье описываются основные принципы работы алгоритма и его реализации. Однако, статья также обращает внимание на уязвимости алгоритма ...

Глубокие нейронные сети: автоматическое обучение распознаванию вредоносных программам. Генерация и классификация подписей

В этой статье будет рассмотрен метод обучения глубокой нейронной сети для автоматической генерации сигнатур вирусов, с целью дальнейшего предотвращения заражения информационных систем. Метод использует сеть глубоких убеждений, реализованную с глубоки...

Безопасность интернета вещей

Интернет вещей (IoT) становится новой тенденцией в наши дни. Поскольку подключение к Глобальной сети становится легкодоступным, каждый может позволить себе экосистему Интернета вещей прямо у себя дома. При таком развитии событий передача и хранение и...

Актуальность кластерного анализа данных при обработке информации

Данная статья рассматривает актуальность применения кластерного анализа данных при обработке информации в современном мире. В статье проанализированы преимущества кластерного анализа и его применение в различных областях, таких как маркетинг, медицин...

Монополия современных IT-корпораций на примере Twitter и Parler

В статье автор рассматривает события января 2021 года, во время которых произошла блокировка аккаунта 45-президента США Дональда Трампа в социальной сети Twitter и последующей блокировке социальной сети Parler, объединяющей консерваторов, сторонников...

Влияние искусственного интеллекта на информационную безопасность в банковской сфере

В статье рассматриваются проблемы использования искусственного интеллекта в банковской сфере, влияния на информационную безопасность банковского сектора: положительные и отрицательные аспекты применения этой технологии. Приводится авторская аргумента...

Роль хэширования в работе «белого хакера»

Алгоритмы защиты информации берут свое начало в Римской империи, когда предпринимались первые попытки зашифровать информацию, чтобы она не попала к посторонним людям. Однако любой человек, знающий путь составления шифра мог получить засекреченную инф...

Алгоритмы криптографического анализа

В данной статье рассмотрены основные алгоритмы криптографического анализа, которые используются для исследования и нарушения систем шифрования. Представлены и проанализированы различные типы атак, такие как атаки на основе открытого текста, подобранн...