Оптимизационный метод проведения сравнительного анализа средств защиты информации от несанкционированного доступа

Автор: Курилов Федор Михайлович

Рубрика: 3. Автоматика и вычислительная техника

Опубликовано в

Дата публикации: 12.06.2015

Статья просмотрена: 3693 раза

Библиографическое описание:

Курилов, Ф. М. Оптимизационный метод проведения сравнительного анализа средств защиты информации от несанкционированного доступа / Ф. М. Курилов. — Текст : непосредственный // Технические науки: проблемы и перспективы : материалы III Междунар. науч. конф. (г. Санкт-Петербург, июль 2015 г.). — Санкт-Петербург : Свое издательство, 2015. — С. 40-44. — URL: https://moluch.ru/conf/tech/archive/126/8359/ (дата обращения: 24.04.2025).

В статье предлагается метод проведения сравнения средств защиты информации от несанкционированного доступа (СЗИ от НСД), основанный на решении оптимизационной задачи. С использованием этого метода проводится анализ представленных на российском рынке программных и аппаратно-программных комплексов, сертифицированных ФСТЭК и ФСБ, представляющих собой основу комплексных и интегрированных систем защиты информации.

Ключевые слова: несанкционированный доступ, сравнительный анализ, оптимизационный метод.

Компьютерная безопасность является ключевой составляющей защиты любой информационной системы и во многом определяет ее эффективность в целом. Вопросы защиты приложений (иногда говорят об информационных технологиях) вторичны [1], имеет смысл рассматривать их как дополнительную возможность защиты информационной системы. Особое место в компьютерной безопасности отводится защите информации от несанкционированного доступа, противодействию хищению, искажению и уничтожению данных, хранящихся и обрабатываемых на компьютере. Приоритетность и исключительная важность эффективного решения данной задачи обусловливают широкое практическое использование средств защиты информации от несанкционированного доступа (СЗИ от НСД) и, как следствие, расширение их номенклатуры на рынке средств защиты информации. С учетом того, что СЗИ от НСД, в большинстве своем, обладают различными функциональными возможностями, перед потребителем встает задача выбора наиболее эффективного решения. В виду ежегодного роста объемов информационных потоков, обрабатываемых информационными системами, а также учитывая превалирующее положение в них конфиденциальных сведений, актуальность данной задачи сегодня не вызывает сомнений.

В статье будет приведен перечень сертифицированных ФСТЭК и ФСБ аппаратных и программно-аппаратных СЗИ от НСД, предложен метод проведения сравнительного анализа этих средств, основанный на математическом аппарате, а также представлены непосредственно сравнительный анализ с использованием выработанных критериев и его результаты.

СЗИ от НСД являются базовым и обязательным уровнем защиты в целом ряде ситуаций. В частности, использование СЗИ от НСД необходимо при создании автоматизированных систем, подлежащих аттестации по требованиям безопасности информации, а также при защите информационных систем, оперирующих персональными данными, сведениями, составляющими государственную тайну и т. д.

Современный российский рынок СЗИ от НСД представлен различными комплексами и системами, которые по своему исполнению можно разделить на программные и программно-аппаратные, а по сфере применения — на средства для защиты персональных данных и конфиденциальной информации (классы защищенности 1Г, 1Д) и средства для защиты государственной тайны и конфиденциальной информации высокого уровня (классы защищенности 1А, 1Б, 1В).

В настоящее время отечественные разработчики предлагают ряд программных средств, сертифицированных ФСТЭК (быв. Гостехкомиссия) и ФСБ, в которых прикладные программы и основные функции защиты доверены привычным элементам, находящимся на материнской плате ПЭВМ, а также внешнему носителю информации, на котором хранится программа защиты информации от НСД. Сразу стоит оговориться, что некоторые исследователи ставят под сомнение надежность средств, использующих такой подход. Методика оценки эффективности и надежности приводится в статье Иванова В. П. и Иванова А. В. [3].

К программным СЗИ от НСД можно отнести:

- Страж NT. Продукт компании ЗАО НПЦ «Модуль», обладающей лицензиями и сертификатами ФСТЭК, ФСБ и министерства Обороны РФ. Сертифицирован ФСТЭК РФ.

- Secret Net. Продукт производства ООО «Код Безопасности», имеющего лицензии ФСТЭК, ФСБ и Министерства Обороны РФ. Сертифицирован ФСТЭК и Министерством Обороны РФ.

- Dallas Lock. Продукт компании ЦЗИ ООО «Конфидент», обладающей лицензиями ФСТЭК, ФСБ и Министерства Обороны РФ. Сертифицирован ФСТЭК РФ.

- СРД «КРИПТОН-ЩИТ». Продукт компании ООО Фирма «АНКАД», имеющей лицензии ФСТЭК, ФСБ, СВР и Министерства Обороны РФ. Сертифицирован ФСТЭК и ФСБ РФ, соответствует требованиям РД ФСТЭК РФ по уровню защиты гостайны.

- Аура 1.2.4. Продукт производства НИО ПИБ СПИИРАН, обладающего лицензиями ФСТЭК, ФСБ и Министерства Обороны РФ. Сертифицирован ФСТЭК РФ.

- КСЗИ «Панцирь+». Продукт производства ООО «НПП «ИТБ»», имеющего лицензии ФСТЭК и ФСБ РФ. Соответствует требованиям РД ФСТЭК РФ.

1.2. Программно-аппаратные СЗИ от НСД

Отличие программно-аппаратных средств от исключительно программных состоит в том, что защитные функции реализуются техническими средствами, находящимися полностью на отдельной плате. Этот вариант максимально разделяет технические средства обработки подлежащих защите данных и технические средства, реализующие функции защиты информации от НСД. При этом программа защиты информации от НСД хранится в памяти микропроцессора, технология записи программы в долговременную память исключает ее вирусное заражение, оперативная память и память программ разделены.

К программно-аппаратным СЗИ от НСД можно отнести:

- Аккорд-АМДЗ. Продукт производства ООО «ОКБ САПР», имеющего лицензии ФСТЭК и ФСБ РФ. Сертифицирован ФСТЭК, ФСБ и Министерством Обороны РФ.

- Соболь. Продукт компании ООО «Код Безопасности». Имеет сертификаты ФСТЭК и ФСБ РФ.

- АПМДЗ «КРИПТОН-ЗАМОК». Продукт компании ООО Фирма «АНКАД». Сертифицирован ФСБ РФ.

- Diamond ACS. Продукт компании ООО «ТСС», имеющей лицензии ФСТЭК и ФСБ РФ. Сертифицирован ФСТЭК.

2. Сравнительный анализ СЗИ от НСД

Согласно исследованию [4] российской компании «Б152», работающей в области защиты персональных данных, решающими факторами при организации защиты персональных данных являются страх потерять деньги на штрафах от регуляторов (63 % опрошенных) и «чистота перед законом» (41 % опрошенных). При этом при выборе подрядчика для решения вопроса о выполнении требований закона № 152ФЗ «О персональных данных» большинство опрошенных ориентируется на стоимость услуг (59 %), вторым приоритетом является быстрота реализации проекта (49 %). Ситуация с решениями для защиты гостайны во многом представляется аналогичной.

Оценив результаты данного исследования, можно сделать вывод, что для коммерческих клиентов и государственных заказчиков при выборе СЗИ от НСД, как впрочем и СЗИ других классов, наиболее значимо следующее:

- формальное выполнение требований РД ФСТЭК;

- совместимость с ОС компьютера, который будет аттестован (совместимость должна быть прописана в сертификате);

- слабое влияние на компьютер в процессе работы (можно проверить с помощью демоверсии, поэтому чем легче ее получить, тем лучше);

- стабильность программного обеспечения;

- отсутствие дополнительных средств, затрудняющих установку и эксплуатацию;

- минимальная стоимость.

В статье предлагается следующий универсальный метод проведения сравнительного анализа рассмотренных СЗИ от НСД:

1. Составляется таблица факторов (критериев), по которым можно провести объективное сравнение анализируемых СЗИ от НСД;

2. Каждому фактору ставится в соответствие коэффициент, выражающий весомость или значимость данного фактора в рамках проводимого сравнения;

3. Таблица факторов заполняется значениями для каждого из анализируемых СЗИ от НСД;

4. Суммированием значений факторов с учетом их коэффициентов определяется «эффективность» каждого СЗИ от НСД, при этом позитивные факторы берутся со знаком «плюс», а негативные — со знаком «минус»;

5. Путем сравнения «эффективностей» выбирается СЗИ от НСД, в большей степени удовлетворяющее современным требованиям потребителей.

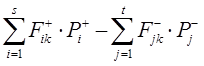

Таким образом, сравнительный анализ n СЗИ от НСД сводится к решению оптимизационной задачи (1).

, (1)

, (1)

где  ,

,  — значения позитивных факторов для k-го СЗИ от НСД,

— значения позитивных факторов для k-го СЗИ от НСД,  — значения негативных факторов для k-го СЗИ от НСД,

— значения негативных факторов для k-го СЗИ от НСД,  — вес i-го позитивного фактора,

— вес i-го позитивного фактора,  — вес j-го негативного фактора.

— вес j-го негативного фактора.

Нормировка значений факторов производится по следующему правилу:

1. Если значение фактора может быть представлено литералами «да» и «нет», то производится замена ненормированных значений числами 1 и 0 соответственно;

2. Если значение фактора имеет числовое выражение, то сначала производится нумерование отсортированных по возрастанию значений фактора (для всех n анализируемых СЗИ от НСД) натуральными числами от 1 до n, а затем — замена ненормированных значений соответствующими номерами;

3. Другие типы значений не допускаются; при необходимости нужно переформулировать определение фактора так, чтобы его значения соответствовали пунктам 1 и 2 правила.

После нормировки любое значение произвольного фактора будет являться элементом множества  .

.

В таблице 1 приводятся значения критериев сравнения, выработанных путем изучения документации и анализа источников [4], для анализируемых программных и программно-аппаратных СЗИ от НСД.

Таблица 1

Факторы и их значения для сравниваемых СЗИ от НСД

|

Номер фактора с учетом типа |

Вес фактора |

СЗИ от НСД

Фактор |

Dallas Lock |

Secret Net |

Страж NT |

СРД «КРИПТОН-ЩИТ» |

Аура 1.2.4 |

КСЗИ «Панцирь+» |

Аккорд АМДЗ |

Соболь |

АПМДЗ «КРИПТОН-ЗАМОК» |

Diamond ACS |

|

1+ |

0.8 |

Наличие сертификата ФСТЭК |

1 |

1 |

1 |

1 |

1 |

– |

1 |

1 |

0 |

1 |

|

2+ |

0.8 |

Наличие сертификата ФСБ |

0 |

0 |

0 |

1 |

0 |

– |

1 |

1 |

1 |

1 |

|

3+ |

1 |

Реализация дискреционной модели разграничения доступа |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

1 |

|

4+ |

1 |

Реализация мандатной модели разграничения доступа |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

1 |

|

5+ |

0.9 |

Реализация механизмов «доверенной загрузки» ОС |

1 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

1 |

1 |

|

6+ |

0.8 |

Обеспечение контроля целостности программно-аппаратной среды |

1 |

0 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

7+ |

0.7 |

Обеспечение контроля целостности объектов файловой системы |

1 |

0 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

1 |

|

8+ |

0.5 |

Реализация механизмов криптографической защиты информации |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

9+ |

0.2 |

Возможность организации «замкнутой программной среды» |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

1 |

|

10+ |

0.6 |

Обеспечение контроля работы со сменными устройствами |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

11+ |

0.1 |

Обеспечение контроля вывода документов на печать |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

1 |

|

12+ |

0.2 |

Гарантированной уничтожение удаляемой информации |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

1 |

|

13+ |

1 |

Журналирование (регистрация) событий |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

14+ |

0.2 |

Возможность самодиагностики СЗИ от НСД |

1 |

0 |

1 |

0 |

1 |

1 |

0 |

1 |

0 |

0 |

|

15+ |

0.8 |

Совместимость с аппаратными средствами идентификации и аутентификации |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

16+ |

0.6 |

Совместимость с аппаратными средствами криптографической защиты информации |

0 |

0 |

0 |

1 |

0 |

0 |

1 |

1 |

1 |

1 |

|

17+ |

0.6 |

Совместимость с аппаратными средствами «доверенной загрузки» ОС |

0 |

1 |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

|

18+ |

0.5 |

Наличие демонстрационных версий ПО |

1 |

1 |

1 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

|

19+ |

0.9 |

Поддержка ОС семейства Windows |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

20+ |

0.9 |

Поддержка UNIX-подобных ОС |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

1 |

1 |

|

21+ |

0.7 |

Возможность защиты ПЭВМ, объединенных в сеть |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

1- |

1 |

Стоимость |

5 |

4 |

3 |

1 |

2 |

– |

2 |

1 |

3 |

4 |

|

Значение целевой функции

|

5.9 |

4.4 |

6.5 |

9.8 |

7.5 |

– |

9.7 |

10.7 |

5.0 |

8.0 |

||

Путем максимизации целевой функции определено, что среди программных комплексов СЗИ от НСД наибольшей «эффективностью» обладает СРД «КРИПТОН-ЩИТ», а среди программно-аппаратных — Соболь. Можно сделать вывод о том, что эти два продукта в своих классах в большей степени удовлетворяют требованиям потребителей, нежели другие. Продукт КСЗИ «Панцирь+» в сравнении не участвовал, поскольку в виду объективных причин отсутствовала возможность определить для него значения нескольких факторов.

Стоит также отметить, что выбор весов факторов носит во многом субъективный характер, хотя и основан на сопоставлении факторов и оценке их значимости друг относительно друга. Это может оказывать влияние на результат сравнительного анализа, поэтому представляется возможным развитие научно-исследовательской деятельности в сторону поиска теоретического обоснования выбора таких коэффициентов значимости.

Литература:

2. Домарев В. В. Безопасность информационных технологий. Системный подход / В. В. Домарев — Киев: ООО «ТИД «ДС», 2004.

Похожие статьи

Разработка DLP-системы с использованием алгоритмов глубокого анализа трафика

В ходе научной работы рассмотрены основные лидеры рынка Data Leak Protection — систем, предназначенных для корпоративных сетей малого и среднего бизнеса. Проведен сравнительный анализ рассмотренных систем по каналам утечки информации и выявлены сущес...

Сравнение моделей качества программного обеспечения

В данной статье приводится пример разработки плана развития использования облачных технологий на предприятии на основе разработанной модели с использованием методов оптимизации — многокритериального линейного программирования, а также метода ограниче...

Обзор и сравнение методов исследования характеристик сцепления арматуры с бетоном

В статье рассматриваются получившие наибольшее распространение методики исследования характеристик сцепления металлической арматуры с бетоном. В ходе сравнения определяются достоинства, недостатки и области рационального применения данных методик. По...

Разработка системы контроля и управления доступом с применением биометрических методов идентификации

В статье рассмотрены биометрические методы идентификации, применяемые в системах контроля и управления доступом, приведена классификация методов идентификации и основные параметры оценки представленных систем. В качестве базовой технологии выступает ...

Анализ микроконтроллеров для использования в устройствах адресно-аналоговых систем охранно-пожарной сигнализации

В статье кратко описывается принцип работы адресно-аналоговых систем охранно-пожарной сигнализации. Приводится функциональная схема и описание работы адресного расширителя — одного из устройств, применяющихся в адресных системах. Ставится задача о не...

Разработка модели информационного кейса в информационной системе профориентирования

Одну из ключевых проблем современного высшего образования можно сформулировать как недостаточность функционала профориентационных информационных систем, предназначенного для демонстрации примеров профессиональной деятельности и связанных с нею образо...

Разработка программного модуля для определения зон роста биологического объекта с применением машинного обучения

Одним из основных аспектов автоматизации научных исследований является использование специализированных программ и алгоритмов для сбора, обработки и анализа данных. Разрабатываемый модуль предназначен для разметки и подсчёта зон контраста среза биоло...

Комплексная интеграция медицинских данных на основе бесконтактных смарт-карт

В статье представлены результаты теоретических исследований и практических разработок в области разработки принципов и реализации механизма электронной медицинской карты пациента. Приводится анализ технологий представления и хранения медицинских данн...

Подход к обнаружению неисправностей промышленного оборудования с помощью глубокого обучения

В данной статье рассматривается использование методов глубокого обучения для обнаружения неисправностей в промышленном оборудовании. В частности, мы рассматриваем методы обработки изображений на основе конволюционных нейронных сетей (CNN) и анализиру...

Классификация систем поддержки принятия решений для использования в системе управления событиями и информацией о безопасности

В статье представлен обзор типов систем поддержки принятия решений (СППР) с целью определения оптимального решения для использования в SIEM-системах, рассмотрены возможные способы интеграции СППР в Государственную систему обнаружения, предупреждения ...

Похожие статьи

Разработка DLP-системы с использованием алгоритмов глубокого анализа трафика

В ходе научной работы рассмотрены основные лидеры рынка Data Leak Protection — систем, предназначенных для корпоративных сетей малого и среднего бизнеса. Проведен сравнительный анализ рассмотренных систем по каналам утечки информации и выявлены сущес...

Сравнение моделей качества программного обеспечения

В данной статье приводится пример разработки плана развития использования облачных технологий на предприятии на основе разработанной модели с использованием методов оптимизации — многокритериального линейного программирования, а также метода ограниче...

Обзор и сравнение методов исследования характеристик сцепления арматуры с бетоном

В статье рассматриваются получившие наибольшее распространение методики исследования характеристик сцепления металлической арматуры с бетоном. В ходе сравнения определяются достоинства, недостатки и области рационального применения данных методик. По...

Разработка системы контроля и управления доступом с применением биометрических методов идентификации

В статье рассмотрены биометрические методы идентификации, применяемые в системах контроля и управления доступом, приведена классификация методов идентификации и основные параметры оценки представленных систем. В качестве базовой технологии выступает ...

Анализ микроконтроллеров для использования в устройствах адресно-аналоговых систем охранно-пожарной сигнализации

В статье кратко описывается принцип работы адресно-аналоговых систем охранно-пожарной сигнализации. Приводится функциональная схема и описание работы адресного расширителя — одного из устройств, применяющихся в адресных системах. Ставится задача о не...

Разработка модели информационного кейса в информационной системе профориентирования

Одну из ключевых проблем современного высшего образования можно сформулировать как недостаточность функционала профориентационных информационных систем, предназначенного для демонстрации примеров профессиональной деятельности и связанных с нею образо...

Разработка программного модуля для определения зон роста биологического объекта с применением машинного обучения

Одним из основных аспектов автоматизации научных исследований является использование специализированных программ и алгоритмов для сбора, обработки и анализа данных. Разрабатываемый модуль предназначен для разметки и подсчёта зон контраста среза биоло...

Комплексная интеграция медицинских данных на основе бесконтактных смарт-карт

В статье представлены результаты теоретических исследований и практических разработок в области разработки принципов и реализации механизма электронной медицинской карты пациента. Приводится анализ технологий представления и хранения медицинских данн...

Подход к обнаружению неисправностей промышленного оборудования с помощью глубокого обучения

В данной статье рассматривается использование методов глубокого обучения для обнаружения неисправностей в промышленном оборудовании. В частности, мы рассматриваем методы обработки изображений на основе конволюционных нейронных сетей (CNN) и анализиру...

Классификация систем поддержки принятия решений для использования в системе управления событиями и информацией о безопасности

В статье представлен обзор типов систем поддержки принятия решений (СППР) с целью определения оптимального решения для использования в SIEM-системах, рассмотрены возможные способы интеграции СППР в Государственную систему обнаружения, предупреждения ...